I ricercatori dell’azienda di sicurezza informatica AhnLab, con sede in Corea, stanno lanciando un avvertimento riguardo a un attacco di vecchio stile che affermano di riscontrare frequentemente in questi giorni. Tale attacco coinvolge l’acquisizione dell’accesso a server shell Linux da parte di criminali informatici, i quali utilizzano poi tali server come punto di partenza per condurre ulteriori attacchi, spesso a danni di terze parti inconsapevoli.

I conseguenti oneri finanziari causati da questa banda di truffatori, non altamente sofisticati, potrebbero non solo comportare spese impreviste sulle vostre bollette elettriche, ma anche danneggiarvi la reputazione, consentendo alle vittime coinvolte di additare voi e la vostra rete come responsabili dell’accaduto.

È un fatto analogo alla situazione in cui la vostra auto viene rubata e utilizzata per commettere un reato. In tal caso, potete aspettarvi una visita della polizia per richiedere spiegazioni sul vostro presunto coinvolgimento in attività criminali.

In alcuni Paesi esistono leggi stradali che rendono illegale lasciare le auto parcheggiate aperte, al fine di scoraggiare i ladri di auto, i vandali e altri criminali dediti al furto di veicoli, i quali traggono vantaggio da una facile opportunità.

Sicuri solo di nome

Questi aggressori sfruttano un trucco relativamente semplice e non segreto per individuare server shell Linux che permettono connessioni SSH (Secure Shell) tramite Internet. Successivamente, cercano di scoprire combinazioni comuni di nomi utente e password nella speranza di trovare almeno un account con scarsa protezione.

I server SSH ben protetti non consentono agli utenti di effettuare l’accesso utilizzando solo le password, ma richiedono di solito un livello aggiuntivo di sicurezza come l’utilizzo di coppie di chiavi crittografiche o l’autenticazione a due fattori (2FA). Queste misure di sicurezza supplementari rendono più difficile per gli aggressori accedere ai server e proteggono l’ambiente da attacchi basati su password deboli o vulnerabili.

Tuttavia, i server che vengono installati in modo rapido o attivati tramite container preconfigurati “pronti all’uso”, o come parte di uno script di configurazione più ampio per uno strumento di back-end che richiede SSH, possono avere servizi SSH che funzionano in modo insicuro per default. Questo avviene spesso a fronte della garanzia che verranno applicate misure più rigorose quando si passerà dalla fase di test a quella di produzione su Internet.

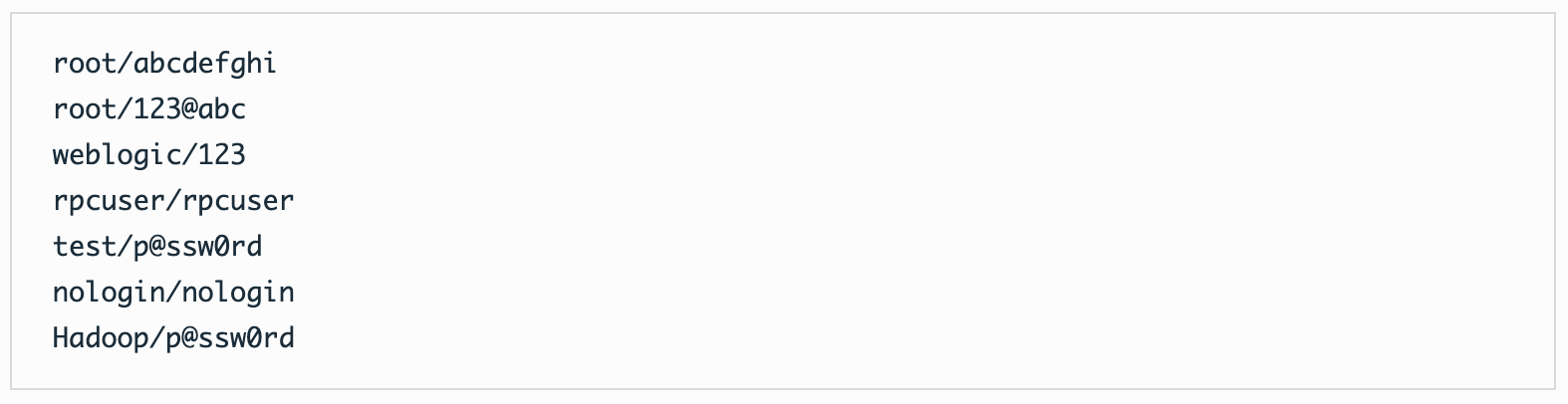

I ricercatori di AhnLab hanno rilevato che anche i semplici elenchi di password sembrano ancora produrre risultati utili per questi aggressori. Queste liste includono esempi pericolosamente prevedibili, come ad esempio:

L’utilizzo della combinazione di nome utente e password “nologin/nologin” o qualsiasi account con la password “changeme” è un promemoria che evidenzia come le migliori intenzioni possano spesso tradursi in azioni dimenticate o risultati errati.

In particolare, l’account chiamato “nologin” è concepito per essere autoesplicativo, attirando l’attenzione sul fatto che non è disponibile per il login interattivo. Tuttavia, questo avviso non serve a nulla e può persino creare un falso senso di sicurezza se l’account non è effettivamente protetto come ci si aspetterebbe.

Cosa succede poi?

Gli aggressori, osservati in questi casi, sembrano privilegiare uno o più di tre diversi esiti collaterali, vale a dire:

- Installazione di uno strumento di attacco DDoS noto come Tsunami. DDoS è l’acronimo di distributed denial-of-service attack, e si riferisce ad un attacco di cybercrime in cui i malfattori che controllano migliaia o centinaia di migliaia di computer compromessi (e a volte anche di più) ordinano loro di iniziare a coalizzarsi contro il servizio online di una vittima. Le richieste, che fanno perdere tempo, vengono inventate in modo che sembrino innocenti se considerate singolarmente, ma assorbono deliberatamente le risorse del server e della rete in modo che gli utenti legittimi non riescano a raggiungerle.

- Installazione di un toolkit per il cryptomining chiamato XMRig. Anche se il mining di criptovalute non fa guadagnare molto ai criminali informatici, i risultati sono in genere tre. In primo luogo, i vostri server finiscono per avere una capacità di elaborazione ridotta per il lavoro legittimo, come la gestione delle richieste di accesso SSH. In secondo luogo, qualsiasi consumo aggiuntivo di elettricità, ad esempio a causa del carico di elaborazione e di condizionamento dell’aria, è a vostro carico. In terzo luogo, i criminali del cryptomining spesso aprono le proprie backdoor in modo da poter entrare più facilmente la volta successiva così da tenere traccia delle loro attività.

- Installazione di un programma zombie noto come PerlBot o ShellBot. Questo tipo di malware bot o zombie consente agli intrusi di inviare comandi ai vostri server compromessi in qualsiasi momento desiderino. Possono sfruttare questa opportunità per installare ulteriori malware, spesso agendo per conto di altri criminali che pagano una “tariffa di accesso” per eseguire un codice non autorizzato sui vostri computer.

Come accennato in precedenza, gli aggressori che sono in grado di introdurre nuovi file di loro scelta tramite login SSH compromessi spesso modificano anche la configurazione SSH esistente per creare un accesso “sicuro” nuovo di zecca che possono utilizzare come backdoor in futuro.

Modificando le cosiddette chiavi pubbliche autorizzate nella directory .ssh di un account esistente (o appena aggiunto), i criminali possono invitarli segretamente a rientrare in un secondo momento.

Ironia della sorte, il login SSH basato su chiavi pubbliche è generalmente considerato molto più sicuro del vecchio login basato su password.

Nei sistemi di login basati su chiavi, il server conserva la chiave pubblica dell’utente, che può essere condivisa in modo sicuro. Quando l’utente desidera effettuare il login, il server gli invia una sfida casuale che deve essere firmata con la chiave privata corrispondente.

In questo processo non viene mai scambiata alcuna password tra il client e il server. Ciò significa che non ci sono informazioni sulla password memorizzate in memoria o inviate sulla rete che potrebbero essere compromesse ed utilizzate in futuro.

Tuttavia, è essenziale che il server sia attento nella selezione delle chiavi pubbliche che accetta come identificatori online. L’inserimento furtivo di una chiave pubblica non autorizzata potrebbe consentire ad un attaccante aggressore di garantirsi l’accesso illegittimo in futuro.

Cosa fare?

- Non permettete accessi SSH basati esclusivamente su password. È possibile passare all’autenticazione con chiave pubblica e privata invece che con password (ottima per gli accessi automatici, perché non è necessaria una password fissa), oppure a password regolari uguali ogni volta (una forma semplice ma efficace di 2FA).

- Rivedete spesso le chiavi pubbliche su cui si basa il vostro server SSH per i login automatici. Rivedete anche la configurazione del vostro server SSH, nel caso in cui precedenti aggressori abbiano subdolamente indebolito la vostra sicurezza cambiando le impostazioni predefinite sicure con alternative più deboli. I trucchi più comuni comprendono l’abilitazione dei login di root direttamente sul server, l’ascolto su porte TCP aggiuntive o l’attivazione di login con sola password che in genere non sarebbero consentiti.

- Utilizzate gli strumenti XDR per tenere d’occhio le attività che non vi aspettereste. Anche se non si individuano direttamente i file malware come Tsunami o XMRig, il comportamento tipico di queste minacce informatiche è spesso facile da individuare se si sa cosa cercare. Ad esempio, un’esplosione inaspettata di traffico di rete verso destinazioni sconosciute potrebbe indicare un’esfiltrazione di dati (furto di informazioni) o un tentativo deliberato di effettuare un attacco DDoS. Un carico di CPU costantemente elevato potrebbe indicare tentativi di cryptomining o cryptocracking che sottraggono potenza alla CPU e quindi consumano elettricità.

Nota. I prodotti Sophos rilevano il malware menzionato sopra, ed elencato come IoC (indicatori di compromissione) dai ricercatori dell'AhnLab, come Linux/Tsunami-A, Mal/PerlBot-A e Linux/Miner-EQ, qualora vogliate controllare i vostri log.

Lascia un commento