Poiché il malware continua a evolversi e gli avversari diventano sempre più abili nell’eludere il rilevamento, le tecnologie dinamiche di intelligenza artificiale e machine learning sono fondamentali per il rilevamento delle minacce e degli attacchi più recenti.

Sophos NDR utilizza una serie di modelli di machine learning che vengono regolarmente aggiornati per tenere conto dell’evoluzione delle famiglie di malware. Questo approccio consente a Sophos NDR di identificare nuove varianti di malware che operano in modo nascosto all’interno della rete, anche nel traffico crittografato, e che potrebbero tentare di effettuare chiamate a server di comando e controllo precedentemente non identificati.

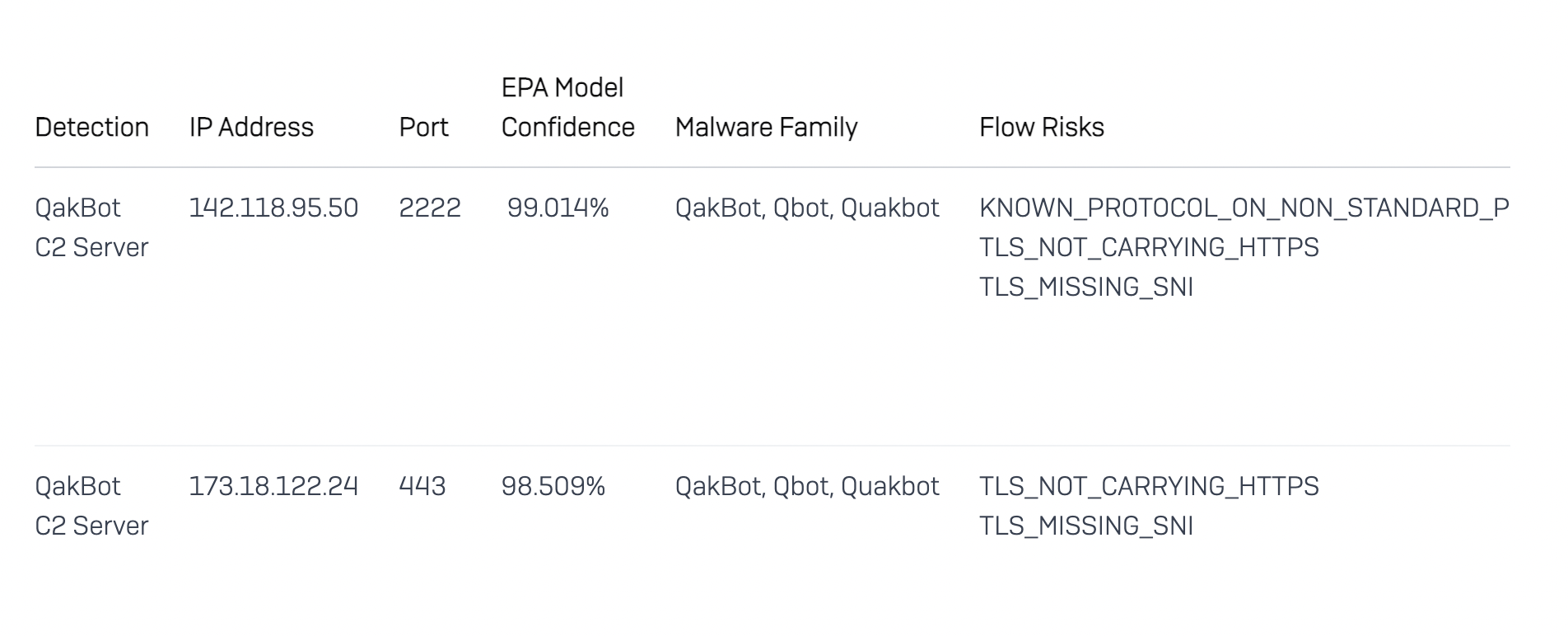

Recentemente, gli aggiornamenti di Sophos NDR hanno rilevato due nuovi server QakBot che non erano ancora stati identificati pubblicamente. Questi server venivano utilizzati dai cybercriminali per gestire e controllare le infezioni da QakBot, un trojan bancario attivo dal 2008 che colpisce principalmente le istituzioni finanziarie e i loro clienti.

Il rilevamento di questi nuovi server QakBot evidenzia la continua minaccia rappresentata dai trojan bancari e la necessità di capacità avanzate di rilevamento e risposta alle minacce. L’individuazione dei server QakBot da parte di Sophos NDR, grazie alla tecnologia di analisi dei pacchetti criptati, dimostra l’importanza di analizzare il traffico criptato per identificare le minacce avanzate.

La tecnologia di analisi dei pacchetti criptati (EPA) di Sophos NDR consente di rilevare potenziali minacce senza basarsi sul contenuto decriptato. Nella tabella sottostante sono riportati i dettagli dei due server QakBot appena scoperti, tra cui la confidenza del modello EPA, la famiglia di malware rilevata, i rischi del flusso e le informazioni TLS.

In passato, diversi gruppi di criminali informatici sono stati associati all’uso di QakBot. Alcuni dei gruppi più noti sono:

- Evil Corp: Questo gruppo di criminali informatici russi è noto per la distribuzione di vari trojan bancari, tra cui QakBot. È stato collegato a diversi attacchi di alto profilo a istituzioni finanziarie, con l’obiettivo primario di rubare grandi somme di denaro.

- TA505: si ritiene che questo gruppo abbia sede nell’Europa dell’Est ed è noto per aver condotto campagne di phishing su larga scala per distribuire QakBot e altre minacce informatiche. È anche associato al trojan bancario Dridex e al ransomware Locky.

- FIN7: questo gruppo è noto per aver preso di mira i settori dell’ospitalità, della ristorazione e della vendita al dettaglio utilizzando e-mail di phishing e distribuendo QakBot e altri malware per rubare i dati delle carte di pagamento. È stato anche collegato ai malware Carbanak e Cobalt Strike.

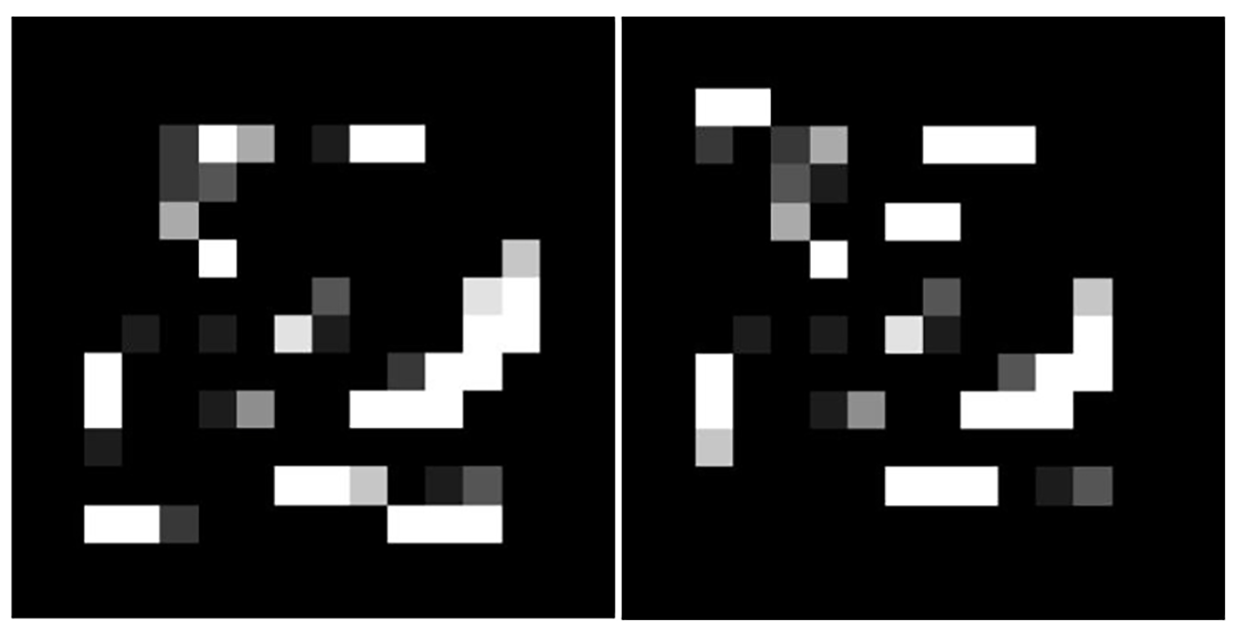

Il modello NDR EPA di Sophos converte i flussi di pacchetti in immagini e utilizza una rete neurale per determinare se l’immagine corrisponde all’aspetto che ci aspettiamo da QakBot. Per coloro che sono interessati all’aspetto di tali immagini, ecco un esempio qui sotto.

Per ulteriori informazioni sul prodotto Sophos NDR, consultate il whitepaper “Sophos NDR Explained”.