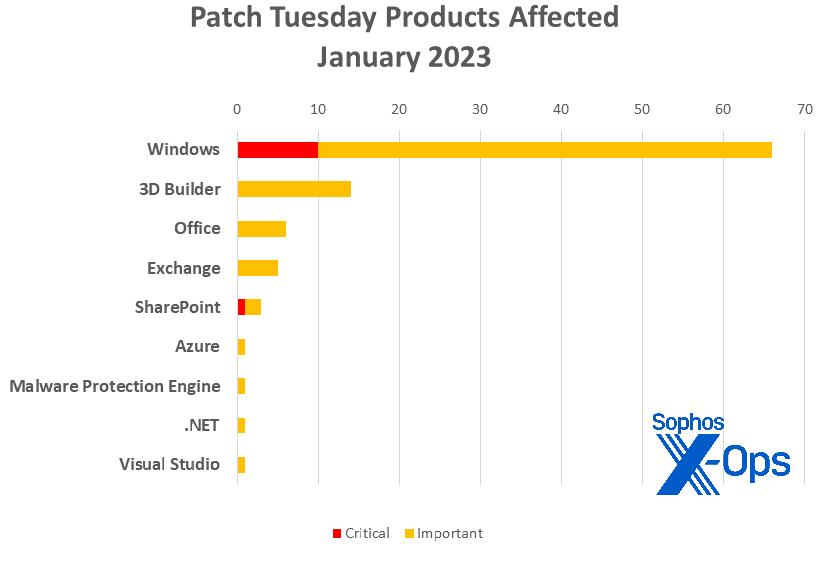

Nei giorni scorsi Microsoft ha rilasciato patch per 98 vulnerabilità relative a nove famiglie dei suoi prodotti. Ciò include 11 problemi di gravità critica che interessano SharePoint e Windows. Ancora una volta la maggior parte dei CVE riguarda Windows: il sistema operativo ne presenta 66. A seguire 3D Builder, obiettivo meno comune per il Patch Tuesday, con 14 problemi RCE di gravità importante (3D Builder è stato installato per impostazione predefinita su Windows 10, ma non su versioni precedenti o successive del sistema operativo).

Per quanto riguarda il resto, Office ed Exchange raccolgono rispettivamente 6 e 5 patch (tutte di gravità importante), SharePoint riceve 3 correzioni e Azure, Malware Protection Engine di Microsoft, .NET e Visual Studio se ne aggiudicano una ciascuno.

Microsoft ha anche annunciato una patch, rilasciata in precedenza, in merito ad una vulnerabilità sandbox escape di gravità moderata, la quale interessa il browser Edge basato su Chromium: come di consueto con i rilasci del Patch Tuesday questo problema non viene conteggiato tra i 98 di cui sopra, e oltretutto non richiede alcuna azione come parte del rilascio stesso.

Nonostante il numero totale elevato di patch, finora la maggior parte dei 98 problemi affrontati sembra apparentemente essere stata fuori dalla portata dei radar. Solo un problema risolto questo mese (CVE-2022-21674, un Windows EoP di gravità importante) è stato scoperto essere sotto exploit, e anche allora non sembrava esserci alcun codice divulgato in grado di risolvere questo bug ALPC (Advanced Local Procedure Call).

Detto questo, le valutazioni di gravità di Microsoft potrebbero non raccontare la storia nella sua interezza. Cinque delle patch di Windows di questo mese hanno ottenuto un punteggio di base CVSS (Common Vulnerability Scoring System) di gravità critica 9,8. Quattro di queste cinque patch riguardano Windows Layer 2 Tunneling Protocol (L2TP). Tutte e cinque comportano problemi di esecuzione di codice in modalità remota e non richiedono né l’interazione dell’utente, né l’accesso privilegiato per essere sfruttati. L2TP è anche al centro di due patch aggiuntive nel set di questo mese, e gli utenti dei servizi VPN di Microsoft sono nel contempo incoraggiati a prenderle seriamente in considerazione.

Il 10 gennaio è anche stato l’ultimo giorno dell’attività di Patch Tuesday per Windows 7, poiché la fine del supporto dell’aggiornamento di sicurezza esteso pone termine alla lunga vita di questa versione del sistema operativo (il supporto mainstream per Win 7 è terminato nel 2020, e la fine di ESU significa che anche gli aggiornamenti di sicurezza cruciali non verranno più rilasciati regolarmente). Si sta concludendo anche il supporto per Windows 8, 8.1 e RT, a cui non è stata concessa una propria ESU. Delle patch di questo mese, 42 si applicano a Win7 e 48 si applicano ad almeno una versione di Win8.

Riguardo alle notizie sulle patch, Microsoft ha anche trasmesso informazioni su 15 problemi risolti oggi dalle patch per Adobe Acrobat e Reader per Windows e MacOS, le prime patch Reader rilasciate dall’ottobre 2021. Tutte e 15 riguardano le versioni Reader 22.003.20282 (Windows), 22.003.20281 (Mac) e versioni precedenti, nonché Acrobat versioni 20.005.30418 e precedenti. Nessuno dei 15 è noto per essere sotto exploit attivo in the wild. Le specifiche delle vulnerabilità, tuttavia, variano leggermente, con 4 letture fuori limite, 2 scritture fuori limite e, tra i problemi affrontati, un paio di violazioni dei principi di progettazione sicura. Adobe ha inoltre rilasciato oggi le patch per Dimension, InDesign e InCopy. Ulteriori informazioni sulle patch Adobe sono disponibili sul sito dell’azienda.

Alcuni numeri:

- CVE Microsoft totali: 98

- Avvisi totali spediti in aggiornamento: 0

- Divulgati pubblicamente: 0

- Sfruttamenti rilevati: 1

- Sfruttamenti più probabili nell’ultima versione: 7

- Sfruttamenti più probabili nelle versioni precedenti: 4

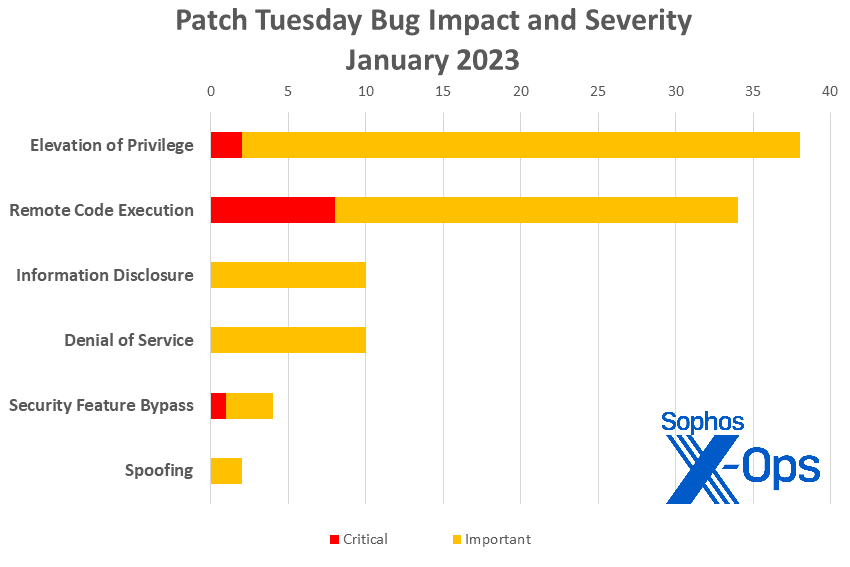

- Gravità

- Critica: 11

- Importante: 87

- Impatto

- Elevazioni del privilegio: 38

- Esecuzioni codice remoto: 34

- Divulgazioni di informazioni: 10

- Denial of Service: 10

- Bypass della funzione di sicurezza: 4

- Spoofing: 2

Prodotti interessati:

- Microsoft Windows: 66

- 3D Builder: 14

- Microsoft Office: 6

- Microsoft Exchange: 5

- SharePoint: 3

- Azure: 1 (escluse le 70 patch di Windows applicabili a Windows Server 2022 Datacenter: Azure Edition)

- Malware Protection Engine: 1

- .NET: 1

- Visual Studio: 1

Aggiornamenti rilevanti di gennaio

CVE-2023-21743: Microsoft SharePoint Server Security Feature Bypass Vulnerability

L’unico problema di gravità critica tra le tre patch SharePoint di gennaio, vale a dire quello che consentirebbe ad un utente non autenticato di stabilire una connessione anonima ad uno specifico server SharePoint, è contrassegnato da Microsoft come il più probabile nell’essere sfruttato entro i primi trenta giorni dopo il Patch Tuesday. Ciò rende l’implementazione di questa patch una priorità per gli amministratori, ma Microsoft rileva che sono necessari ulteriori passaggi manuali per il processo di applicazione delle patch: i clienti devono per prima cosa attivare un’azione di aggiornamento di SharePoint. Questa azione obbligatoria può essere attivata eseguendo la Configurazione guidata prodotti SharePoint, il cmdlet Upgrade-SPFarm di PowerShell o il comando “psconfig.exe -cmd upgrade -inplace b2b” in ogni server SharePoint dopo l’installazione dell’aggiornamento.

CVE-2023-21531, Azure Service Fabric Container Elevation of Privilege Vulnerability

Questo problema di classe importante è abbastanza specifico nei suoi parametri. Ne sono interessati solo gli utenti che implementano i container dell’app Docker, e va sottolineato che un utente malintenzionato dovrebbe prima essere presente sul sistema con accesso root e che l’ambiente di destinazione dovrebbe essere già configurato in modo specifico. In caso di successo, l’autore dell’attacco acquisirà il controllo del cluster di Service Fabric in questione, ma non eleverà i privilegi all’esterno del cluster compromesso. Detto questo, il bollettino segnala che la patch limita l’accesso a una specifica risorsa interna della piattaforma Azure (168.63.129.16), e che gli amministratori devono verificare che non stiano effettuando chiamate o richieste a quell’indirizzo IP prima di procedere con la patch, poiché una volta abilitata le richieste dal cluster a quella specifica risorsa falliranno.

CVE-2023-21559, Windows Cryptographic Services Information Disclosure Vulnerability

CVE-2023-21678, Windows Print Spooler Elevation of Privilege Vulnerability

Queste due vulnerabilità di gravità importante, altrimenti insignificanti, sono principalmente interessanti a causa dei loro rilevatori accreditati, rispettivamente, il Communications Security Establishment (CSE) del Canada e la National Security Agency (NSA) degli Stati Uniti.

Protezioni Sophos

Come ogni mese, se non vuoi aspettare che il tuo sistema scarichi in automatico gli aggiornamenti di Microsoft, puoi farlo tu manualmente dal sito Web Windows Update Catalog. Esegui il tool winver.exe per determinare quale build di Windows 10 o 11 stai utilizzando; quindi, scarica il Cumulative Update package per l’architettura e il numero di build del tuo sistema.

Lascia un commento