Nel gennaio 2021, sono emerse segnalazioni di un nuovo ceppo di ransomware chiamato Deadbolt, apparentemente rivolto a piccole imprese, hobbisti e utenti domestici.

Per quanto abbiamo potuto verificare, Deadbolt ha scelto deliberatamente una nicchia molto precisa in cui operare: utenti che avevano bisogno di backup, erano sufficientemente informati per realizzarli, ma che non avevano il tempo o i fondi per dedicare la giusta attenzione alla loro routine di backup.

Molti attacchi ransomware si verificano grazie a criminali informatici che entrano nella rete, mappano tutti i computer, ne rimescolano tutti i file e ne cambiano lo sfondo per mostrare una richiesta di riscatto del tipo “Pagaci TOT e noi Ti invieremo una chiave di decrittazione per sbloccare il tutto.”

Per le reti di grandi dimensioni, questa tecnica di attacco ha, purtroppo, aiutato numerosi criminali a estorcere centinaia di milioni di dollari a organizzazioni che semplicemente non avevano altro modo per rimettere in sesto la propria attività.

Deadbolt, tuttavia, ignora i desktop e i laptop sulla rete, trovando e attaccando i dispositivi NAS (Network Attached Storage) vulnerabili direttamente su Internet.

Giusto per chiarire, gli strumenti di decrittazione forniti dai criminali informatici di oggi, anche quando l’importo di cui si parla è di centinaia di migliaia o milioni di dollari, svolgono un lavoro mediocre. Nel nostro sondaggio ”La vera storia del Ransomware 2021”, ad esempio, la metà degli intervistati che ha pagato ha comunque perso almeno un terzo dei suoi dati. Anzi, un terzo di loro ha perso più della metà dei dati per cui ha pagato il riscatto e un 4% ha saldato l’intera cifra, ma non ha ottenuto nulla in cambio.

Nessun movimento laterale richiesto

Sfruttando una vulnerabilità di sicurezza nei prodotti QNAP, il malware Deadbolt non ha bisogno di entrare prima sul tuo laptop per poi diffondersi lateralmente attraverso la tua rete domestica o aziendale.

Un bug di esecuzione di codice remoto (RCE) identificato nell’avviso di sicurezza QNAP-21-57 di QNAP può essere sfruttato per iniettare codice dannoso direttamente nel dispositivo di archiviazione stesso. (Come molti dispositivi hardware connessi a Internet, i prodotti interessati eseguono una distribuzione Linux personalizzata.)

Quindi, se hai configurato inavvertitamente il tuo dispositivo di backup in modo che il suo portale Web sia accessibile dal “lato Internet” della tua connessione di rete – la porta che è probabilmente etichettata WAN sul tuo router, abbreviazione di rete WAN – allora chiunque sia a conoscenza di come abusare del bug di sicurezza patchato in QSA-21-57 potrebbe attaccare i tuoi file di backup con un malware.

E così, se hai l’abitudine di guardare il tuo dispositivo solo quando devi recuperare o rivedere file che non hai lo spazio per tenere “a portata di mano” sul tuo laptop, potresti non renderti conto che i tuoi file sono stati criptati fino a quando non ti colleghi all’interfaccia web del tuo NAS.

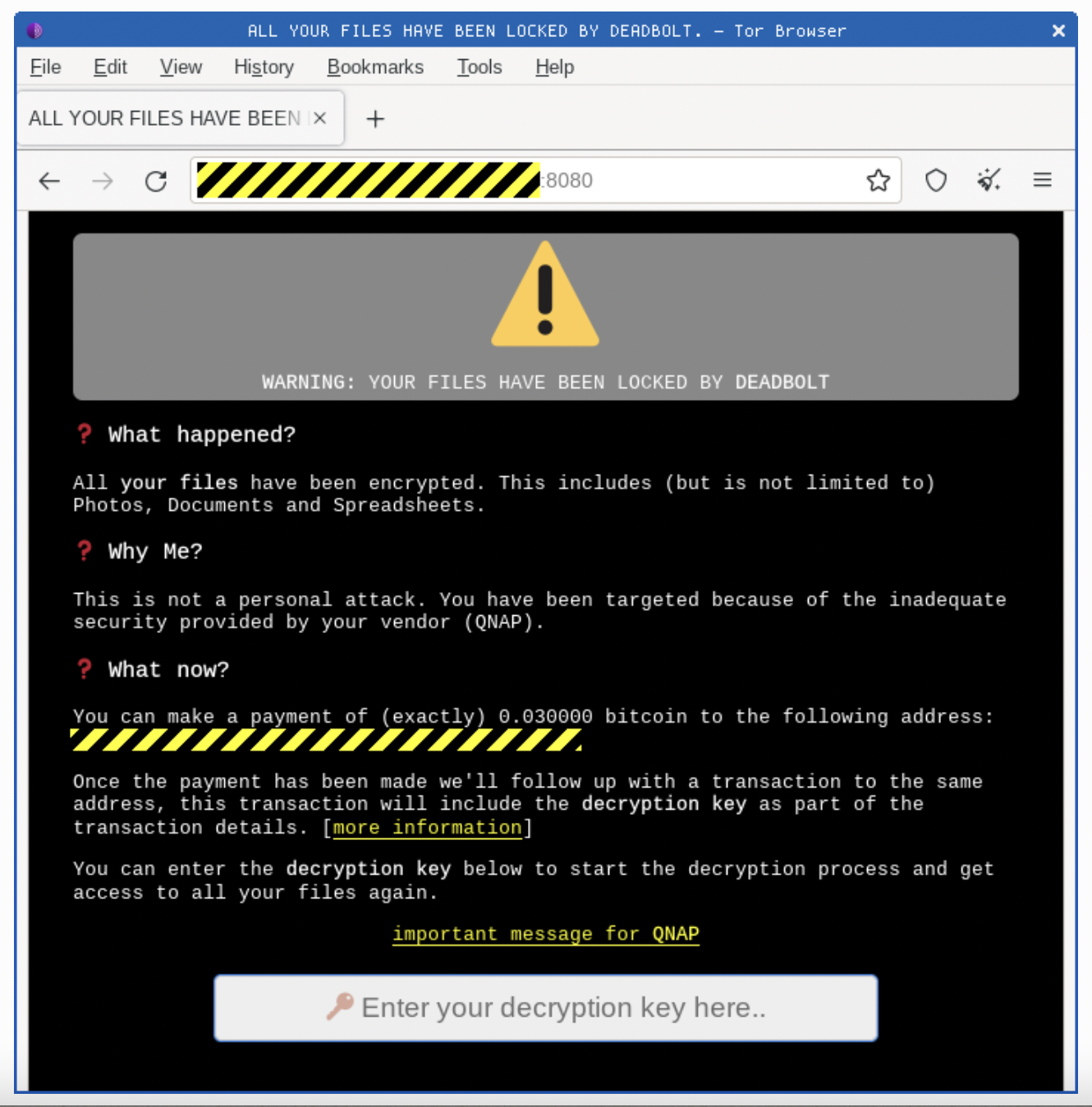

Una volta collegato, tuttavia, non puoi certo avere dubbi su cosa sia successo ai tuoi dati, perché gli aggressori di Deadbolt modificano la pagina del portale del NAS stesso per darti la triste notizia:

Curiosamente, i criminali che sferrano questo attacco non ti forniscono un indirizzo e-mail o un sito Web con cui metterti in contatto.

I truffatori ti chiedono semplicemente di inviare il denaro del riscatto a uno specifico indirizzo Bitcoin (negli attacchi attuali richiedono BTC 0,03, che al momento corrispondono a circa $ 1250 [2022-03-23T15:00Z]).

Rispondi tramite blockchain

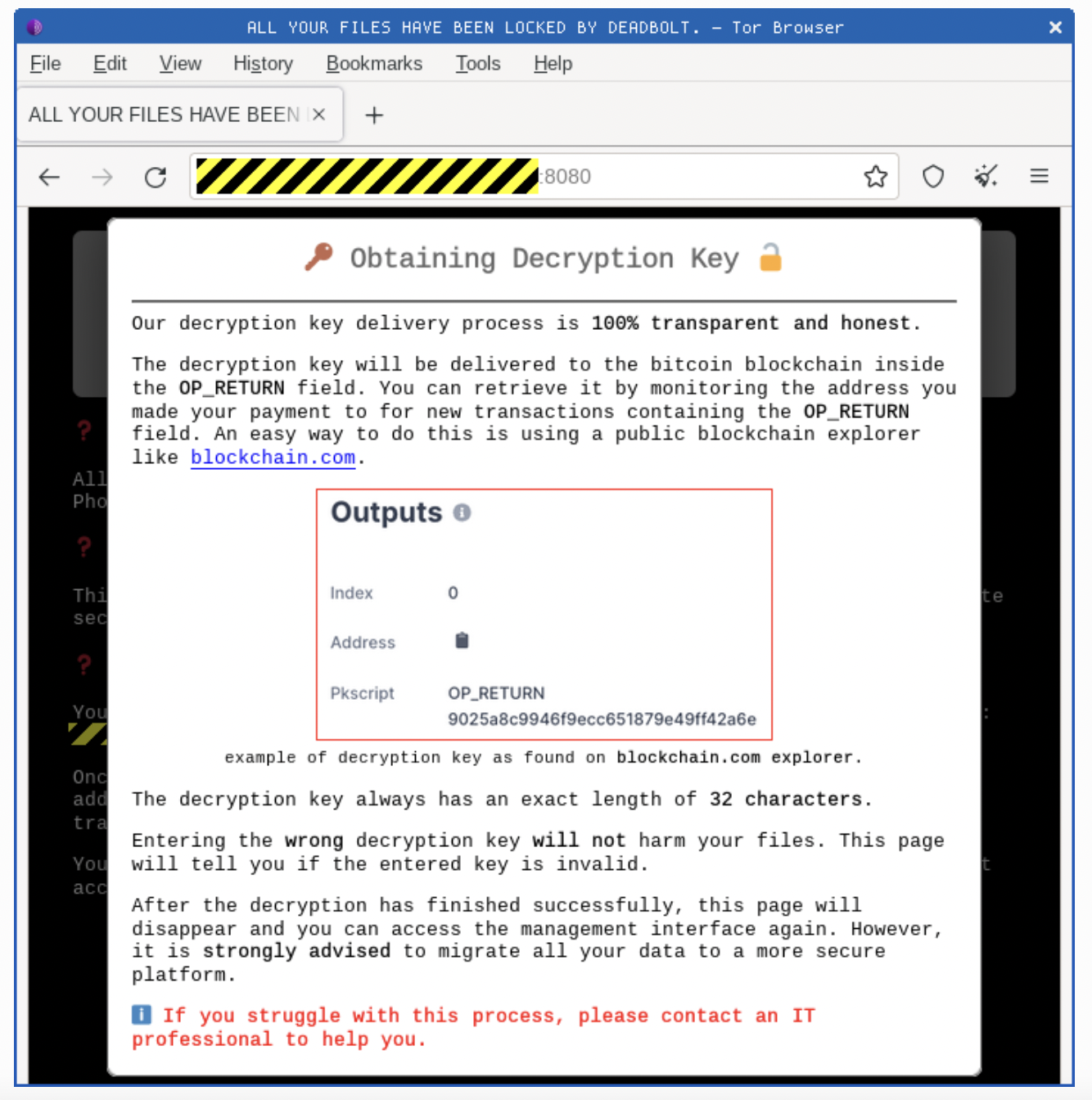

Promettono di inviarti la chiave di decrittazione a 16 byte di cui hai bisogno sulla blockchain pubblica di Bitcoin:

L’utilizzo di blockchain di criptovaluta per lo scambio di messaggi con i criminali informatici è decisamente comune.

Nel famigerato attacco di Poly Networks, in cui un truffatore ha rubato criptovalute per un valore complessivo di circa $ 600.000.000, la società ha negoziato con l’attaccante tramite messaggi sulla blockchain di Ethereum.

https://nakedsecurity.sophos.com/2021/08/11/hacker-grabs-600m-in-cryptocash-from-blockchain-company-poly-networks/

Il buffet “all you can eat”

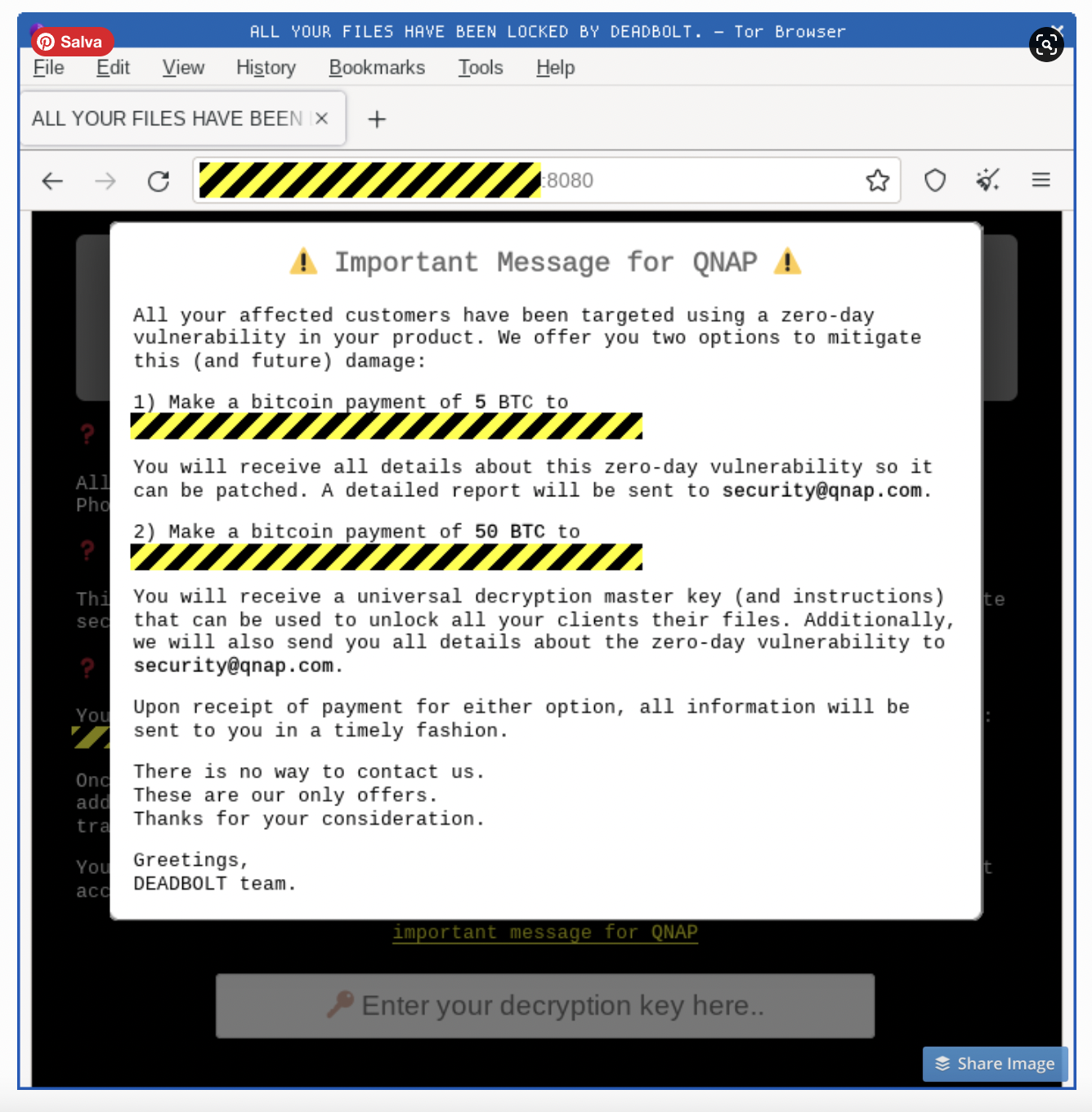

Inoltre, forse prendendo spunto dai criminali del ransomware Kaseya, il team di Deadbolt aggiunge ulteriori richieste, i “meta-ricatti”, rivolti a QNAP, i produttori del dispositivo stesso.

Per 5 BTC (poco più di $ 200.000 a oggi), i truffatori minacciano di rivelare la vulnerabilità di QNAP; sebbene la cosa sembri assurda, dato che il bollettino QSA-21-57 di QNAP afferma di aver identificato e risolto il bug a gennaio di quest’anno.

E per 50 BTC (al momento più di $ 2 milioni), i truffatori promettono di fornire un magico “all-you-can-eat buffet” al fine di decifrare qualsiasi dispositivo infettato dall’attuale ceppo di malware Deadbolt:

La banda di Kaseya ha notoriamente richiesto $ 70.000.000 per il suo “decryptor definitivo”.

Buone e cattive notizie

La buona notizia nella storia di Deadbolt è che QNAP non solo ha pubblicato una patch per la vulnerabilità QSA-21-57 nel gennaio 2021, ma apparentemente ha anche deciso di forzare automaticamente quell’aggiornamento anche sui dispositivi che hanno l’upgrade automatico inattivo.

La cattiva notizia è che il servizio di scansione della sicurezza di Internet online Censys sta segnalando che le infezioni da Deadbolt sono improvvisamente riapparse sul suo radar, con oltre 1000 dispositivi interessati registrati negli ultimi giorni.

A quanto pare, individuare i dispositivi colpiti da questo malware è abbastanza facile.

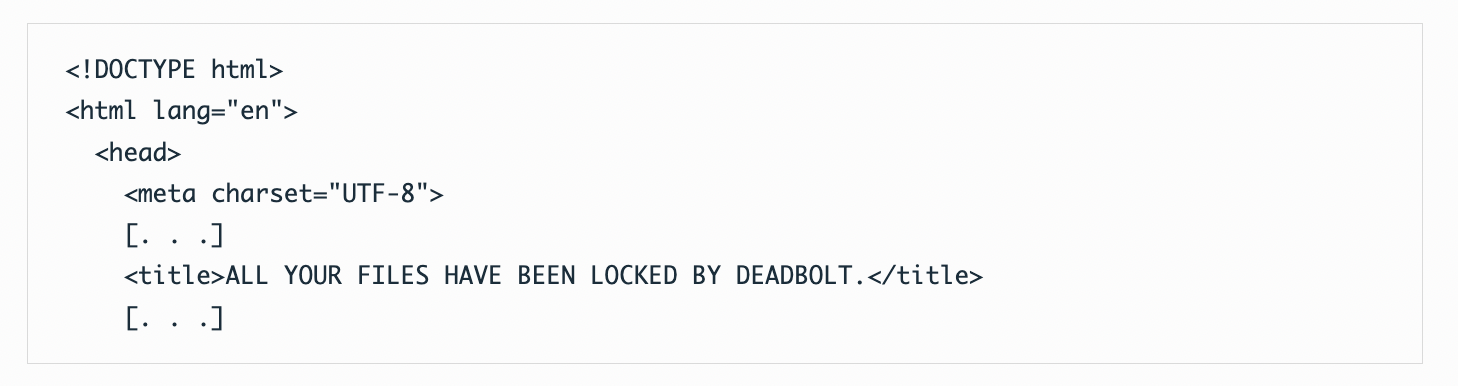

Se un numero IP accessibile pubblicamente ha un server HTTP in ascolto, le prime righe di HTML rispedite nella pagina principale del server web riveleranno se il server è già stato criptato da Deadbolt (o, in alternativa, se sta deliberatamente fingendo di avere stato attaccato).

Come si può vedere negli screenshot sopra, la pagina dell’estorsione di Deadbolt ha un titolo drammatico, tutto in maiuscolo che è facile da rilevare utilizzando una semplice ricerca di testo nella parte superiore della pagina HTML, che inizia in questo modo:

Quello che non possiamo dirvi è perché queste infezioni sono tornate.

Certo, 1000 dispositivi visibilmente colpiti sono un numero esiguo rispetto alle dimensioni di Internet nella sua globalità e all’enorme quantità di dispositivi venduti da QNAP, quindi è possibile che questi numeri siano derivati interamente da dispositivi che non sono stati aggiornati a gennaio e febbraio, nonostante gli sforzi di QNAP per aggiornare tutti indipendentemente dalle loro impostazioni di upgrade automatico.

È anche possibile che i truffatori dietro Deadbolt abbiano escogitato un nuovissimo exploit o una variazione dell’exploit che usavano in precedenza, anche se in questo caso ci si aspetterebbe un aumento maggiore di nuove infezioni.

Ed è anche possibile che alcuni dispositivi privi di patch che prima erano teoricamente a rischio, ma che non erano esposti a Internet, siano stati recentemente aperti ad attacchi da parte degli utenti che hanno frettolosamente “controllato” e rivisto le loro configurazioni di rete – e forse promettendo a sé stessi di ” fare più backup, più spesso” – alla luce delle attuali ansie per la sicurezza informatica provocate dalla guerra in Ucraina.

Sospettiamo, tuttavia, che i truffatori di Deadbolt, o qualcuno a loro associato, abbiano semplicemente deciso di fare un altro tentativo, sulla base del fatto che ciò che funzionava prima potrebbe funzionare di nuovo molto bene.

Qualunque sia il motivo, pare che nessuno abbia ancora pagato, perché l’indirizzo Bitcoin oscurato negli screenshot sopra, attualmente mostra un saldo pari a zero e una cronologia delle transazioni vuota.

Una grande sfida di cracking

In modo affascinante, i truffatori di Deadbolt hanno lasciato un indizio allettante ma altrettanto impossibile su quella chiave di decrittazione principale da 50 bitcoin, proprio nella pagina di ricatto installata su ogni dispositivo infetto.

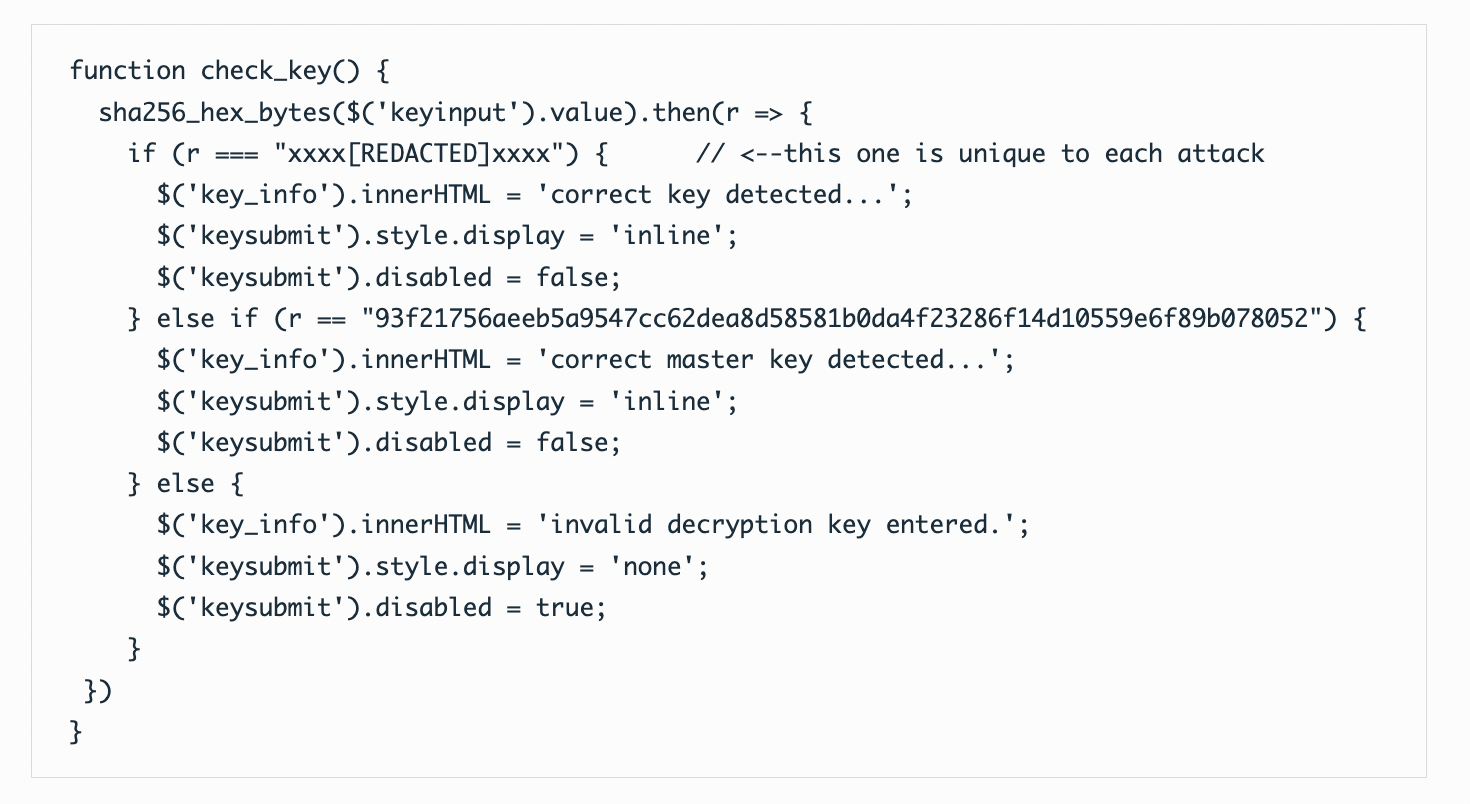

Se viene inserita una chiave di decrittazione, la pagina web stessa controlla se è valida prima di attivare il decryptor, presumibilmente per impedire di “decodificare” i dati con la chiave sbagliata, cosa che supponiamo provocherebbe una doppia cifratura, invece di rimuovere la crittografia originariamente applicata.

Per impedire la lettura della chiave di decrittazione dall’origine JavaScript, la pagina web controlla che la chiave di decrittografia inserita abbia l’hash SHA-256 che si aspetta, piuttosto che confrontare direttamente l’ input con una stringa di testo memorizzata nel codice.

E sebbene tu possa facilmente generare dalla chiave corretta l’hash corrispondente, SHA-256 è progettato specificamente in modo da non poter andare dall’altra parte, consentendo così di verificare la password giusta se la conosci già, ma non di essere recuperata in caso contrario:

Come puoi vedere, c’è un test per la chiave una tantum univoca per il tuo dispositivo infetto, ma c’è anche un test che afferma di verificare se hai inserito la chiave principale multimilionaria offerta in vendita a QNAP.

Quindi, se riesci a capire i dati di input che produrrebbero un hash SHA-256 di 93f21756 aeeb5a95 47cc62de a8d58581 b0da4f23 286f14d1 0559e6f8 9b078052 …

… hai appena decifrato questo particolare ransomware per tutti.

Cosa fare?

Ecco i nostri consigli per una protezione specifica contro questo malware, oltre a una protezione generale contro attacchi di rete di questo tipo:

- Non aprire i tuoi server di rete a Internet a meno che tu non intenda farlo davvero. QNAP offre consigli su come impedire al dispositivo NAS di ricevere per errore connessioni dalla rete Internet pubblica, impedendo così l’accesso o addirittura la scoperta del dispositivo. Esegui un controllo simile per tutti i dispositivi sulla tua rete, nel caso in cui tu abbia dispositivi privati che possono essere inavvertitamente “stuzzicati” da Internet.

- Non fare affidamento sul funzionamento automatico delle patch ogni volta. Che si tratti di un dispositivo NAS, del tuo telefono cellulare, di una smart TV o di un laptop, non limitarti a “impostare e dimenticare” gli aggiornamenti automatici. Verifica regolarmente che tutti gli aggiornamenti che ricevi siano stati eseguiti correttamente.

- Non utilizzare Universal Plug-and-Play (UPnP). La “funzione” UPnP sembra molto utile, perché è progettata per consentire ai router di riconfigurarsi automaticamente e semplificare la configurazione della rete di nuovi dispositivi. Ma comporta enormi rischi, vale a dire che il tuo router potrebbe inavvertitamente rendere visibili alcuni nuovi dispositivi, aprendoli così a utenti inaffidabili su Internet. L’avviso di QNAP mostra come impedire al dispositivo NAS di utilizzare UPnP, ma si consiglia anche di disattivare uPnP nel router stesso. Se hai un router che supporta UPnP ma non ti consente di spegnerlo, procuratene uno nuovo.

- Non fare affidamento esclusivamente sui backup online. Insieme a tutti i backup online come quelli effettuati su unità NAS collegate, dovresti anche mantenerne uno offline che non può essere cancellato automaticamente nel corso di un attacco informatico.

Quando si tratta di backup, potresti trovare utile la “regola 3-2-1”.

Il principio 3-2-1 suggerisce di avere almeno tre copie dei tuoi dati, inclusa la copia master; utilizzando due diversi tipi di backup (in modo che se uno fallisce, è meno probabile che l’altro ne risenta) e mantenendo uno di essi offline, e preferibilmente fuori sede, in modo da poterlo ottenere anche se sei bloccato fuori casa o ufficio.

Ricorda di crittografare i tuoi backup in modo che i dispositivi rubati non possano essere raggiunti dai ladri.

Lascia un commento