Dovremmo tutti sapere ormai che le password facili da indovinare verranno indovinate.

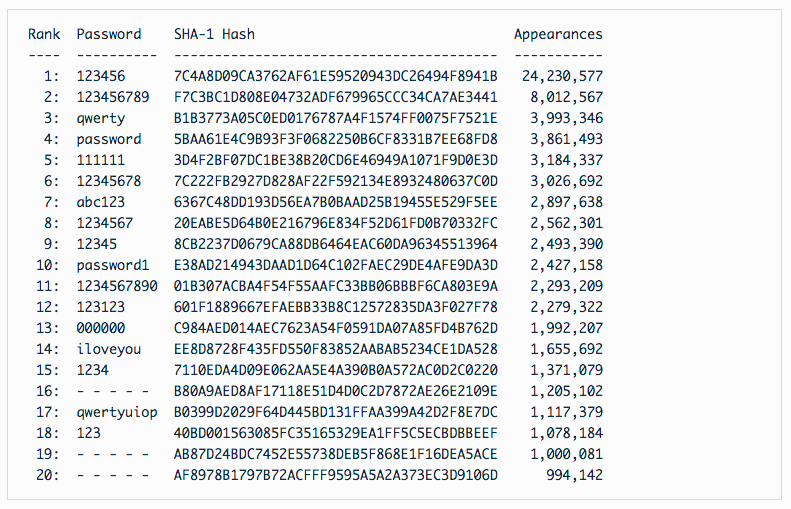

Di recente lo abbiamo sottolineato indovinando a mano 17 delle prime 20 password nel database Have I Been Pwned (HIBP) Pwned Passwords in meno di due minuti.

Abbiamo provato le 10 sequenze di tutte le cifre 1, 12, 123 e così via fino a 1234567890, e otto di esse erano tra le prime 20.

Quindi abbiamo provato altre combinazioni di cifre ovvie come 000000, 111111 e 123123 (abbiamo iniziato con sei cifre perché questa è la lunghezza minima attuale di Apple e perché abbiamo notato che 123456 è uscito molto prima di 12345 e 1234).

Le altre erano ugualmente facili: qwerty, password, abc123, password1, iloveyou e qwertyuiop, l’ultimo è un utile promemoria per tenere bene a mente che la lunghezza da sola conta molto poco.

Abbiamo ottenuto le altre tre password in seguito, dopo un po’ più di lavoro.

Una era l’ovvio pattern 1q2w3e4r5t: inizialmente abbiamo rinunciato a provare a 1q2w3e4r, ma avremmo dovuto chiaramente pensare di andare oltre, dato che altri due pattern di tastiera da 10 caratteri erano già comparsi nella nostra lista.

E avremmo dovuto pensare di provare lo zodiaco cinese, che avrebbe rivelato le password di 6 lettere scimmia e drago, che sono finite rispettivamente alla posizione 19 e 20. (Grazie ai lettori di Naked Security che hanno scritto per segnalarcelo!)

Come potete vedere qui sopra, queste password non sono state visualizzate solo una volta ciascuna nei numerosi dump di password pubblici che sono stati rinvenuti ed elaborati da HIBP, ma letteralmente milioni di volte, con 123456 in cima con oltre 24 milioni di presenze e dragon in basso con 994.142.

Quindi dobbiamo scegliere password migliori, e mentre 99pass!!word45 è probabilmente abbastanza sicuro (ma non usarlo – puoi facilmente fare di meglio!), Una stringa davvero lunga e forte come qgDCntlP1, n’FV? è il tipo di password a cui dovresti mirare.

Se te lo stai chiedendo, questa è una password mnemonica che puoi ricordare con la frase “Questo genere di cose non te le puoi inventare, non è forse vero?“.

Abbastanza forte per tutto?

Il problema è che alcuni di noi sembrano ancora pensare che una volta memorizzata una password veramente lunga e forte, abbiamo sostanzialmente risolto il problema della password.

In poche parole, c’è ancora una scuola di pensiero che la pensa così:

- La password password1 è una cattiva idea. È sempre un male, quindi non dovresti usarla da nessuna parte.

- La password 99pass!!word45 è abbastanza sicura, a patto che tu la usi sempre e solo su un sito.

- Ma huEX+IDszSSMcBjMw/S9kA è UNA PASSWORD COSI’ EFFICACE che potresti anche usarla ovunque, tanto nessuno la indovinerà mai.

Finché non ci sarà qualcuno che lo farà, ovviamente.

Purtroppo i criminali informatici spesso ottengono le password senza bisogno di indovinarle o decifrarle algoritmicamente, ad esempio:

Se un servizio Internet disattento memorizza la tua password in chiaro e poi viene violato, i truffatori acquisiscono direttamente la tua password effettiva, indipendentemente da quanto sia complessa.

Il malware di keylogging sul tuo computer può catturare le tue password mentre le digiti, ottenendole così “alla fonte”, non importa quanto lunghe o strane possano essere.

Un malware memory-scraping presente sui server compromessi può fiutare le password non elaborate mentre vengono controllate, anche se la password stessa non viene mai salvata su disco.

Usare il “credential stuffing”

Il riutilizzo delle password è il motivo per cui i criminali informatici utilizzano quello che viene ormai comunemente chiamato credential stuffing per provare a trasformare un hack che ha funzionato su un account in un hack che funzionerà su un altro.

Dopotutto, se sanno che uno dei tuoi account è stato protetto da qgDCntlP1, n’FV? non costa quasi nulla in termini di tempo o fatica vedere se qualcuno degli altri tuoi account usa la stessa password, o una che è ovviamente correlata ad essa, regalando ai truffatori due attacchi al prezzo di uno.

(Per “ovviamente correlato” intendiamo che se i truffatori acquisiscono un elenco di password che mostra che la tua password di Facebook era qgDCntlP1-FB, probabilmente proveranno qgDCntlP1-TW per Twitter e qgDCntlP1-GM per Gmail, perché quel tipo di schema è piuttosto ovvio.)

E, secondo il Dipartimento di Giustizia degli Stati Uniti (DOJ), è così che un presunto criminale informatico chiamato Charles Onus, arrestato all’inizio di quest’anno a San Francisco, si dice sia fuggito con ben 800.000 dollari in pochi mesi.

Il sospettato, afferma il DOJ, ha semplicemente provato le password già note dei conti di migliaia di utenti su un servizio di buste paga online a New York.

Partiamo dal presupposto che fosse possibile indovinare quali potenziali vittime fossero utenti del servizio paghe semplicemente guardando i loro indirizzi e-mail.

Se l’indirizzo corrispondeva al nome di un impiegato che aveva utilizzato il servizio…

… si poteva scommettere che avrebbe avuto anche un conto con lo stesso indirizzo e-mail, e poteva essere utile provare a vedere se aveva anche la stessa password.

Onus, afferma l’accusa, è stato in grado di accedere illegalmente ad almeno 5500 account diversi utilizzando questo semplice sistema, così semplice che non conta nemmeno come “hacking”.

Apparentemente è stato quindi in grado di modificare i dettagli del conto bancario di alcuni utenti in modo che il loro successivo pagamento del salario andasse su un conto di carta di debito che lui stesso controllava e di acquisire ben 800.000 dollari tra luglio 2017 e l’inizio del 2018.

Cosa fare?

- Non riutilizzare le password. E non provare a inventare una tecnica per modificare leggermente ogni password da un modello originale per farle sembrare diverse, perché i truffatori sono alla ricerca di questo.

- Considera l’utilizzo di un gestore di password. I gestori di password generano password casuali e non correlate per ciascun account, quindi non ci sono somiglianze che un truffatore potrebbe scoprire, anche se una di esse viene compromessa. Ricorda che non devi inserire tutte le tue password nell’app manager se non lo desideri: va bene avere un modo speciale di gestire i tuoi account più importanti, soprattutto se non li usi spesso.

- Attiva la 2FA se puoi. L’autenticazione a due fattori non garantisce di tenere fuori i truffatori, ma impedisce che attacchi come questo vengano eseguiti così facilmente e su così vasta scala, perché le password da sole non sarebbero state sufficienti.

- Segnala anomalie di pagamento. Ovviamente, devi cercare pagamenti in uscita che non avrebbero dovuto avvenire e pagamenti in entrata che non sono mai arrivati. Ma fai attenzione anche ai pagamenti in uscita che in qualche modo non sono andati a buon fine quando avrebbero dovuto, o ai fondi in entrata che non ti aspettavi, non importa quanto piccolo sia l’importo. Prima segnali eventuali errori, anche se non hai perso denaro, prima aiuti te stesso e tutti gli altri.

Lascia un commento