Un nome ormai noto nel panorama delle cyberminacce: Conti, il ransomware “human-operated” che da circa un anno si introduce nelle reti aziendali. Dopo aver sottratto dati sensibili ed averli criptati, gli autori di questo attacco minacciano le loro vittime di renderli visibili sul sito “Conti News” qualora non venga pagato il riscatto richiesto.

Il team Sophos Rapid Response, operativo 24 ore su 24 e 7 giorni su 7, è stato chiamato ad analizzare, neutralizzare e fronteggiare questo attacco che si sviluppa in 5 giorni dal momento della compromissione iniziale al ripristino dell’operatività aziendale.

Il report in tre parti rilasciato da Sophos, “The Realities of Conti Ransomware” è formato da:

- Un attacco ransomware Conti giorno per giorno – analisi della metodologia di attacco Conti, inclusi gli indicatori di Compromissione (ioC), e le tattiche, tecniche e procedure (TTPs)

- Conti Ransomware: evasivo per natura – una panoramica tecnica sulla natura evasiva di Conti a cura dei ricercatori di Sophos

- Cosa aspettarsi se si viene colpiti dal ransomware Conti – una serie di consigli che forniscono ai responsabili IT che si trovano ad affrontare l’impatto di un attacco Conti indicazioni utili in merito alle azioni da intraprendere tempestivamente e una lista di controllo in 12 punti per aiutarli ad indagare sull’attacco. La lista di controllo guida gli amministratori IT attraverso tutto ciò che gli aggressori di Conti potrebbero fare mentre si trovano all’interno della rete e le principali TTP che probabilmente useranno.

“Nei casi di attacchi human-operated, chi guida l’offensiva può adattarsi e reagire ai cambiamenti in tempo reale. In questo caso, è stato conquistato contemporaneamente l’accesso a due server, così quando la vittima ha rilevato l’attacco e ha disabilitato uno dei due (convincendosi di aver bloccato il ransomware), i cybercriminali non hanno dovuto far altro che passare all’altro server e continuare il proprio attacco indisturbati. Avere un piano B rappresenta un approccio comune per gli attacchi human-operated ed è un importante promemoria del fatto che aver bloccato un’attività sospetta sulla propria rete non significa che l’attacco sia finito” spiega Peter Mackenzie, manager di Sophos Rapid Response.

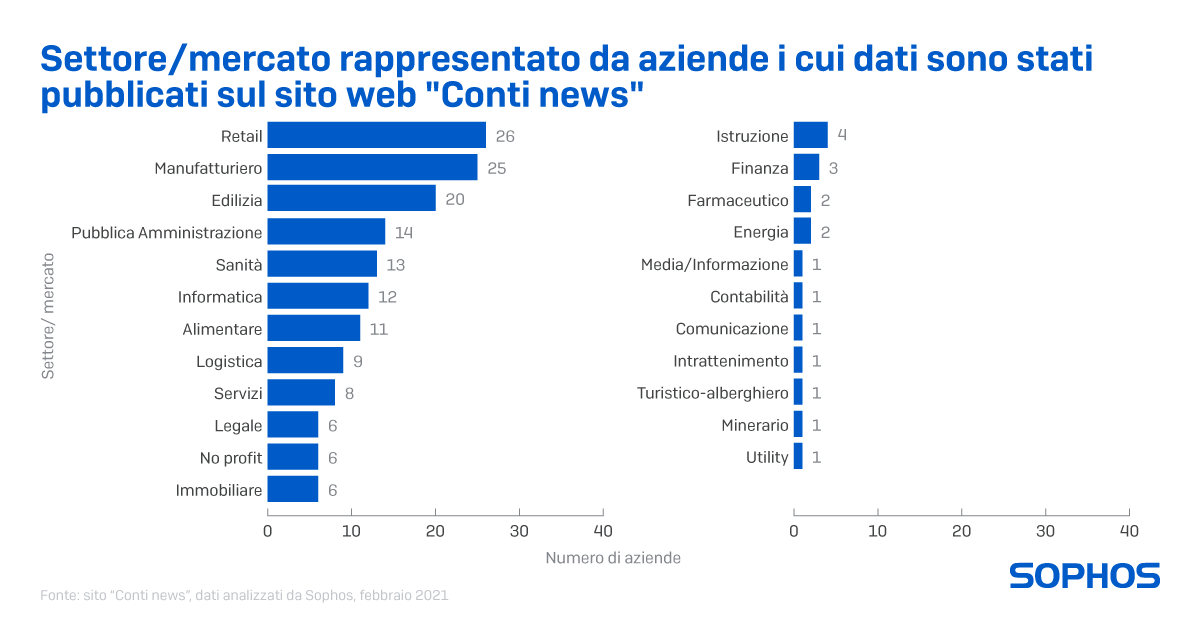

Il sito “Conti News” ha pubblicato ad oggi i dati rubati a 180 vittime; Sophos ha creato un profilo delle vittime basandosi su tali dati (che coprono circa 150 aziende i cui dati erano stati pubblicati al momento dell’analisi).

“Nelle aziende in cui non vi è accesso a un team di IT security ben strutturato e definito, sono spesso gli IT manager a trovarsi sulla traiettoria degli attacchi ransomware” aggiunge Mackenzie.

“Sono loro ad arrivare al lavoro una mattina e a trovare tutto bloccato e una minacciosa richiesta di riscatto sullo schermo, a volte seguita da e-mail minacciose e persino da telefonate minatorie. Sulla base delle nostre esperienze di threat hunting, abbiamo messo a punto una lista di azioni che aiuterà gli IT manager ad affrontare le ore e i giorni successivi all’attacco Conti, estremamente impegnativi e stressanti, e a capire dove trovare l’aiuto necessario per porre le basi per un futuro più sicuro” conclude Mackenzie.

Cosa fare immediatamente in caso di attacco:

- Chiudere eventuali Remote Desktop Protocol connessi a Internet

- Se è necessario un accesso al RDP, impostarlo dietro a una connessione VPN

- Utilizzare una sicurezza a più livelli per prevenire, proteggere e rilevare i cyberattacchi. Ciò dovrà prevedere sistemi di EDR e team di Managed Threat Response per vigilare sulla rete aziendale 24 ore al giorno e 7 giorni su 7 senza interruzioni.

- Essere consapevoli dei cinque segnali che rivelano che l’azienda sta per essere attaccata al fine di agire tempestivamente e bloccare l’attacco

- Disporre di un piano efficace di incident response e aggiornarlo quando necessario. Qualora l’azienda non abbia le risorse o le competenze specifiche per gestire questi aspetti, è consigliabile rivolgersi a degli esperti per ulteriore supporto e consulenza. Se non ci si sente sicuri di avere le competenze o le risorse per fare questo, per monitorare le minacce o per rispondere agli incidenti di emergenza, è consigliato rivolgersi ad esperti esterni per un aiuto

Le soluzioni di sicurezza proposte da Sophos consentono di bloccare il ransomware Conti e i file ad esso associati.