Ieri mattina ho ricevuto un messaggio su Skype da un ex-collega, una persona che non sentivo da molto tempo ma che ero felice di ricontattare.

Ho detto “messaggio”, ma in realtà era solamente un link. È stato un fulmine a ciel sereno.

Era chiaramente un attacco di phishing, ma ha attirato la mia attenzione perché non puntava a un URL evidentemente fittizio o inappropriato. Era un link a Google, e io mi sono chiesto “Come funziona?”.

Ho censurato parte dell’URL, ma è importante sapere che ha un aspetto simile al seguente:

https://www.google.com/url?sa=t&url=[redacted]&usg=[redacted]

Non volevo sapere dove mi avrebbe portato questo link (per inciso, reindirizza a un URL con codifica Punycode che punta a un sito dannoso), ma mi interessava scoprire in che modo questo URL Google mi avrebbe portato a destinazione.

Mi ha ricordato un messaggio Skype molto simile ricevuto alcuni anni fa, che sfruttava un reindirizzamento aperto in Google Maps, e mi chiedevo se non fosse lo stesso tipo di attacco.

Nel corso degli anni, i truffatori hanno capito che la semplicità costituisce la tattica migliore, e questo è il tipo di messaggio più semplice in assoluto: un link nocivo. Naturalmente, se ti mandano un semplice link, l’indirizzo non ti deve insospettire.

Questo costituisce un problema, perché i domini nocivi hanno spesso indirizzi strani. I siti Web dannosi sono destinati a finire in una lista di blocco e hanno una vita utile molto breve, perché sono completamente diversi dagli affidabili indirizzi di tipo “.com”. Pertanto, i truffatori attaccano spesso siti Web legittimi, da usare come host per i loro contenuti o da sfruttare come intermediari.

Ma questo genera una lista di blog sull’odontoiatria e siti Web di agenzie viaggi a conduzione familiare con domini strani e poco noti.

I truffatori devono quindi trovare una soluzione per camuffarli in modo che sembrino più affidabili.

Modalità Stealth

Una possibile soluzione consiste nell’individuare un reindirizzamento aperto a un sito Web legittimo, ovvero una modalità di reindirizzamento che può essere sfruttata per far “rimbalzare” gli utenti da un sito Web affidabile a uno sospetto.

Tuttavia, un reindirizzamento aperto costituisce solitamente un bug, e prima o poi verrà probabilmente eliminato. La vera risposta è costituita da un sito Web legittimo con una funzione di reindirizzamento aperto offerta volontariamente, e non introdotta accidentalmente come bug.

Ebbene, questa funzione esiste già, e si trova nel sito Web più importante del mondo.

In alcuni browser, come Firefox o Safari, i risultati delle ricerche Google non conducono direttamente ai siti Web elencati, perché Google si ricollega a se stesso. Quando si fa clic su un link nei risultati di una ricerca, si viene indirizzati a un altro URL Google, che a sua volta reindirizza l’utente alla destinazione richiesta, allo scopo di registrare il collegamento selezionato dall’utente. Se si utilizza Chrome o un altro browser basato su Chrome, come Brave, questo reindirizzamento non avviene, perché Google registra l’operazione dell’utente tramite un insolito parametro ping.

L’URL utilizzato da Google per il reindirizzamento è https://www.google.com/url, che per progettazione costituisce un reindirizzamento aperto con lo scopo di reindirizzare l’utente a qualsiasi URL del Web, con la semplice aggiunta di un parametro url appropriato, ad esempio:

https://www.google.com/url?url=http://www.example.org

un indirizzo che somiglia pericolosamente all’URL di phishing che ho ricevuto io.

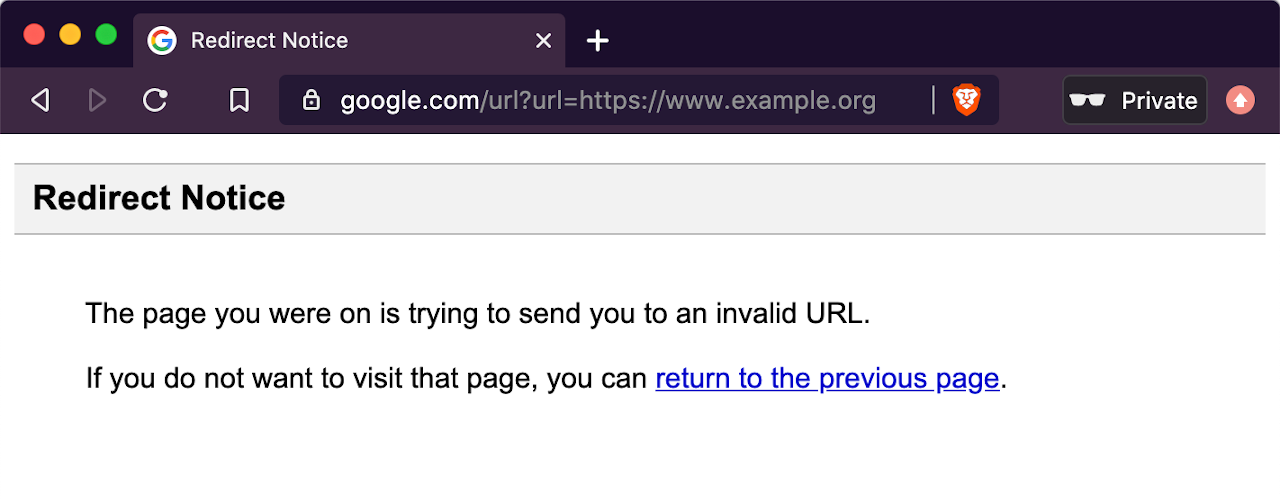

Se si incolla questo link in un browser, non si accede direttamente a example.org, ma viene visualizzata una pagina Web di Google con il messaggio ” La pagina visualizzata sta tentando di indirizzarti verso un URL non valido”.

Ma perché questo non succede quando si fa clic sullo stesso link nei risultati della ricerca di Google e, soprattutto, perché non è stato visualizzato questo avviso quando ho testato il messaggio di phishing in Skype?

Questo è dovuto al fatto che l’URL di phishing utilizzava anche un secondo parametro, sa=t, e un terzo, usg, che conteneva un identificatore univoco di qualche tipo. Ho eseguito una rapida ricerca e non ho trovato nessuno che sapesse come creare un identificatore usg. Ma i truffatori non hanno bisogno di crearne uno. Tutti i siti elencati fra i risultati di una ricerca Google sono dotati di usg, facilmente reperibile nel codice sorgente della pagina dei risultati della ricerca.

https://www.google.com/url?sa=t&url=http://example.org/&usg=AOvVaw1YigBkNF7L7D2x2Fl532mA

I truffatori possono pertanto utilizzare il reindirizzamento aperto di Google solo con i siti inclusi nell’indice di ricerca Google, cosa che non costituisce un problema se si è già provveduto a dirottare alcuni siti Web legittimi.

I risultati delle ricerche Google funzionano in questo modo ormai da molto tempo, e sospetto che questa tattica venga utilizzata praticamente da sempre. Ma perché Google lo accetta? Ebbene per Google, che presta la massima attenzione alla sicurezza (qualunque cosa pensiate dell’azienda), i reindirizzamenti aperti non costituiscono un problema di sicurezza.

Secondo l’azienda, “i redirector non progettati correttamente possono rivelare difetti molto seri”, che è ben felice di scoprire. Ad esempio, per Google il sito fittizio in cui mi sono ritrovato costituisce una minaccia per la sicurezza, mentre il sotterfugio utilizzato per indurmi a visitarlo non lo è.

Come comportarsi

Anche gli utenti che conoscono bene le modalità operative dei truffatori possono essere colti di sorpresa da nuove tattiche oppure (come nel mio caso) da vecchi metodi che non avevano mai visto prima.

- Non lasciatevi ingannare dal nome dell’utente. Che si tratti di Skype, e-mail o un altro sistema di messaggistica, i truffatori tentano di usare i nomi degli utenti affidabili.

- Non abbiate fretta di fare clic su un collegamento. Se il mittente non vi spiega perché dovreste fare clic, non dovete farlo. E se ve lo spiega, non dovete seguire un consiglio che non avete richiesto e che non vi aspettavate.

- Controllate sempre l’URL prima di fare clic. Se il collegamento al sito Web che vi hanno inviato non sembra legittimo, non visitatelo. Ricordate che i truffatori possono cercare di sfruttare i difetti o le funzionalità dei siti Web legittimi per mascherare gli URL.

- Usate l’esperienza e i filtri Web per evitare i siti Web dannosi. Sophos Phish Threat può insegnare agli utenti a riconoscere più efficacemente le truffe, mentre i filtri Web integrati in prodotti come XG Firewall o Sophos Home possono proteggerli quando non ci riescono.

*articolo tratto dal blog Naked Security by Sophos

Lascia un commento