All’inizio della scorsa settimana i dettagli personali di oltre 10,6 milioni di ospiti degli hotel MGM Resort sono stati pubblicati su un forum di hacking, come risultato di una violazione dei dati del server cloud.

Quindi ecco quali sono in pratica le regole che si possono adottare per evitare di cadere vittima di un attacco al cloud pubblico, compreso il modo di farlo utilizzando le soluzioni Sophos.

Sai quali sono le tue responsabilità?

Il primo passo per proteggere i dati nel cloud pubblico è sapere di cosa sei responsabile.

I fornitori di cloud pubblici come AWS, Azure e Google offrono ai clienti una grande flessibilità grazie al modo in cui costruiscono i loro ambienti cloud.

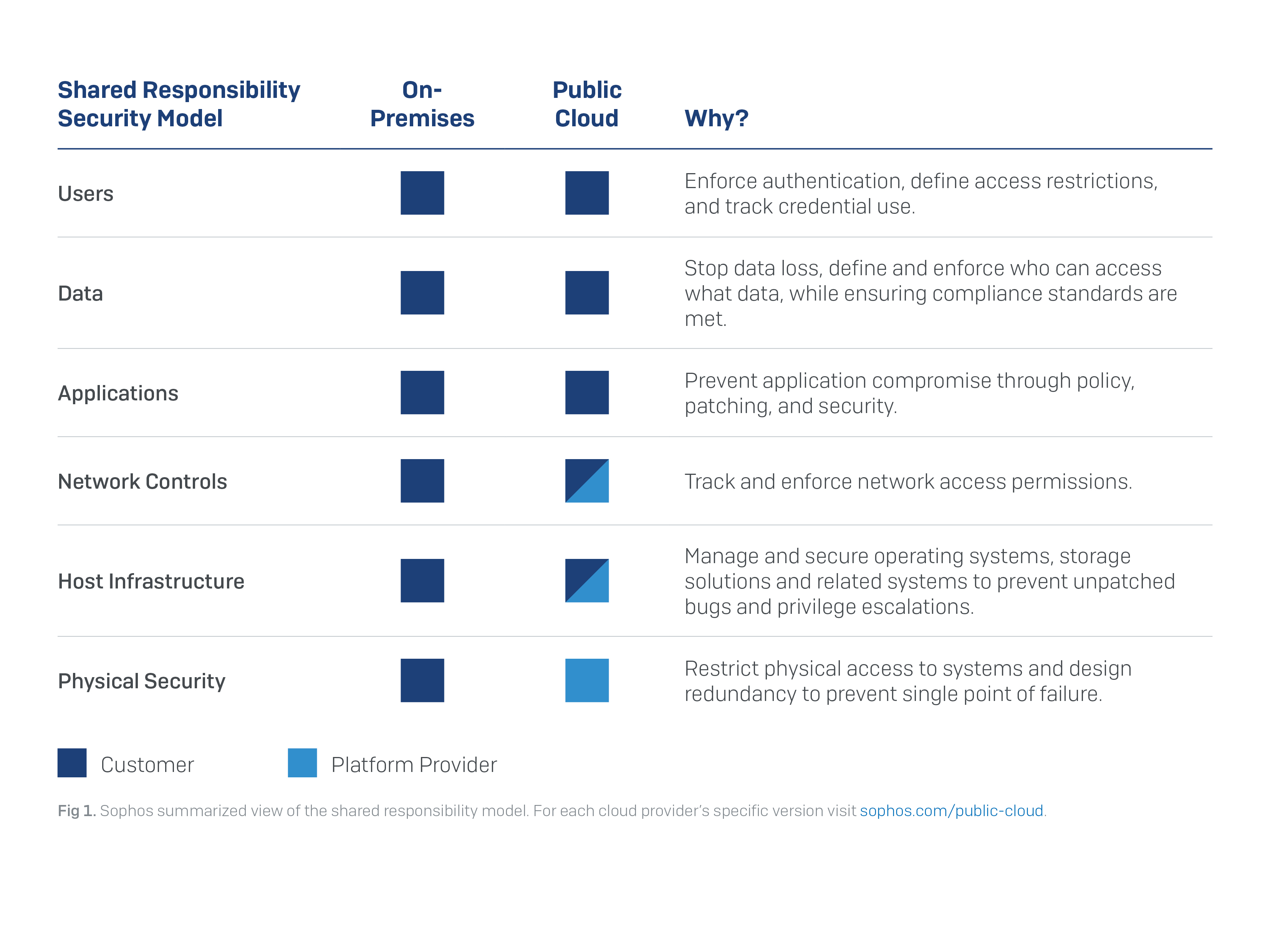

Ma la conseguenza di tutta questa flessibilità è che non possono proteggere completamente la tua rete e le macchine virtuali o i dati mentre sono nel cloud. Si basano invece su un modello di responsabilità condivisa: garantiscono la sicurezza del cloud, mentre tu sei il responsabile di qualsiasi cosa andrai ad inserire.

Aspetti come la protezione fisica nel datacenter, la separazione virtuale dei dati e degli ambienti dei clienti – tutto è curato dai fornitori di cloud pubblici.

Potresti ottenere la possibilità di impostare alcune regole di base sul tipo di firewall per governare l’accesso al tuo ambiente. Ma se non le configuri correttamente, ad esempio se lasci le porte aperte a tutto il mondo, ne sarai direttamente responsabile. Quindi cerca di sapere cosa ti compete e agisci di conseguenza.

Guarda il nostro video sulla responsabilità condivisa per saperne di più.

Cinque passaggi per ridurre al minimo il rischio di attacco

Che tu sia un utente di cloud pubblico da tempo o che tu abbia appena iniziato a usarlo, ecco cinque passaggi essenziali che dovresti adottare per ridurre al minimo il rischio di un attacco.

Passaggio 1: applica le tue conoscenze sulla sicurezza on premise

La sicurezza on premise è il risultato di decenni di esperienza e ricerca. Quando si tratta di proteggere i server basati su cloud dall’infezione e dalla perdita di dati, è una buona idea pensare a ciò che già si fa per la propria infrastruttura tradizionale e applicarlo al cloud:

Firewall next-gen

Impedisci in primo luogo alle minacce di accedere ai tuoi server in cloud inserendo un Web application firewall (WAF).”

Cerca anche di includere l’IPS (per aiutare con la conformità) e il controllo del contenuto in uscita per proteggere i tuoi server / VDI.

Sophos XG Firewall protegge il tuo cloud e gli ambienti ibridi. E, con macchine virtuali preconfigurate in Azure e AWS, puoi essere subito operativo.

Protezione host server

Installa un prodotto di sicurezza informatica sui tuoi server in cloud, proprio come faresti con i tuoi server fisici. Sophos Intercept X per Server protegge i server su AWS e Azure dalle minacce più recenti.

Sicurezza endpoint e protezione e-mail

Mentre la tua rete potrebbe essere nel cloud, i tuoi laptop e altri dispositivi rimangono in ufficio, così come tutto ciò che serve a una e-mail di phishing o spyware per rubare le credenziali degli utenti per i tuoi account cloud.

Assicurati di mantenere aggiornata la sicurezza degli endpoint e della posta elettronica sui tuoi dispositivi per impedire l’accesso non autorizzato agli account cloud.

Passaggio 2: identifica tutte le risorse cloud

Se non riesci a vedere i dati nel cloud pubblico, non puoi proteggerli.

Questo è il motivo per cui uno dei fattori più importanti per ottenere la corretta impostazione della sicurezza del cloud è ottenere una visibilità accurata della propria infrastruttura e del modo in cui il traffico scorre attraverso di essa. Ciò ti consentirà di identificare anomalie nel comportamento del traffico, come l’esfiltrazione dei dati.

Passaggio 3: crea un inventario completo

Crea un inventario completo del tuo cloud, tra cui istanze di server e database, servizi di archiviazione, database, contenitori e funzioni senza server.

Oltre a guardare il numero di attività, cerca anche i punti deboli. Le aree a rischio potenziale includono:

- Database con porte aperte a Internet che potrebbero consentire agli aggressori di accedervi

- Servizi di archiviazione cloud impostati su “pubblici”

- Disco rigido virtuale e domini Elastic Search impostati su “pubblici”

Passaggio 4: rivedi regolarmente la gestione dell’accesso alle identità

Gestisci attivamente ruoli utente, autorizzazioni e accessi role-based ai servizi cloud. La natura scalabile e intrecciata dell’accesso individuale e di gruppo ai servizi crea un’enorme sfida e gli aggressori sfrutteranno questo buco nella sicurezza.

Assicurati di avere visibilità su tutti i tipi di accesso e le loro relazioni con i servizi cloud per identificare l’accesso privilegiato e rivedere le tue politiche di conseguenza. Dopotutto, se un hacker avesse ottenuto queste credenziali, avrebbe potuto cercare in lungo e in largo dati sensibili in tutti i vostri account cloud.

Passaggio 5: monitora attivamente il traffico di rete

Cerca i segni rivelatori di una violazione del traffico di rete, come picchi di traffico insoliti che indicano l’esfiltrazione dei dati.

La natura dinamica del cloud significa che il traffico e le risorse cambiano frequentemente, quindi gli esseri umani in genere fanno fatica a tracciare tutti questi data point.

Usa invece l’Intelligenza Artificiale per sfruttare queste fonti di dati e creare un quadro del traffico “normale”, così quando le attività si svolgono al di fuori del “normale” puoi essere avvisato immediatamente di comportamenti insoliti e potenzialmente dannosi.

Sophos Cloud Optix semplifica la visualizzazione di tutti i database e carichi di lavoro cloud. Ti consente inoltre di identificare potenziali vulnerabilità all’interno della tua architettura in modo da poter prevenire un potenziale punto di violazione.

Avvia una demo online istantanea per vedere Cloud Optix in azione.

Vuoi saperne di più? Guarda i video del nostri webinar:

- 7 best practices per la sicurezza del Cloud Pubblico. Collegati qui.

- Sophos Cloud Optix: Collegati qui.

Lascia un commento