CVE-2019-07-08, soprannominato BlueKeep, è una vulnerabilità critica nell’esecuzione di codice in modalità remota nei Remote Desktop Services di Windows. Il bug è considerato ‘wormable’ e così grave che Microsoft ha fatto il passo molto insolito di includere patch per Windows XP e Windows Server 2003 non supportati nel suo Patch Tuesday di Maggio, insieme ad altre patch per i sistemi operativi interessati che supporta.

Se questa vulnerabilità venisse sfruttata con successo, potrebbe essere utilizzata per creare malware autoreplicanti come Slammer, WannaCry o NotPetya – un trio di worm di rete che utilizzava exploit per attaccare reti e diffondersi globalmente nel giro di poche ore.

Le patch che avrebbero potuto impedire la diffusione di questi worm erano disponibili mesi prima che si verificassero le epidemie. Ora è in corso una corsa contro il tempo per assicurarsi che la storia non si ripeta con CVE-2019-07-08.

Per ora i segnali non sono buoni. Due settimane dopo il rilascio delle patch di Microsoft, una scansione ha rivelato che un milione di dispositivi privi di patch erano accessibili su Internet, mentre probabilmente quelle non visibili erano milioni, all’interno delle reti aziendali.

Qualche giorno fa, la NSA (l’Agenzia per la sicurezza nazionale degli Stati Uniti) si è sentita in dovere di emettere le proprie raccomandazioni, esortando le organizzazioni a procedere con l’attività di applicazione delle patch.

È probabile che sia solo una questione di tempo prima che il codice di exploitation remoto sia ampiamente disponibile per questa vulnerabilità. La NSA è preoccupata che i cyber-attori malintenzionati usino la vulnerabilità in kit di ransomware ed exploit contenenti altri exploit noti, aumentando le capacità contro altri sistemi privi di patch.

Un exploit potrebbe comparire in qualsiasi momento, quindi è necessario trovare il modo per proteggersi sin d’ora, fino a quando la patch non verrà applicata. Come dicono sia Microsoft che NSA nelle loro raccomandazioni, il tuo firewall può essere la tua linea di confine.

Proteggi la tua organizzazione contro BlueKeep

Tutti i firewall possono sollevare il ponte levatoio bloccando l’accesso alla porta 3389, che disabilita l’accesso RDP esterno per tutte le macchine, comprese quelle che nessuno ha riferito al proprio team IT.

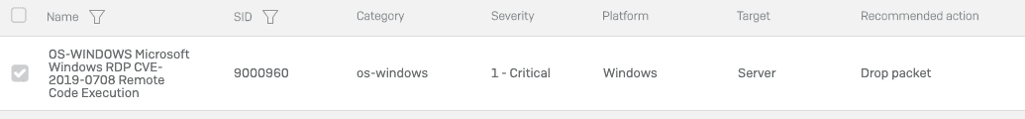

Oltre a bloccare e sbloccare le porte vulnerabili, Sophos XG Firewall offre altri livelli di sicurezza più sottili e sofisticati. Il sistema Intrusion Prevention System (IPS) integrato esamina il traffico di rete alla ricerca di exploit e impedisce loro di attraversare il suo perimetro o di attraversare i segmenti della rete interna.

Nello stesso momento in cui Microsoft ha annunciato la vulnerabilità CVE-2019-07-08, i SophosLabs hanno rilasciato un aggiornamento IPS per tutti i clienti Sophos al fine di garantire che le loro reti protette dal firewall XG potessero fermare questo tipo di attacchi.

Mentre abbiamo una guida completa su come proteggere la tua rete, ecco le best practice del firewall essenziali per impedire a vulnerabilità come BlueKeep di lasciare indifesa la tua rete:

- Riduci la superficie di attacco rivedendo le regole di port forwarding ed eliminando tutte le porte aperte non essenziali. Ove possibile, utilizza una VPN anziché il port forwarding per accedere alle risorse di rete interne dall’esterno.

- Riduci al minimo il rischio di spostamenti laterali utilizzando XG Firewall e Sophos Synchronized Security e prendi in considerazione la segmentazione delle LAN in sottoreti più piccole assegnandole a zone separate protette dal firewall.

- Applica la protezione IPS alle regole che governano il traffico verso e da qualsiasi host Windows sulla rete e tra le zone della tua rete per impedire la diffusione di worm tra i segmenti LAN.

XG Firewall e Synchronized Security sono la migliore protezione contro le minacce più recenti grazie ad un livello di protezione e di prestazioni leader del settore. Scarica la nostra guida “Firewall Best Practices to Block Ransomware” per saperne di più.

Lascia un commento