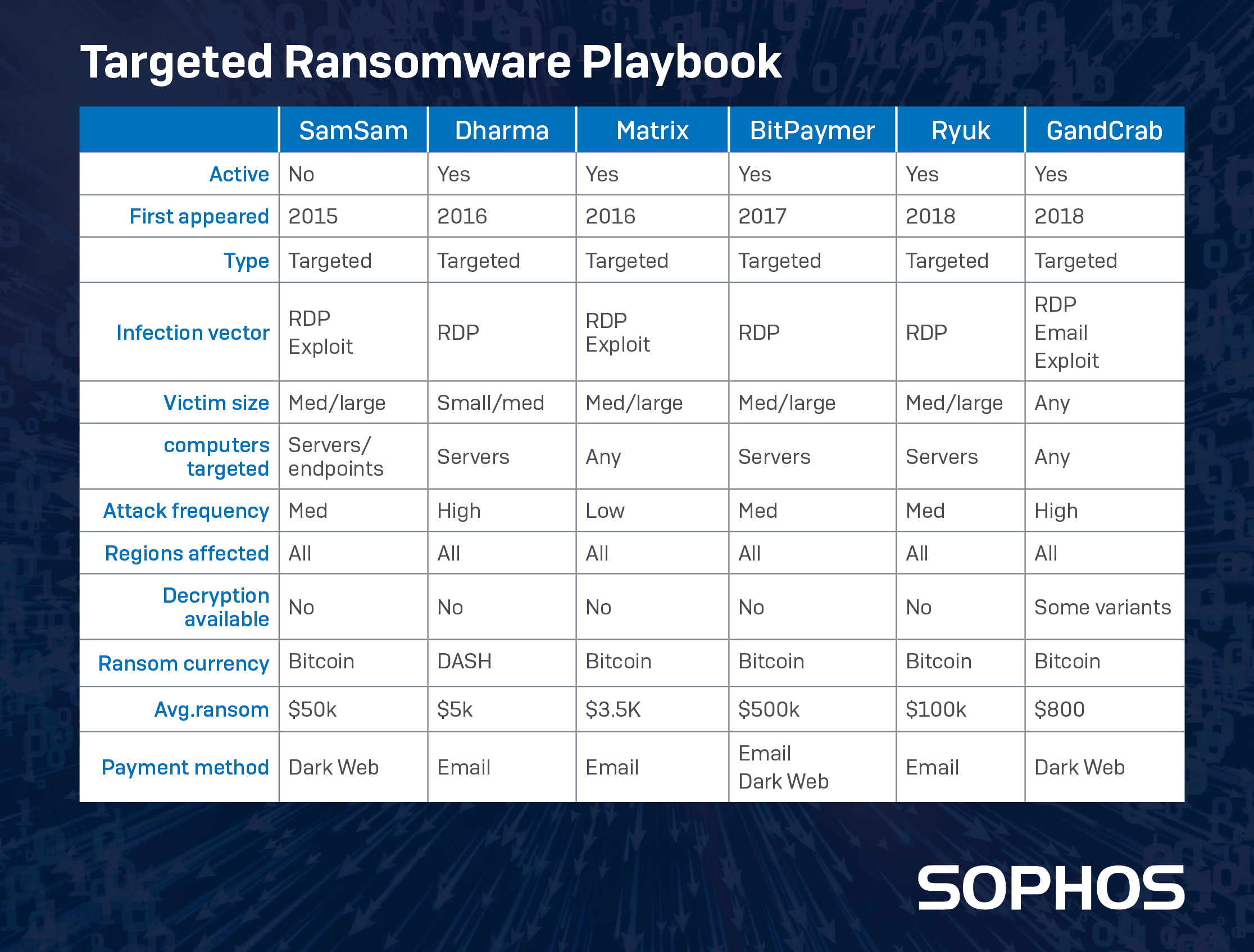

Il ransomware noto come GandCrab è, ad oggi, il ransomware più prolifico in circolazione. Per molti aspetti il suo funzionamento appare molto simile a quello di altri ransomware, ma il suo modello di business ransomware-as-a-service sembra averlo spinto oltre.

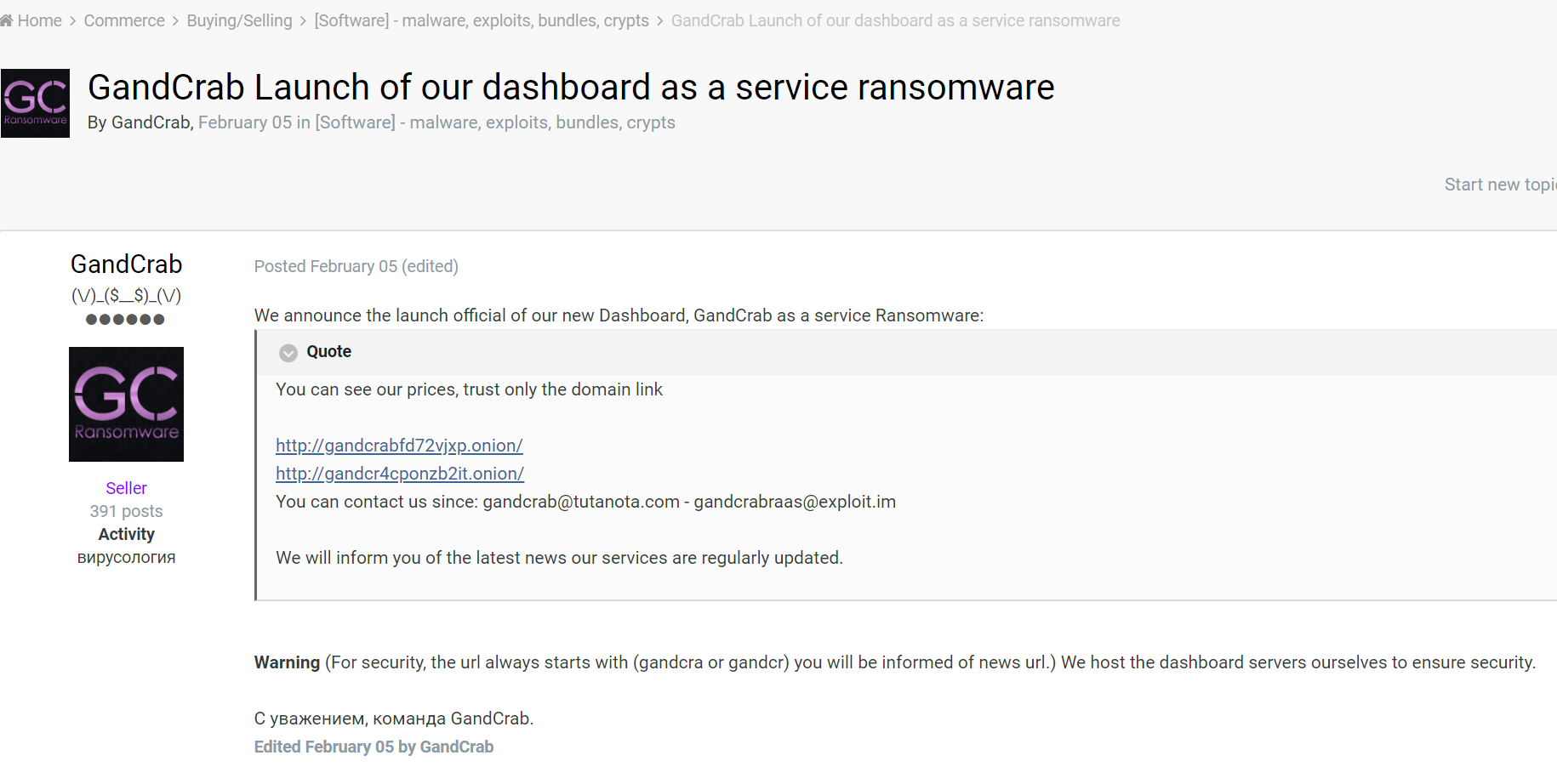

GandCrab ha fatto la sua apparizione circa un anno fa, promosso su siti web pubblici ma venduto esclusivamente attraverso il dark web. David Montenegro, ricercatore indipendente esperto di sicurezza, è stato il primo a imbattersi in questo ransomware. All’epoca, GandCrab era distribuito dall’Exploit Kit RIG, usato in una campagna di malvertising per diffondere il codice maligno a visitatori ignari di siti web pubblici attraverso reti di banner pubblicitari.

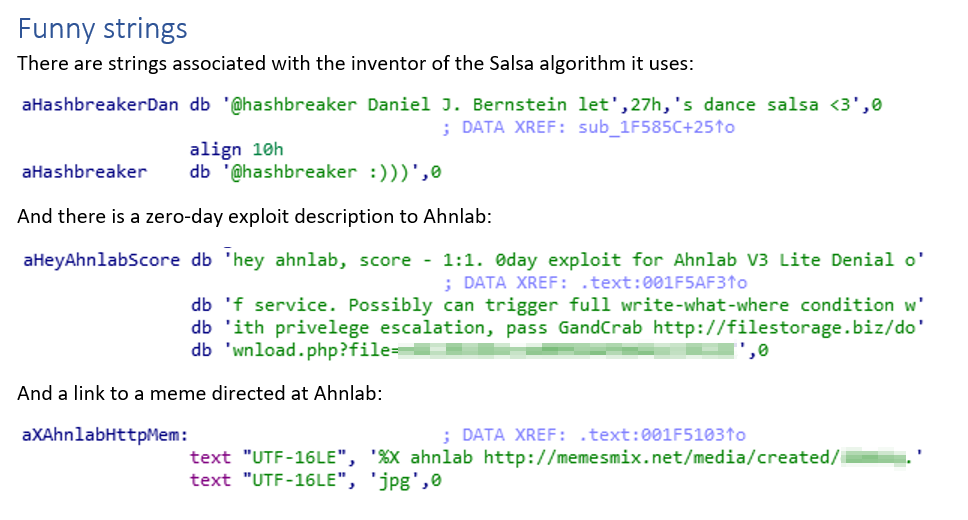

Da quel momento, il ransomware ha sviluppato un folto gruppo di clienti e, di conseguenza, un folto gruppo di sfortunate vittime. Gli autori del ransomware, tenendo il passo di un team di esperti di crittografia che lavora per Europol e Bitdefender e che ha rilasciato diversi strumenti di decrittografia, hanno continuato a rilasciare versioni aggiornate del malware che aggirano le funzionalità del componente di decrittografia ogni volta che ne viene reso disponibile uno nuovo.

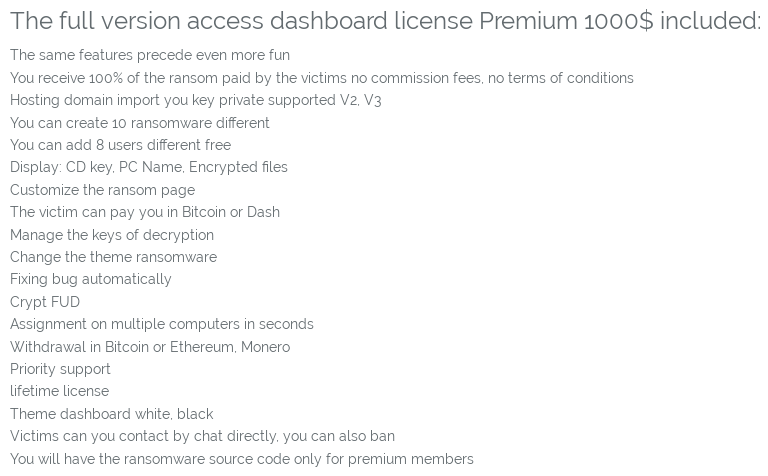

È molto probabile che il ransomware debba il proprio iniziale successo a un sistema di licenze software unico che i creatori hanno chiamato Dashboard Essential, ormai diffusamente considerato un ransomware-as-a-service. Per 100 dollari i neofiti signori del crimine esperti di ransomware sono in grado di dare vita a un feudo criminale di 200 vittime in due mesi, arrivando a guadagnare abbastanza da permettersi servizi e funzionalità a tariffe premium.

In sostanza, i creatori di GandCrab forniscono un sistema di franchising criminale.

GandCrab è sul tuo computer. Com’è successo?

All’inizio GandCrab era distribuito dall’Exploit Kit RIG. Quando i licenziatari iniziavano a usare il ransomware, sceglievano il metodo di distribuzione che li soddisfaceva maggiormente. Nel giro di un mese, lo spam maligno cominciava a comparire tra documenti office maligni che, una volta aperti, diffondevano GandCrab nel computer.

Il malware stesso si serve di un approccio fileless ingannevole e ingegnoso per attivarsi e criptare i file della vittima. Un documento maligno genera il codice PowerShell che apparirà come nell’esempio:

Questo tipo di PowerShell punta a file ospitati su un sito web pubblico affidabile, come Pastebin, ma abbiamo visto anche PowerShell indirizzati a domini maligni. Il file contiene codice PowerShell .Net che richiama un modulo conosciuto come “Invoke-GandCrab” (naturalmente) che, a questo punto, è già stato caricato nella memoria del computer della vittima.

Ciò che rende tale attacco unico e speciale è la sua capacità di essere fileless. Per raggiungere tale scopo, gli autori hanno sfruttato una funzionalità chiamata Reflective PE Injection, resa disponibile in PowerSploit, un archivio di codice Github, per diffondere il codice binario maligno di GandCrab nella memoria in funzione di PowerShell. All’interno di Reflective PE Injection, PowerShell ha il compito di caricare il ransomware direttamente dalla memoria e non scrive mai una copia del suo file PE nel disco. Si tratta perciò di una contromisura efficace ai tradizionali software antivirus, che non sono in grado di rilevare o pulire il (palesemente assente) file maligno.

Sono state diffuse varianti più recenti di GandCrab attraverso vulnerabilità conosciute (incluso l’Exploit Kit Fallout, apparso solo da poco in circolazione) e il resto delle varietà di Trojan, i “soliti sospetti”. Come Ryuk e SamSam, alcuni autori degli attacchi GandCrab hanno fatto leva su JBoss, Oracle Fusion e WebLogic e sulle vulnerabilità di Tomcat per entrare all’interno delle reti aziendali. Gli script PowerShell vengono codificati, ma continuano a svolgere le stesse funzioni e non sono leggibili in chiaro. Il traffico degli attacchi rivolti a Oracle WebLogic sulla porta 7001/tcp è ora parte della radiazione di fondo di Internet. Gli autori degli attacchi non smetteranno mai di scansionare attivamente Internet alla ricerca di questa porta.

Come funziona?

I creatori di GandCrab rilasciano frequenti aggiornamenti di versione. Queste informazioni si riferiscono alla versione 5.0.5.

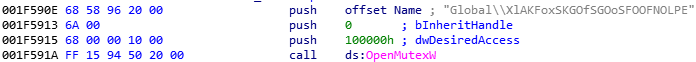

Il malware verifica l’eventuale presenza di un mutex in avvio. Se lo trova, il programma si chiude. Nel nostro caso, il mutex appare così:

Il malware si arresta e non danneggia il computer se le impostazioni della lingua del computer sono configurate secondo uno di questi identificatori lingua.

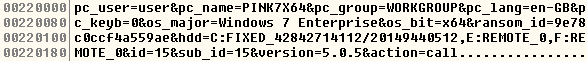

Il malware invia un profilo dell’hardware, del sistema operativo e altre informazioni a casa

GandCrab usa molte liste. Termina il processo di alcuni programmi per criptare correttamente i file di dati che possono avere aperto. Inoltre, dispone di una lista contenente tipi di file da criptare e i file e i percorsi da aggiungere nella whitelist. Elimina la Volume Shadow Copy delle unità ed elenca tutte le lettere unità montate.

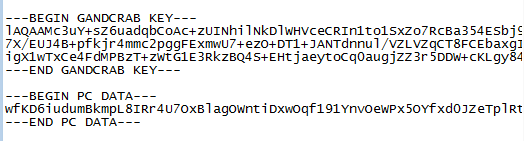

La crittografia richiede un po’ di tempo per essere completata, in base a quanto è piena l’unità. Strumenti di crittografia gratuiti sono stati rilasciati per alcune versioni di GandCrab, ma gli autori sono subito passati a una nuova versione, perciò tali strumenti hanno smesso di funzionare. Tutte le richieste di riscatto includono una chiave GandCrab che devi fornire se decidi di accettare di pagare il riscatto.

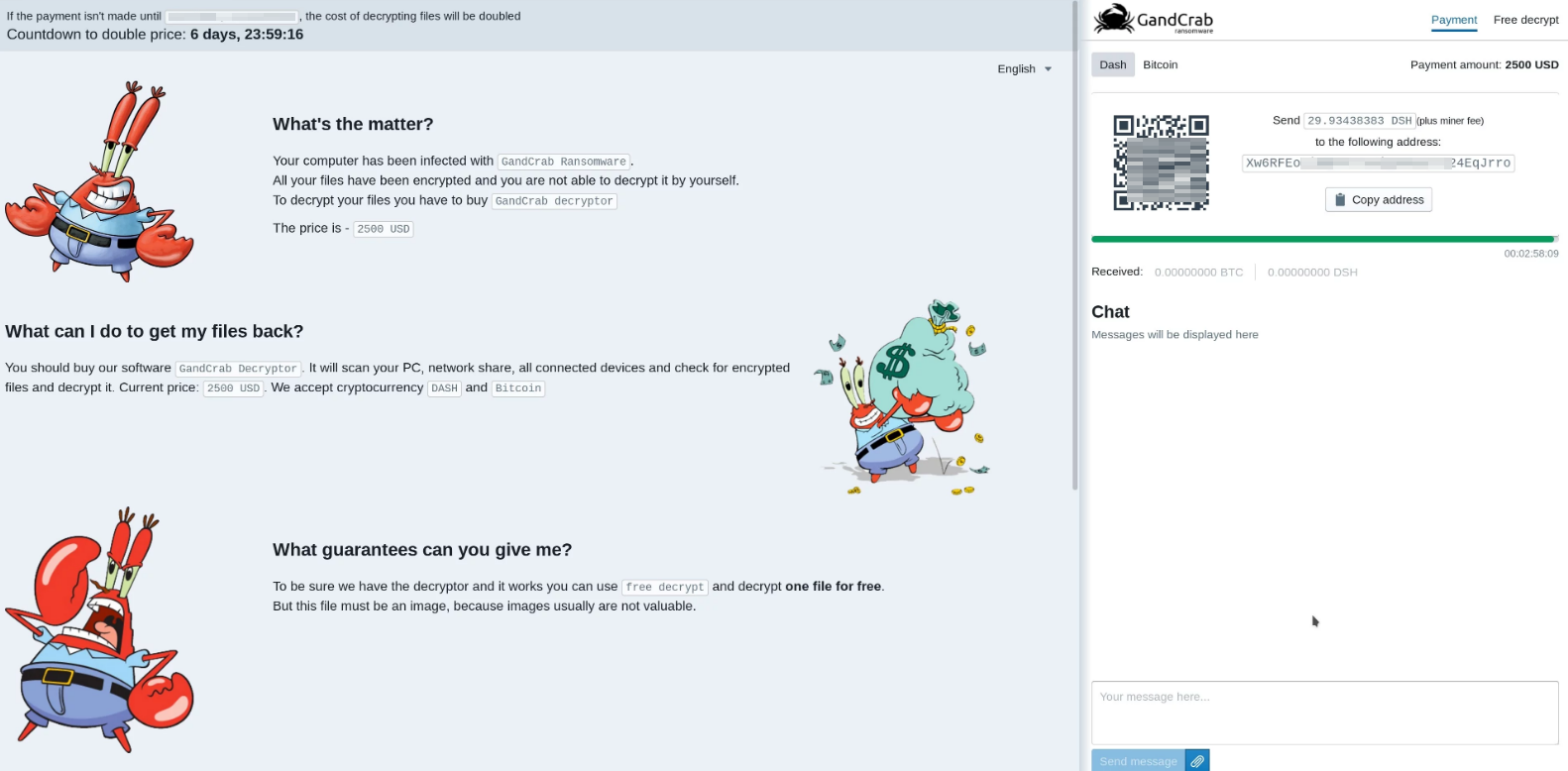

Quanto devo pagare?

Il modello di business per GandCrab offre al licenziatario, tra le varie caratteristiche, l’opzione di scegliere l’importo del riscatto. Alcune vittime riferiscono che i riscatti si attestano sui 300 dollari, ma possono essere anche superiori.

GandCrab tende a comunicare con un’ampia gamma di quelli che sembrano essere siti hackerati in esecuzione su WordPress. Trasmette dati in richieste GET a file con estensioni di file immagine (jpg, png, gif, bmp)

Lascia un commento