Non ci si può muovere in questi giorni senza imbattersi in parole come criptovaluta, Bitcoin, coinminer e blockchain.

Con il valore del Bitcoin salito di oltre il 1000% nell’ultimo anno e con le aziende che moltiplicano il prezzo delle loro azioni semplicemente aggiungendo “Blockchain” ai loro nomi, è facile capire perché queste parole siano ovunque.

Tuttavia la criptovaluta è popolare anche tra i cyber-criminali.

Di solito, la criptovaluta è il fine, piuttosto che il mezzo del crimine, ad esempio quando i criminali infettano un computer con software di coinmining per appropriarsi della CPU e guadagnare soldi, o criptare i dati con il ransomware e chiedere di essere pagati in criptomoneta per riaverli indietro.

Recentemente, tuttavia, è successo qualcosa di un po’ diverso: la criptovaluta è stata usata come mezzo per un’infezione da malware, non come fine di tale infezione.

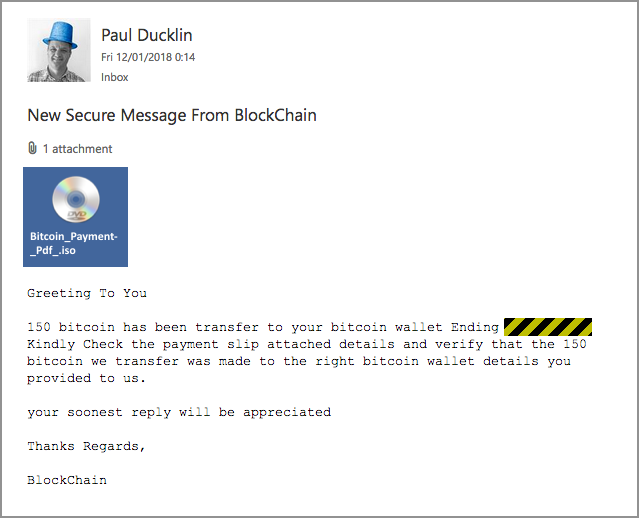

Si tratta di campagne di phishing anche leggermente inusuali che includono allegati che sono file ISO.

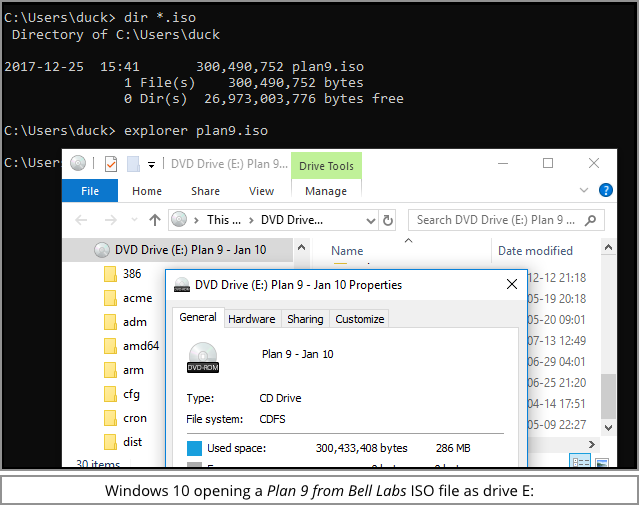

Probabilmente si associano file ISO a CD musicali copiati o DVD film e a distro Linux avviabili (o Windows): gli ISO sono solo copie, byte per byte, del contenuto grezzo di un disco ottico.

Di solito li si usa come backup di CD o come sorgente per masterizzare nuovi CD.

Tuttavia, molti utenti di Windows dispongono di programmi in grado di aprire file ISO come se fossero realmente CD; infatti, Windows 10 aprirà le ISO semplicemente facendo doppio clic su di esse.

Ipotizziamo che i truffatori abbiano scelto questo mix perché le criptovalute sono un’esca perfetta in questo periodo, mentre gli allegati ISO, sebbene non familiari, sono comunque decisamente insospettabili.

Certo, gli ISO sono inusuali e sono stati associati a attacchi di malware Linux, ma per gli utenti di Windows, semplicemente vengono associati al malware come i file EXE o ZIP.

Tuttavia sono semplici come gli ZIP da aprire e utilizzare.

Ecco due esempi di phishing con crittografia ISO, di cui stiamo parlando:

Se apri gli ISO, contengono file EXE (programmi) dannosi con nomi xxxxx.PDF.exe; per impostazione predefinita, Windows non visualizza l’estensione alla fine di un nome file, quindi questi vengono visualizzati come se fossero documenti con un nome molto più innocente xxxxx.PDF.

Il malware più comune che abbiamo visto nei file ISO di questo tipo è noto come Fareit, una famiglia di minacce nota per curiosare sul tuo computer cercando di rubare le credenziali di accesso.

Cosa fare?

Anche se siete super appassionati di criptovaluta, anche se guardate il prezzo del Bitcoin come dei falchi, e anche se avete effettivamente un account con la società Blockchain.com …

… se fate attenzione dovreste riuscire a individuare questi segnali e a non essere precipitosi.

- Le e-mail legittime non ti invitano a controllare il tuo account tramite un file allegato o anche un link. Si aspettano che tu trovi da solo la strada verso il sito, proprio per evitare che tu sia ingannato e indotto ad aprire un allegato falso o a visitare un falso sito.

- Gli ISO non vengono in genere utilizzati negli scambi di email. Se non siete sicuri di cosa sia, o se vi chiedete perché qualcuno scelga di inviarveli, non fidatevi. Se siete un sysadmin, prendete in considerazione il blocco degli ISO sul vostro gateway di posta elettronica, a meno che la vostra organizzazione non abbia una vera ragione per scambiarli via email.

- Le estensioni dei file non sono da nascondere. Non accettate le impostazioni predefinite di Windows: andate in Esplora file → Visualizza e attivate le estensioni dei nomi dei file per poter individuare facilmente trucchi come estensioni doppie come PDF.exe o TXT.docx. Se siete un amministratore di sistema, valutate di attivare questa opzione per tutti i vostri utenti tramite i criteri di gruppo.

- Gli errori di ortografia e grammatica sono un avvertimento utile. Al giorno d’oggi, non tutti i phishing sono scritti male, mentre alcune e-mail aziendali legittime sono al limite dell’analfabetismo, quindi non potete fare affidamento solo sulla grammatica per individuare un phish. Tuttavia, molti phisher puzzano ancora di pesce, quindi non ignorate il vostro naso.

Nel dubbio, lasciate perdere!!!

* Tratto dall’articolo Cryptocurrency as the lure, an ISO as the attachment – why not open it? di Paul Ducklin – Naked Security

Lascia un commento