Negli ultimi anni Gabor Szappanos, il principale ricercatore di malware dei SophosLabs, ha studiato da vicino gli exploit di Microsoft Office. Di lui abbiamo parlato in passato in merito alla sua indagine sul kit di creazione Microsoft Word Intruder e ci siamo occupati del suo recente articolo sui più popolari exploit kit di Office.

In un nuovo rapporto di ricerca , Gabor ne prende in esame più da vicino i primi quattro utilizzati nel corso dell’ultimo trimestre del 2015. Egli riferisce inoltre quali sono stati più comunemente usati all’interno di documenti malevoli e ci mostra quali famiglie di malware sono state distribuite da parte dei campioni studiati.

Come spiega Gabor, gli autori di malware sono sempre più attratti dai document exploit come punto di ingresso per i loro attacchi. Gli aggressori diffondono i loro documenti di Office come vere e proprie trappole esplosive che viaggiano attraverso mail spam di phishing inviate a un gran numero di destinatari casuali (gruppi di criminalità informatica), o ad un elenco più ristretto di obiettivi (gruppi APT).

Da notare che la maggior parte degli exploit di Office utilizzato dagli autori di malware nei documenti maligni risalgono a parecchi anni fa. Il più popolare, il CVE-2012-0158, è in circolazione da oltre tre anni.

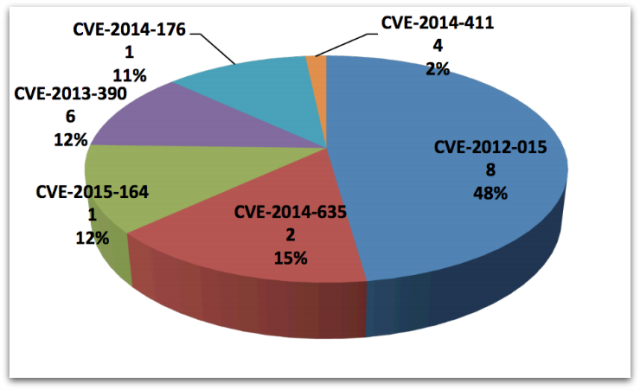

Negli ultimi periodi alcuni exploit più recenti hanno messo in discussione il leader. Sono stati spesso usati CVE-2013-3906 e CVE-2014-0761 e nell’agosto 2015 ha cominciato a farsi notare in maniera evidente un CVE-2015-1641. Ma nessuno di questi ha superato CVE-2012-0158 che ha rappresentato ancora il 48% di quelli utilizzati nel corso dell’ultimo trimestre del 2015.

Il grafico sottostante analizza i document exploit utilizzati in incidenti segnalati nel quarto trimestre del 2015.

Perché gli autori di malware utilizzano ancora gli exploit meno recenti?

Come spiega Gabor questi ultimi continuano ad agire contro una grande percentuale della popolazione degli utenti, nonostante Microsoft abbia ovviato a questi buchi di sicurezza anni fa.

Gabor sostiene che i nuovi exploit possono avere più valore per i criminali informatici perché ci si aspetta che un minor numero di utenti sia patchato contro i più recenti, mentre i più vecchi ottengono ancora il risultato voluto.

Leggete la ricerca di Gabor per avere ulteriori informazioni in merito agli exploit di Office più importanti e a come gli autori di malware sfruttano quelli commerciali per mettere in atto i loro attacchi.

Come rimanere al riparo da documenti Office maligni.

- Applicate prontamente le patch. I documenti trappola di Office generati da exploit kit sfruttano buchi di sicurezza che sono stati risolti con patch anni fa.

- Mantenete il vostro software di sicurezza aggiornato. Un buon antivirus è in grado di bloccare questo tipo di attacchi al documento in diversi punti, a partire dalla posta elettronica in entrata.

- Fate attenzione agli allegati non richiesti. Questo può essere difficile quando il vostro lavoro richiede di lavorare tramite e-mail, ma evitate di aprire qualsiasi vecchio documento.

- Prendete in considerazione l’utilizzo di un visualizzatore di documenti stripped-down. Il Word Viewer di Microsoft, per esempio, è di solito molto meno vulnerabile rispetto allo stesso Word. Non supporta le macro e protegge contro attacchi come Locky.

Lascia un commento