Chez Sophos, votre sécurité est notre priorité absolue. Nous avons investi pour faire de Sophos Firewall le pare-feu le plus sécurisé du marché, et nous travaillons continuellement pour en faire la cible la plus difficile à atteindre pour les cybercriminels.

Pour améliorer votre posture de sécurité, nous vous encourageons fortement à passer en revue et à mettre en œuvre régulièrement ces bonnes pratiques dans toute votre infrastructure réseau, qu’il s’agisse de Sophos ou de tout autre éditeur.

Parcourez la suite de cet article pour obtenir des instructions complètes ou téléchargez les bonnes pratiques en matière de renforcement pour Sophos Firewall.

Maintenez votre firmware à jour

Chaque mise à jour du système d’exploitation Sophos Firewall inclut d’importantes améliorations en matière de sécurité, notamment notre dernière version, Sophos Firewall v21.

Assurez-vous de maintenir votre firmware à jour en vous rendant dans “Sauvegarde et Firmware > Firmware” (Backup & Firmware > Firmware). Vérifiez au moins une fois par mois les mises à jour du firmware dans Sophos Central ou dans la console intégrée (on-box). Déployez chaque mise à jour, notamment toutes les versions de maintenance (MR), car chaque mise à jour peut inclure des correctifs de sécurité importants.

Vous pouvez facilement planifier l’installation des mises à jour dans Sophos Central pour qu’elle ait lieu au moment le plus approprié.

Si vous ne disposez pas déjà de ce type de fonctionnalité, envisagez un déploiement à haute disponibilité (HA), qui présente l’avantage de pouvoir mettre à niveau le firmware de l’appareil, et ce sans perturbations.

Restez informé des dernières mises à jour du firmware et des dernières nouvelles en vous rendant sur Sophos Firewall Community.

Guides en ligne :

Limitez l’accès aux services des appareils

Il est extrêmement important de désactiver les services non essentiels au niveau de l’interface WAN qui expose ces derniers à Internet. En particulier, les services admin HTTPS et SSH.

Pour gérer votre pare-feu à distance, Sophos Central propose une solution bien plus sécurisée que l’activation de l’accès admin WAN. Vous pouvez également utiliser le ZTNA pour la gestion à distance de vos périphériques réseau.

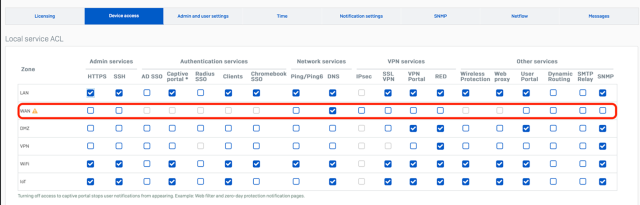

Vérifiez le contrôle d’accès à vos services locaux sous Administration > Accès à l’appareil (Administration > Device Access) et assurez-vous qu’aucun élément n’est sélectionné pour la zone WAN, sauf en cas d’absolue nécessité.

Assurez-vous également de verrouiller l’accès admin depuis votre réseau local interne en vous assurant que les interfaces admin soient soit désactivées, soit accessibles uniquement à partir d’adresses IP LAN de confiance et spécifiques.

Pour les utilisateurs distants, pensez au ZTNA, qui est beaucoup plus sécurisé que le VPN. Cependant, si vous utilisez un VPN, pensez à passer par le nouveau portail VPN conteneurisé et renforcé et activez-le uniquement lorsque les configurations changent et que les utilisateurs doivent installer des mises à jour, sinon laissez-le désactivé. Désactivez l’accès au portail utilisateur sur le WAN et autorisez l’accès via le VPN uniquement. Utilisez l’authentification multifacteur sur tous les portails (voir ci-dessous).

Guides en ligne :

Utilisez des mots de passe forts, une authentification multifacteur et un accès basé sur les rôles

Activez l’authentification multifacteur ou les mots de passe à usage unique (OTP) et utilisez des mots de passe forts au niveau de tous les comptes admin et utilisateur pour protéger votre pare-feu contre les accès non autorisés à partir d’identifiants volés ou les tentatives d’attaque par force brute.

Assurez-vous que vos paramètres de sécurité de connexion soient bien définis pour bloquer les tentatives infructueuses répétées et utilisez des mots de passe forts ainsi que la fonction CAPTCHA. Utilisez également des contrôles d’accès basés sur les rôles pour limiter l’exposition.

Guides en ligne :

- Authentification multifacteur (MFA).

- Paramètres de sécurité admin et de connexion

- Accès à l’appareil basé sur les rôles

- Portails utilisateur et VPN

Minimiser l’accès aux systèmes internes

Tout appareil exposé au WAN via une règle NAT constitue un risque potentiel. Idéalement, aucun appareil ne devrait être exposé à Internet via le NAT ou des connexions entrantes, notamment les appareils IoT.

Auditez et examinez régulièrement toutes vos règles NAT et de pare-feu pour vous assurer qu’aucun accès WAN vers le LAN ou accès à distance ne soit activé. Effectuez régulièrement des tests et des audits des règles de pare-feu pour détecter les écarts de configuration risqués, en accordant une attention particulière aux services exposés du côté WAN de l’appareil.

Utilisez le ZTNA (ou même le VPN) pour l’administration à distance et l’accès aux systèmes internes : N’EXPOSEZ PAS ces systèmes, en particulier l’accès au bureau à distance, à Internet.

Pour les appareils IoT, stoppez tous les appareils qui n’offrent pas de service Proxy Cloud et nécessitent un accès direct via le NAT : ces appareils sont des cibles idéales pour les attaquants.

Guides en ligne :

Activez une protection appropriée

Protégez votre réseau contre les exploits en utilisant une inspection IPS au niveau du trafic entrant non fiable via des règles de pare-feu pertinentes. Assurez-vous de ne pas avoir de règles de pare-feu trop permissives autorisant TOUTES les connexions.

Protégez également votre réseau contre les attaques DoS et DDoS en définissant et en activant la protection sous “Prévention des intrusions > Protection contre DoS et l’usurpation” (Intrusion Prevention > DoS & spoof protection). Activez la prévention contre l’usurpation et utilisez des alertes pour tous les types d’attaques DoS.

Bloquez le trafic provenant de régions dans lesquelles vous n’avez pas d’activités en configurant une règle de pare-feu pour bloquer le trafic provenant de pays ou de régions indésirables.

Assurez-vous que les flux de menaces Sophos X-Ops soient bien activés pour être enregistrés (logging) et disponibles pour “Active Threat Protection”.

Utilisez le NDR (Network Detection and Response) pour surveiller le trafic vers/depuis le pare-feu ainsi que le trafic circulant à travers le pare-feu pour détecter d’éventuelles attaques.

Guides en ligne :

Activez les alertes et les notifications

Sophos Firewall peut être configuré pour alerter les administrateurs concernant des événements générés par le système. Les administrateurs doivent examiner la liste des événements et vérifier que les événements du système et de sécurité soient bien surveillés afin de garantir que les problèmes et les événements puissent être traités rapidement.

Les notifications sont envoyées par email et/ou via des messages d’alerte (traps) SNMPv3. Pour configurer les notifications, accédez à “Configuration > Services système” (Configure > System services) et sélectionnez l’onglet affichant la liste des “Notifications”.

Assurez-vous également que vos pare-feu envoient des logs à Sophos Central et/ou au SIEM de votre choix.

Guides en ligne :

Pour obtenir plus d’informations

Assurez-vous de passer en revue l’article suivant intitulé “Sophos Firewall : Secure By Design” et consultez la documentation en ligne complète et les vidéos explicatives pour tirer le meilleur parti de Sophos Firewall.

Billet inspiré de Sophos Firewall hardening best practices, sur le Blog Sophos.