Est-ce honnêtement si mauvais de rendre un serveur avec RDP (Remote Desktop Protocol) accessible depuis Internet ? C’est exactement ce que nous avons fait pour le savoir.

Pour la science, nous avons installé un serveur en rendant le RDP accessible depuis Internet et nous sommes partis pendant 15 jours. À notre retour, nous avons découvert que les tentatives de connexion avaient démarré moins d’une minute après avoir exposé le port en question. Même si vous envisagez de rendre “temporairement” un serveur avec RDP accessible depuis Internet pour qu’une personne puisse y accéder à distance, ces tentatives indésirables lancées par force brute seront observées rapidement.

Pour être plus précis, nous avons compilé des statistiques sur les noms d’utilisateur les plus couramment utilisés pour tenter d’obtenir un accès. Sans surprise, “administrateur” et les variantes de ce mot/titre occupent les trois premières places. Sur notre système exposé, “administrateur” à lui seul représentait 866 862 tentatives de connexion infructueuses au cours de ces 15 jours.

| Nom d’utilisateur | Nombre |

| administrator | 866862 |

| administrador | 152289 |

| administrateur | 111460 |

| backup | 94541 |

| admin | 88367 |

| user | 24030 |

| scanner | 18781 |

| escaner | 12455 |

| usuario | 12238 |

| Guest | 8784 |

Figure 1 : Les dix noms d’utilisateur les plus souvent utilisés lors d’attaques par force brute au niveau de notre serveur RDP de test sur 15 jours ; “escaner” et “usuario” signifiant respectivement “scanner” et “utilisateur” en espagnol

Certes, le nombre élevé de tentatives avec ce nom de compte spécifique n’était pas surprenant. Dans la plupart des cas traités par l’équipe Sophos IR dans lesquels un RDP exposé était le vecteur d’accès initial, l’attaquant a réussi à obtenir l’accès en ciblant par force brute le compte administrateur. Pire encore, nous constatons régulièrement que les entreprises qui rendent le RDP accessible depuis Internet ont souvent de mauvaises politiques en matière de mots de passe, permettant ainsi aux groupes de ransomware de s’introduire facilement par force brute dans ces comptes.

Au-delà de ces tentatives, nous avons constaté qu’au total, 137 500 noms d’utilisateur uniques ont été utilisés sur une période de 15 jours, l’activité en matière d’analyse/scanning provenant de 999 adresses IP uniques. Au total, nous avons constaté un peu plus de 2 millions de tentatives de connexion infructueuses en 15 jours. Donc pour répondre à la question initiale : OUI ! Il existe une grande quantité d’activités d’analyse (scanning) qui recherchent un RDP ouvert. C’est toujours un vecteur d’accès courant. Il est donc définitivement dangereux de rendre le RDP accessible depuis Internet.

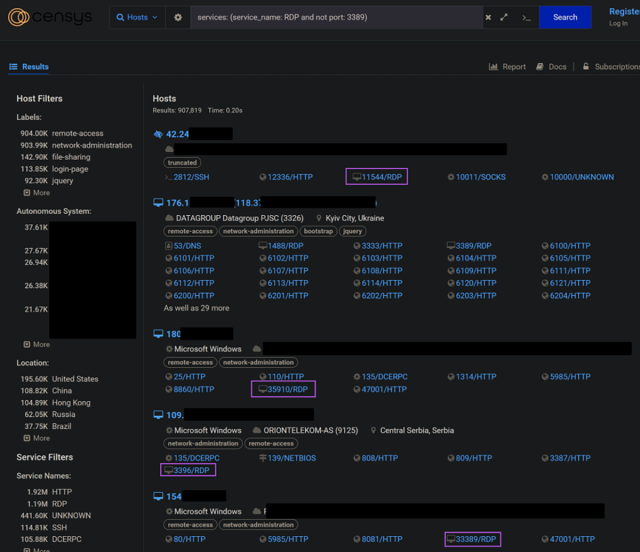

Par défaut, le RDP est exposé au niveau du port 3389. Que se passe-t-il lorsqu’il est exposé sur un port autre que celui défini par défaut ? Malheureusement, ce changement de port n’a pas d’importance. En effet, les scanners et les groupes de ransomware identifient toujours facilement qu’un port RDP est ouvert et à l’écoute, peu importe le numéro de port et les efforts pour réduire sa visibilité. Pour illustrer ce constat, nous avons effectué une simple recherche sur cesys.io, en recherchant l’écoute RDP sur des ports autres que 3389.

Figure 2 : Comme on le voit sur Censys, le fait de “masquer” un RDP exposé en utilisant un port non standard n’est pas du tout efficace

Comme le montre l’image, la sécurité par réduction de la visibilité ne fonctionne pas mieux que la sécurité par l’éphémère, à savoir ouvrir le port “temporairement” comme illustré dans le premier exemple. Les tentatives par force brute ont commencé moins d’une minute après l’ouverture du port RDP.

Donc, quelles solutions un administrateur peut mettre en œuvre ? Pour l’accès, il existe des méthodes beaucoup plus sécurisées pour permettre l’accès à distance à un environnement : par exemple, un VPN avec MFA (les recommandations destinées aux entreprises dépassent le cadre de cet article, mais sachez que des solutions existent). En ce qui concerne les investigateurs, dans le prochain article de cette série, nous examinerons plusieurs requêtes susceptibles d’améliorer la compréhension des spécificités de ces attaques.

Remote Desktop Protocol : Présentation de la série d’articles

Partie 1 : Remote Desktop Protocol : Introduction (article, vidéo)

Partie 2 : Remote Desktop Protocol : Un RDP accessible depuis Internet (est dangereux) ([article en cours de lecture], vidéo)

Partie 3 : Remote Desktop Protocol : Requêtes pour investigation (article, vidéo)

Partie 4 : RDP et écart de fuseau horaire (Time Zone Bias) (article, vidéo)

Partie 5 : Exécution de la requête RDP externe (article, vidéo)

Partie 6 : Exécution de la requête Login 4624_4625 (article, vidéo)

Dépôt de requêtes sur GitHub : SophosRapidResponse/OSQuery

Dépôt de la transcription des vidéos : sophoslabs/video-transcripts

Playlist YouTube : Remote Desktop Protocol : Présentation de la série d’articles

Billet inspiré de Remote Desktop Protocol: Exposed RDP (is dangerous), sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.