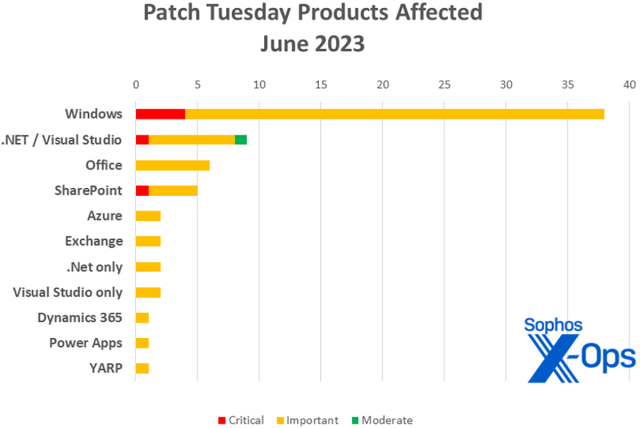

Microsoft vient de publier des correctifs pour 69 vulnérabilités, dont quatre problèmes de gravité critique dans Windows et un problème dans SharePoint et Visual Studio/.NET. Comme d’habitude, le plus grand nombre de vulnérabilités traitées concerne Windows, avec 38 CVE. Les correctifs applicables à la fois à .NET et à Visual Studio représentent neuf des correctifs restants. Office reçoit six correctifs; SharePoint, cinq. Azure, Exchange, .NET (Visual Studio exclus) et Visual Studio (.NET exclus) en reçoivent chacun deux. Dynamics 365, PowerApps et YARP (Yet Another Reverse Proxy, lié à .NET et NuGet) en reçoivent chacun un.

Lors de ce mois, plus lourd que d’habitude pour les annonces concernant les correctifs non directement gérés par Microsoft, l’entreprise fournit également des informations sur 25 correctifs Chromium (Google), GitHub, Autodesk et… Microsoft. La situation concernant ces 25 annonces, purement informatives, est un peu confuse. Non seulement il y en a beaucoup plus que d’habitude (et cela sans aucun correctif Adobe signalé, bien qu’Adobe ait publié récemment ses propres mises à jour), mais les 17 correctifs Chromium affectant le navigateur Edge proviennent à la fois de Google et de Microsoft lui-même. L’une des 17 CVE, CVE-2023-3079, un problème de confusion de type V8 corrigé par Google le 5 juin, est connue pour être exploitée sur le terrain (V8 est un moteur JavaScript développé par le projet Chromium et utilisé dans de nombreuses applications, dont Edge).

Au moment de la publication de ce Patch Tuesday, aucun des problèmes de ce mois-ci n’a été divulgué publiquement (à part les informations sur les correctifs publiées uniquement à titre informatif avant le 13 juin). Cependant, Microsoft prévient que huit des problèmes résolus sont plus susceptibles d’être exploités dans les versions les plus récentes ou les versions antérieures du produit concerné (c’est-à-dire dans les 30 prochains jours). Microsoft, une fois de plus ce mois-ci, n’a proposé aucune vue d’ensemble sur la probabilité d’exploitation dans les versions antérieures par rapport aux dernières versions, et ce pour l’ensemble de ses correctifs.

En matière de correctifs, Fortinet vient de publier un avis de sécurité pour une vulnérabilité SSL-VPN de classe critique faisant l’objet d’un exploit actif sur le terrain. CVE-2023-27997 affecte FortiOS et FortiProxy SSL-VPN. Il s’agit d’un problème d’exécution de code à distance, qui affecte plusieurs versions du logiciel et a été découvert par les propres chercheurs de Fortinet, ainsi que par des experts externes engagés dans la divulgation responsable, lors d’un audit de code après un précédent incident. Les clients Fortinet sont invités à consulter les informations disponibles et à corriger leurs appareils rapidement ; l’équipe Sophos MDR suit l’évolution de la situation.

Nous inclurons à la fin de cet article trois annexes répertoriant tous les correctifs Microsoft du mois, triés par gravité, exploitation potentielle et famille de produits. Conformément aux instructions de Microsoft, nous traiterons les trois correctifs Edge (CVE-2023-29345, CVE-2023-33143, CVE-2023-33145) avec les numéros CVE attribués par Microsoft, à titre informatif uniquement ; ils ne sont inclus dans aucun des chiffres globaux ou graphiques qui suivent.

Quelques chiffres

- Nombre total de CVE Microsoft : 69

- Nombre total d’avis contenus dans la mise à jour : 0

- Divulgation(s) publique(s) : 0

- Exploitation(s) connue(s) : 0

- Gravité :

- Critique : 6

- Importante : 62

- Modérée : 1

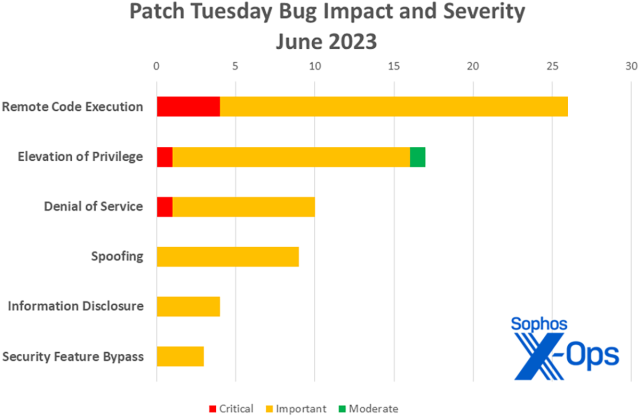

- Impact :

- Exécution de code à distance : 26

- Élévation de privilège : 17

- Déni de service : 10

- Usurpation : 9

- Divulgation d’information : 4

- Contournement de la fonctionnalité de sécurité : 3

Figure 1 : Les problèmes d’exécution de code à distance sont à nouveau en tête des classements de ce mois de juin

Produits

- Windows : 38

- .NET et Visual Studio : 9

- Office : 6

- SharePoint : 5

- Azure : 2

- Exchange : 2

- .NET( Visual Studio exclus) : 2

- Visual Studio (.NET exclus) : 2

- Dynamics 365 : 1

- Power Apps : 1

- YARP : 1

En plus des 17 correctifs Chromium / Edge mentionnés ci-dessus, Microsoft a également attribué trois CVE liées à Autodesk et cinq CVE liées à GitHub dans la publication de correctifs de ce mois-ci. Ces huit problèmes viennent d’être corrigés, et Microsoft les mentionne dans son propre Patch Tuesday pour indiquer que la dernière version de Visual Studio est bien protégée. Il est plus compliqué de savoir si les anciennes versions de Visual Studio sont également protégées ; ainsi les administrateurs système qui s’occupent d’anciens systèmes doivent rester prudents.

Figure 2 : Windows représente plus de la moitié des correctifs du mois de juin, ce qui représente un volume à explorer plutôt important

Mises à jour majeures du mois de juin

CVE-2023-29357 : Vulnérabilité d’élévation de privilège dans Microsoft SharePoint Server

Il s’agit de la seule mise à jour de ce mois-ci avec la triste particularité d’être à la fois de classe critique et plus susceptible d’être exploitée dans les 30 prochains jours. Ce problème affiche également un score de base CVSS de 9,8, ce qui en fait le principal sujet de préoccupation du mois. Selon les informations disponibles, un attaquant ayant accédé à des jetons d’authentification JWT (JSON Web Token) usurpés peut les utiliser pour lancer une attaque réseau qui contournera l’authentification et lui permettra d’accéder aux privilèges d’un utilisateur authentifié : donc nul besoin de privilèges particuliers et aucune action de l’utilisateur n’est requise. Le bulletin s’efforce de faire savoir aux administrateurs système qu’ils doivent eux aussi s’en préoccuper : Le patch inclut plusieurs correctifs pour SharePoint Foundation Server 2013, SharePoint Enterprise Server 2016 ou SharePoint Server 2019, et tous les correctifs applicables doivent être installés. Il y a une petit point positif pour les clients sur-site (on-premises) : en effet, si ASMI (Advanced System Management Interface) est activé, tout va bien.

CVE-2023-29363 : Vulnérabilité d’exécution de code à distance dans Windows Pragmatic General Multicast (PGM)

CVE-2023-32014 : Vulnérabilité d’exécution de code à distance dans Windows Pragmatic General Multicast (PGM)

CVE-2023-32015 : Vulnérabilité d’exécution de code à distance dans Windows Pragmatic General Multicast (PGM)

Moins susceptibles d’être exploitées dans les 30 prochains jours mais toujours préoccupantes, ces trois RCE de classe critique partagent la même désignation, se concentrent sur Pragmatic General Multicast, et sont décrites de la même manière par l’entreprise : Lorsque le service de Message Queuing Windows s’exécute dans un environnement PGM Server, un attaquant peut envoyer un fichier spécialement conçu sur le réseau pour exécuter du code à distance et tenter de déclencher un code malveillant. L’exploitation de l’un de ces éléments nécessite que le système cible ait activé le service de Message Queuing Windows, ce qui peut s’avérer être une solution de mitigation pour certains systèmes.

CVE-2023-29353 : Moniteur de processus Sysinternals pour la vulnérabilité de déni de service Windows

Bien qu’il ne soit pas particulièrement excitant en soi, ce problème de déni de service de classe importante est le seul à proposer ses correctifs via le Microsoft Store ce mois-ci. Selon Microsoft, une exploitation réussie de cette vulnérabilité nécessite qu’un attaquant crée le fichier d’exploitation ProcMon, ce qui est compliqué. De plus, il y a plusieurs aspects qui relèvent plus du hasard concernant la manière avec laquelle la mémoire est structurée dans ProcMon.

CVE-2023-33146 : Vulnérabilité d’exécution de code à distance dans Microsoft Office

Cette RCE de classe importante implique des graphiques SketchUp, et Microsoft a publié des informations sur la façon de désactiver la possibilité d’insérer ceux-ci dans les fichiers Office en attendant qu’une solution ne soit trouvée. Les administrateurs de systèmes Mac devraient prendre ce conseil au sérieux, car bien que la vulnérabilité semble affecter cette plateforme ainsi que Windows, il n’y a pas encore de correctif pour Microsoft Office 2019 pour Mac ou Microsoft Office LTSC pour Mac 2021. Microsoft n’a pas encore donné de date pour ces correctifs, mais indique qu’il mettra à jour les informations CVE lorsqu’ils seront disponibles.

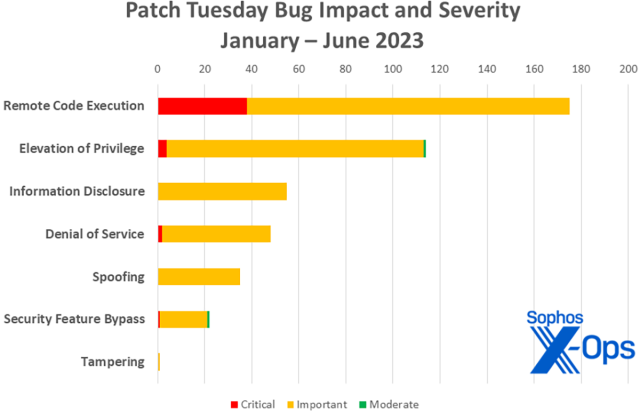

Figure 3 : Alors que nous approchons de la moitié de l’année, le nombre global de correctifs est inférieur à celui de 2022 pour les RCE et les EoP ; Microsoft a publié 450 correctifs à ce jour, contre 487 au même moment en 2022

Les protections de Sophos

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-28310 | 2308468 | 2308468 |

| CVE-2023-29357 | 2308488, 2308489, 2308490, 2308492 | 2308488, 2308489, 2308490, 2308492 |

| CVE-2023-29358 | Exp/2329358-A | |

| CVE-2023-29360 | Exp/2329360-A | |

| CVE-2023-29361 | Exp/2329361-A | |

| CVE-2023-29371 | Exp/2329371-A |

Comme c’est le cas tous les mois, si vous ne voulez pas attendre que votre système installe lui-même les mises à jour, vous pouvez les télécharger manuellement à partir du site Web Windows Update Catalog. Lancez l’outil winver.exe pour connaître la version de Windows 10 ou 11 que vous utilisez, puis téléchargez le package de mise à jour cumulative pour l’architecture et le numéro de build correspondant à votre système.

Annexe A : Impact et gravité des vulnérabilités

Il s’agit d’une liste des correctifs du mois de juin triés en fonction de l’impact, puis de la gravité. Chaque liste est ensuite organisée par CVE.

Exécution de code à distance (26 CVE)

| Gravité critique | |

| CVE-2023-24897 | Vulnérabilité d’exécution de code à distance dans .NET, .NET Framework et Visual Studio |

| CVE-2023-29363 | Vulnérabilité d’exécution de code à distance dans Windows Pragmatic General Multicast (PGM) |

| CVE-2023-32014 | Vulnérabilité d’exécution de code à distance dans Windows Pragmatic General Multicast (PGM) |

| CVE-2023-32015 | Vulnérabilité d’exécution de code à distance dans Windows Pragmatic General Multicast (PGM) |

| Gravité importante | |

| CVE-2023-24895 | Vulnérabilité d’exécution de code à distance dans .NET, .NET Framework et Visual Studio |

| CVE-2023-28310 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-29326 | Vulnérabilité d’exécution de code à distance dans.NET Framework |

| CVE-2023-29337 | Vulnérabilité d’exécution de code à distance dans NuGet Client |

| CVE-2023-29362 | Vulnérabilité d’exécution de code à distance dans Remote Desktop Client |

| CVE-2023-29365 | Vulnérabilité d’exécution de code à distance dans Windows Media |

| CVE-2023-29366 | Vulnérabilité d’exécution de code à distance dans Windows Geolocation Service |

| CVE-2023-29367 | Vulnérabilité d’exécution de code à distance dans iSCSI Target WMI Provider |

| CVE-2023-29370 | Vulnérabilité d’exécution de code à distance dans Windows Media |

| CVE-2023-29372 | Fournisseur Microsoft WDAC OLE DB pour la vulnérabilité d’exécution de code à distance dans SQL Server |

| CVE-2023-29373 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver |

| CVE-2023-32008 | Vulnérabilité d’exécution de code à distance dans Windows Resilient File System (ReFS) |

| CVE-2023-32017 | Vulnérabilité d’exécution de code à distance dans Microsoft PostScript Printer Driver |

| CVE-2023-32018 | Vulnérabilité d’exécution de code à distance dans Windows Hello |

| CVE-2023-32029 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2023-32031 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-33126 | Vulnérabilité d’exécution de code à distance dans .NET et Visual Studio |

| CVE-2023-33128 | Vulnérabilité d’exécution de code à distance dans .NET et Visual Studio |

| CVE-2023-33131 | Vulnérabilité d’exécution de code à distance dans Microsoft Outlook |

| CVE-2023-33133 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2023-33137 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2023-33146 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

Élévation de privilège (17 CVE)

| Gravité critique | |

| CVE-2023-29357 | Vulnérabilité d’élévation de privilège dans Microsoft SharePoint Server |

| Gravité importante | |

| CVE-2023-29346 | Vulnérabilité d’élévation de privilège dans NTFS |

| CVE-2023-29351 | Vulnérabilité d’élévation de privilège dans Windows Group Policy |

| CVE-2023-29358 | Vulnérabilité d’élévation de privilège dans Windows GDI |

| CVE-2023-29359 | Vulnérabilité d’élévation de privilège dans GDI |

| CVE-2023-29360 | Vulnérabilité d’élévation de privilège dans Windows TPM Device Driver |

| CVE-2023-29361 | Vulnérabilité d’élévation de privilège dans Windows Cloud Files Mini Filter Driver |

| CVE-2023-29364 | Vulnérabilité d’élévation de privilège dans Windows Authentication |

| CVE-2023-29368 | Vulnérabilité d’élévation de privilège dans Windows Filtering Platform |

| CVE-2023-29371 | Vulnérabilité d’élévation de privilège dans Windows GDI |

| CVE-2023-32009 | Vulnérabilité d’élévation de privilège dans Windows Collaborative Translation Framework |

| CVE-2023-32010 | Vulnérabilité d’élévation de privilège dans Windows Bus Filter Driver |

| CVE-2023-32012 | Vulnérabilité d’élévation de privilège dans Windows Container Manager Service |

| CVE-2023-32032 | Vulnérabilité d’élévation de privilège dans .NET et Visual Studio |

| CVE-2023-33135 | Vulnérabilité d’élévation de privilège dans .NET et Visual Studio |

| CVE-2023-33142 | Vulnérabilité d’élévation de privilège dans Microsoft SharePoint Server |

| Gravité modérée | |

| CVE-2023-24936 | Vulnérabilité d’élévation de privilège dans .NET, .NET Framework et Visual Studio |

Déni de service (10 CVE)

| Gravité critique | |

| CVE-2023-32013 | Vulnérabilité de déni de service dans Windows Hyper-V |

| Gravité importante | |

| CVE-2023-24937 | Vulnérabilité de déni de service dans Windows CryptoAPI |

| CVE-2023-24938 | Vulnérabilité de déni de service dans Windows CryptoAPI |

| CVE-2023-29331 | Vulnérabilité de déni de service dans .NET, .NET Framework et Visual Studio |

| CVE-2023-29353 | Moniteur de processus Sysinternals pour la vulnérabilité de déni de service Windows |

| CVE-2023-29369 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-32011 | Vulnérabilité de déni dans Windows iSCSI Discovery Service |

| CVE-2023-32030 | Vulnérabilité de déni de service dans .NET and Visual Studio |

| CVE-2023-33129 | Vulnérabilité de déni de service dans Microsoft SharePoint |

| CVE-2023-33141 | Vulnérabilité de déni de service dans YARP (Yet Another Reverse Proxy) |

Usurpation (9 CVE)

| Gravité importante | |

| CVE-2023-21565 | Vulnérabilité d’usurpation dans Azure DevOps Server |

| CVE-2023-21569 | Vulnérabilité d’usurpation dans Azure DevOps Server |

| CVE-2023-24896 | Vulnérabilité Cross-site Scripting dans Dynamics Finance and Operations |

| CVE-2023-32020 | Vulnérabilité d’usurpation dans Windows DNS |

| CVE-2023-32024 | Vulnérabilité d’usurpation dans Microsoft Power Apps |

| CVE-2023-33130 | Vulnérabilité d’usurpation dans Microsoft SharePoint Server |

| CVE-2023-33132 | Vulnérabilité d’usurpation dans Microsoft SharePoint Server |

| CVE-2023-33140 | Vulnérabilité d’usurpation dans Microsoft OneNote |

| CVE-2023-33144 | Vulnérabilité d’usurpation dans Visual Studio Code |

Divulgation d’information (4 CVE)

| Gravité importante | |

| CVE-2023-29355 | Vulnérabilité de divulgation d’information dans DHCP Server Service |

| CVE-2023-32016 | Vulnérabilité de divulgation d’information dans Windows Installer |

| CVE-2023-32019 | Vulnérabilité de divulgation d’information dans Windows Kernel |

| CVE-2023-33139 | Vulnérabilité de divulgation d’information dans Visual Studio |

Contournement de la fonctionnalité de sécurité (3 CVE)

| Gravité importante | |

| CVE-2023-29352 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows Remote Desktop |

| CVE-2023-32021 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows SMB Witness Service |

| CVE-2023-32022 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows Server Service |

Annexe B : Exploitation potentielle

Il s’agit d’une liste des CVE du mois de juin, établie par Microsoft, qui regroupe les vulnérabilités étant plus susceptibles d’être exploitées sur le terrain dans les 30 premiers jours suivant la publication du Patch Tuesday, ainsi que celles connues pour être déjà exploitées. Chaque liste est ensuite organisée par CVE.

| Exploitation probable | |

| CVE-2023-28310 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-29357 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Microsoft SharePoint Server |

| CVE-2023-29358 | Vulnérabilité d’élévation de privilège dans Windows GDI |

| CVE-2023-29359 | Vulnérabilité d’élévation de privilège dans GDI |

| CVE-2023-29360 | Vulnérabilité d’élévation de privilège dans Windows TPM Device Driver |

| CVE-2023-29361 | Vulnérabilité d’élévation de privilège dans Windows Cloud Files Mini Filter Driver |

| CVE-2023-29371 | Vulnérabilité d’élévation de privilège dans Windows GDI |

| CVE-2023-32031 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

Annexe C : Produits affectés

Il s’agit d’une liste des correctifs du mois de juin triés par famille de produits, puis ensuite par gravité. Chaque liste est ensuite organisée par CVE.

Windows (38 CVE)

| Gravité critique | |

| CVE-2023-29363 | Vulnérabilité d’exécution de code à distance dans Windows Pragmatic General Multicast (PGM) |

| CVE-2023-32013 | Vulnérabilité de déni de service dans Windows Hyper-V |

| CVE-2023-32014 | Vulnérabilité d’exécution de code à distance dans Windows Pragmatic General Multicast (PGM) |

| CVE-2023-32015 | Vulnérabilité d’exécution de code à distance dans Windows Pragmatic General Multicast (PGM) |

| Gravité importante | |

| CVE-2023-24937 | Vulnérabilité de déni de service dans Windows CryptoAPI |

| CVE-2023-24938 | Vulnérabilité de déni de service dans Windows CryptoAPI |

| CVE-2023-29346 | Vulnérabilité d’élévation de privilège dans NTFS |

| CVE-2023-29351 | Vulnérabilité d’élévation de privilège dans Windows Group Policy |

| CVE-2023-29352 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows Remote Desktop |

| CVE-2023-29353 | Moniteur de processus Sysinternals pour la vulnérabilité de déni de service Windows |

| CVE-2023-29355 | Vulnérabilité de divulgation d’information dans DHCP Server Service |

| CVE-2023-29358 | Vulnérabilité d’élévation de privilège dans Windows GDI |

| CVE-2023-29359 | Vulnérabilité d’élévation de privilège dans GDI |

| CVE-2023-29360 | Vulnérabilité d’élévation de privilège dans Windows TPM Device Driver |

| CVE-2023-29361 | Vulnérabilité d’élévation de privilège dans Windows Cloud Files Mini Filter Driver |

| CVE-2023-29362 | Vulnérabilité d’exécution de code à distance dans Remote Desktop Client |

| CVE-2023-29364 | Vulnérabilité d’élévation de privilège dans Windows Authentication |

| CVE-2023-29365 | Vulnérabilité d’exécution de code à distance dans Windows Media |

| CVE-2023-29366 | Vulnérabilité d’exécution de code à distance dans Windows Geolocation Service |

| CVE-2023-29367 | Vulnérabilité d’exécution de code à distance dans iSCSI Target WMI Provider |

| CVE-2023-29368 | Vulnérabilité d’élévation de privilège dans Windows Filtering Platform |

| CVE-2023-29369 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-29370 | Vulnérabilité d’exécution de code à distance dans Windows Media |

| CVE-2023-29371 | Vulnérabilité d’élévation de privilège dans Windows GDI |

| CVE-2023-29372 | Fournisseur Microsoft WDAC OLE DB pour la vulnérabilité d’exécution de code à distance dans SQL Server |

| CVE-2023-29373 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver |

| CVE-2023-32008 | Vulnérabilité d’exécution de code à distance dans Windows Resilient File System (ReFS) |

| CVE-2023-32009 | Vulnérabilité d’élévation de privilège dans Windows Collaborative Translation Framework |

| CVE-2023-32010 | Vulnérabilité d’élévation de privilège dans Windows Bus Filter Driver |

| CVE-2023-32011 | Vulnérabilité de déni dans Windows iSCSI Discovery Service |

| CVE-2023-32012 | Vulnérabilité d’élévation de privilège dans Windows Container Manager Service |

| CVE-2023-32016 | Vulnérabilité de divulgation d’information dans Windows Installer |

| CVE-2023-32017 | Vulnérabilité d’exécution de code à distance dans Microsoft PostScript Printer Driver |

| CVE-2023-32018 | Vulnérabilité d’exécution de code à distance dans Windows Hello |

| CVE-2023-32019 | Vulnérabilité de divulgation d’information dans Windows Kernel |

| CVE-2023-32020 | Vulnérabilité d’usurpation dans Windows DNS |

| CVE-2023-32021 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows SMB Witness Service |

| CVE-2023-32022 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows Server Service |

.NET et Visual Studio (9 CVE)

| Gravité critique | |

| CVE-2023-24897 | Vulnérabilité d’exécution de code à distance dans .NET, .NET Framework et Visual Studio |

| Gravité importante | |

| CVE-2023-24895 | Vulnérabilité d’exécution de code à distance dans .NET, .NET Framework et Visual Studio |

| CVE-2023-29331 | Vulnérabilité de déni de service dans .NET, .NET Framework et Visual Studio |

| CVE-2023-32030 | Vulnérabilité de déni de service dans .NET and Visual Studio |

| CVE-2023-32032 | Vulnérabilité d’élévation de privilège dans .NET et Visual Studio |

| CVE-2023-33126 | Vulnérabilité d’exécution de code à distance dans .NET et Visual Studio |

| CVE-2023-33128 | Vulnérabilité d’exécution de code à distance dans .NET et Visual Studio |

| CVE-2023-33135 | Vulnérabilité d’élévation de privilège dans .NET et Visual Studio |

| Gravité modérée | |

| CVE-2023-24936 | Vulnérabilité d’élévation de privilège dans .NET, .NET Framework et Visual Studio |

Office (6 CVE)

| Gravité importante | |

| CVE-2023-32029 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2023-33131 | Vulnérabilité d’exécution de code à distance dans Microsoft Outlook |

| CVE-2023-33133 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2023-33137 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2023-33140 | Vulnérabilité d’usurpation dans Microsoft OneNote |

| CVE-2023-33146 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

SharePoint (5 CVE)

| Gravité critique | |

| CVE-2023-29357 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Microsoft SharePoint Server |

| Gravité importante | |

| CVE-2023-33129 | Vulnérabilité de déni de service dans Microsoft SharePoint |

| CVE-2023-33130 | Vulnérabilité d’usurpation dans Microsoft SharePoint Server |

| CVE-2023-33132 | Vulnérabilité d’usurpation dans Microsoft SharePoint Server |

| CVE-2023-33142 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Microsoft SharePoint Server |

Azure (2 CVE)

| Gravité importante | |

| CVE-2023-21565 | Vulnérabilité d’usurpation dans Azure DevOps Server |

| CVE-2023-21569 | Vulnérabilité d’usurpation dans Azure DevOps Server |

Exchange (2 CVE)

| Gravité importante | |

| CVE-2023-28310 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-32031 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

.NET (Visual Studio exclus) (2 CVE)

| Gravité importante | |

| CVE-2023-29326 | Vulnérabilité d’exécution de code à distance dans.NET Framework |

| CVE-2023-29337 | Vulnérabilité d’exécution de code à distance dans NuGet Client |

Visual Studio (.NET exclus) (2 CVE)

| Gravité importante | |

| CVE-2023-33139 | Vulnérabilité de divulgation d’information dans Visual Studio |

| CVE-2023-33144 | Vulnérabilité d’usurpation dans Visual Studio Code |

Dynamics 365 (1 CVE)

| Gravité importante | |

| CVE-2023-24896 | Vulnérabilité Cross-site Scripting dans Dynamics Finance and Operations |

Power Apps (1 CVE)

| Gravité importante | |

| CVE-2023-32024 | Vulnérabilité d’usurpation dans Microsoft Power Apps |

YARP (1 CVE)

| Gravité importante | |

| CVE-2023-33141 | Vulnérabilité de déni de service dans YARP (Yet Another Reverse Proxy) |

Billet inspiré de A smorgasbord for June’s Patch Tuesday, sur le Blog Sophos.