Ce rapport s’avère être passionnant à lire car il dévoile le fonctionnement et l’évolution récents d’un groupe de cybercriminels, que nous avons surnommé RATicate, et qui semble être impliqué dans un certain nombre d’attaques liées à des malwares.

En effet, ces derniers ont attaqué un large éventail d’entreprises dans de nombreux secteurs industriels en Europe, au Moyen-Orient et en Asie.

Le terme RAT, si vous n’avez jamais entendu parler de ce mot utilisé principalement dans des articles sur la cybersécurité, est l’abréviation de Remote Access Trojan, un type de malware conçu pour configurer votre ordinateur afin que les cybercriminels puissent lui envoyer des commandes malveillantes par Internet.

Une infection via un RAT signifie que les cybercriminels peuvent tranquillement demander à votre ordinateur de réaliser un certain nombre d’actions qui sont clairement problématiques, comme :

- Faire un état des lieux détaillé de votre ordinateur, incluant les logiciels installés, la connectivité et la vitesse du réseau, les paramètres de configuration et les codes de licence.

- Parcourir vos fichiers pour rechercher les “données à forte valeur” qui valent donc la peine d’être volées.

- Surveiller vos frappes sur le clavier et votre trafic réseau dans l’espoir d’extraire des mots de passe et des jetons d’authentification réseau.

- Lancer des attaques cybercriminelles visant d’autres réseaux et ordinateurs de sorte que le point de départ de l’attaque donnera l’impression de se situer tout simplement chez vous.

- Envoyer d’énormes quantités de spams et d’emails frauduleux afin que toute tentative visant à établir une liste de blocage des messages malveillants affecte votre connexion Internet mais n’impacte en aucun cas les cybercriminels.

- Réaliser des captures d’écran en secret pour garder une trace de vos activités en ligne.

- Activer votre webcam à distance pour vous espionner pendant que vous utilisez votre ordinateur (certains ordinateurs portables ont des témoins lumineux au niveau de leur webcam qui peuvent être éteints indépendamment de la webcam elle-même afin de masquer l’activation de cette dernière).

- Télécharger et installer des malwares additionnels sur votre ordinateur, éventuellement dans le cadre d’un service underground et qui vise à distribuer, moyennant finance, des malwares appartenant à d’autres cybercriminels. Ce type de “mise à niveau de malware” peut déboucher sur une attaque de ransomware.

Dans la presse spécialisée, le terme RAT a souvent été utilisé pour désigner les malwares offrant un contrôle à distance, et sont utilisés essentiellement pour pirater votre webcam, généralement à des fins perverses et malsaines. D’ailleurs, dans ce cas, le mot RAT est utilisé métaphoriquement pour désigner le comportement pour le moins effrayant du cybercriminel qui aura décidé d’en faire usage.

Chez Sophos, nous avons observé de nombreux cas d’attaques RAT malveillantes, notamment plusieurs qui impliquaient le cheval de Troie Blackshades, tristement célèbre pour avoir été utilisé de manière abusive par un étudiant américain qui a plaidé coupable en 2014 pour avoir espionné quelque 150 jeunes femmes via leurs webcams.

Néanmoins, comme le révèle la liste ci-dessus, les RAT peuvent être utilisés à de nombreuses autres fins. En effet, ils sont aussi souvent désignés par les termes “bots” ou “zombies” car ils transforment votre ordinateur en serviteurs furtifs au service de cybercriminels abjectes qui peuvent se situer à peu près n’importe où à la surface du globe.

Blocage de port inefficace

Pire encore, les RAT ne sont pas stoppés par un routeur domestique conventionnel qui bloque par défaut les connexions entrantes.

Comme nous l’avons expliqué précédemment sur le Blog Sophos, les premiers RAT, datant de début 2000, ont souvent adopté l’approche la plus simple possible pour rendre votre ordinateur accessible depuis l’extérieur : ils se sont essentiellement transformés en serveurs et ont tout simplement scruté les connexions entrantes en provenance de leurs contrôleurs malveillants.

Si vous avez déjà entendu parler des premiers outils d’accès à distance connus tels que Back Orifice, de l’ancien groupe de hackers ‘Cult of the Dead Cow’, vous savez que ce toolkit permettait, en général, d’ouvrir une socket réseau TCP, sur un ordinateur à l’intérieur de votre réseau, qui par la suite scrutait le port 31337 (qui est désigné par le terme elite dans le jargon des hackers).

Mais peu de réseaux domestiques autorisent les connexions entrantes par défaut, car peu d’ordinateurs sont directement connectés à Internet de nos jours. Ainsi, les connexions domestiques sont presque toujours partagées par un routeur entre plusieurs appareils, y compris les ordinateurs portables et les téléphones mobiles.

Le routeur nécessite donc un ordinateur spécifique à l’intérieur du réseau pour se connecter en premier lieu, afin de déterminer l’endroit vers lequel les réponses, concernant cette connexion, doivent être envoyées.

Cependant, les connexions entrantes ne peuvent se connecter qu’au routeur lui-même, de sorte que par défaut, le routeur n’a donc aucune idée de l’ordinateur interne auquel ces dernières étaient destinées et les supprime donc tout simplement.

NB : Ce processus, appelé NAT, abréviation de Network Address Translation, a été conçu pour que les réseaux puissent partager un seul numéro IP et optimiser ainsi l’utilisation de cette ressource limitée, plutôt qu’à des fins de sécurité, mais a eu pour effet secondaire providentiel de bloquer automatiquement de nombreux types d’attaque.

Aujourd’hui, les RAT contournent ce problème simplement en inversant le processus client-serveur.

Au lieu d’avoir affaire à des cybercriminels exécutant des clients RAT qui se connectent, vers l’intérieur, aux serveurs RAT installés sur des ordinateurs infectés au sein de votre réseau …

… ces derniers ont créé leur propre réseau distribué de serveurs appelés ‘Command-and-Control’ (également désignés par C&C ou C2) à un endroit sur Internet, et les ordinateurs infectés agissent alors comme des clients RAT qui se connectent vers l’extérieur, utilisant souvent un trafic d’apparence inoffensive tel que des requêtes HTTP (web), pour effectuer leur call-home.

Si un call-home réussit, le client RAT télécharge alors un ensemble de commandes qui lui indique la marche à suivre, de sorte que les données entrantes ne sont que la partie ‘réponse’ de ce qui a, au départ, été initié sous la forme d’une demande sortante.

L’équipe RATicate

Dans le rapport des SophosLabs, vous pourrez découvrir combien de campagnes différentes le gang RAticate a lancé au cours des derniers mois en utilisant de nombreux serveurs C&C différents.

Vous apprendrez également comment ce gang a déguisé ses attaques en intégrant le malware dans un logiciel installateur à l’apparence irréprochable à l’aide du tookit open source populaire et largement utilisé NSIS (Nullsoft Scriptable Install System).

Au lieu de minimiser la taille de leur malware, l’équipe RATicate a délibérément enrichi leurs installateurs avec des fichiers inoffensifs, tels que des documents texte, du code source, des scripts Python, des images, des données XML et des fichiers programme légitimes (EXE et DLL), lesquels n’étant pas malveillants pouvaient raisonnablement se trouver dans un véritable installateur sans éveiller les soupçons.

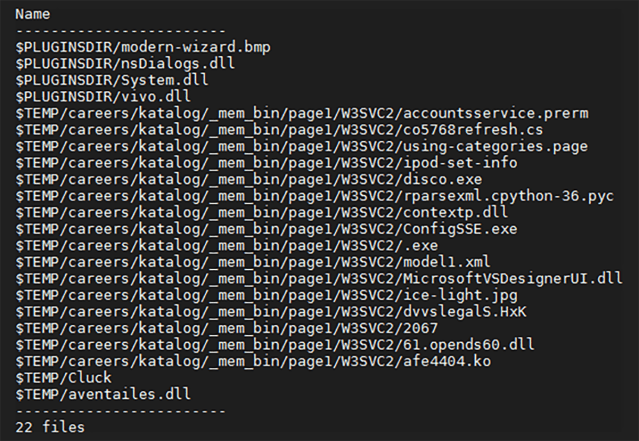

Fichiers intégrés dans un installateur de malware RATicate typique : la plupart sont inoffensifs, inutiles ou les deux.

Dans l’exemple ci-dessus, par exemple, les fichiers présents dans $TEMP/careers sont un curieux mélange de fichiers non-malveillants de plusieurs types; les fichiers dans $PLUGINSDIR sont des compléments légitimes pour NSIS lui-même; le fichier curieusement nommé $TEMP/Cluck est un BLOB de malware chiffré qui ressemble à des données aléatoires; et $TEMP/aventailes.dll est le véritable malware qui s’exécutera pendant “l’installation”.

Le rapport vous dévoile la série d’astuces utilisée par l’installateur malveillant pour s’activer, où l’installateur charge lui-même aventailes.dll, qui effectue une lecture dans Cluck et en déchiffre un petit bout de code …

… qui déchiffre ensuite le reste de Cluck en utilisant un algorithme de chiffrement différent et l’injecte en mémoire, déclenchant ainsi véritablement le RAT.

Comment les RAT sont distribués ?

Les SophosLabs ont suivi cinq campagnes de malware RATicate différentes, fournissant ainsi un large éventail de RAT, chacun utilisant une gamme étendue de serveurs C&C pour télécharger leurs instructions malveillantes.

Les variantes RAT fournies par ce groupe de cybercriminels comprenaient les familles de malware zombie suivantes : Betabot, Lokibot, Formbook, AgentTesla, Netwire, Bladibindi et bien plus encore.

Les installateurs malveillants ont été spammés via des emails où ils étaient parfois intégrés directement dans des fichiers archive en utilisant le format ZIP bien connu, ainsi que des types d’archive moins connus aux formats UDF et IMG; et parfois distribués sous forme de fichiers Excel ou RTF qui comprenaient des liens pour télécharger l’”installateur” à partir d’un serveur piégé.

Fait intéressant, les SophosLabs ont constaté que certaines victimes avaient reçu un mélange des deux types de malware au cours de la même campagne, comme si les cybercriminels ciblaient délibérément les victimes avec des malwares distribués de plusieurs manières différentes, laissant ainsi penser à une stratégie de type “attaque en profondeur” ou “attaque par couches”.

Si vous vous êtes déjà demandé pourquoi il était, à l’heure actuelle, si difficile de comprendre exactement ce qui se passe après les premiers signes annonciateurs d’une cyberattaque, ce rapport vous apportera un certain nombre de réponses.

Comme vous le verrez, les cybercriminels peuvent utiliser des échantillons de malware complètement différents mais avec la même apparence et peuvent ajuster le comportement de leurs serveurs C&C à tout moment, en fonction de qui vous êtes, et de l’endroit à partir duquel vous vous connectez.

Pire encore, presque tous les RAT que vous trouverez aujourd’hui incluent leur propre commande “upgrade yourself to something new” (une mise à niveau pour mener d’autres actions), qui leur permet de réaliser bien d’autres tâches que celles initialement programmées.

Ce qui ressemblait hier à un keylogger (enregistreur de frappe) pourrait bien se transformer le lendemain en un spambot et en une attaque de ransomware le surlendemain.

Quoi faire ?

- Lisez le rapport. A travers les nombreux exemples présentés, il vous donnera un aperçu très pratique des différents niveaux de ruse que les cybercriminels sont prêts à utiliser.

- Filtrez agressivement les pièces jointes dans les emails. Ne laissez pas passer les fichiers archive peu utilisés simplement parce que vous partez du principe qu’ils sont inoffensifs. De nombreux utilisateurs installent des outils d’archivage gratuits qui prennent en charge les formats archive dont vous n’avez jamais entendu parler. Par conséquent, même si vous pensez que les fichiers XYZ n’auront aucun impact négatif sur votre entreprise, les cybercriminels pourraient alors avoir de la chance.

- Filtrez les connexions web sortantes pour bloquer l’accès aux serveurs piratés connus. Si vous connectez vos utilisateurs distants au réseau de l’entreprise à l’aide d’un VPN (réseau privé virtuel), vous pouvez vous assurer que tout le monde bénéficie du même niveau de protection contre les téléchargements malveillants.

- Utilisez une protection par couches, également connue sous le nom de ‘défense en profondeur’. Les cybercriminels pratiquent des “attaques par couches” de sorte que chaque étape du processus semble inoffensive de manière isolée, mais un telle stratégie signifie aussi souvent que vous pouvez empêcher l’attaque dans son ensemble si vous n’en bloquez qu’une seule partie.

- Consultez vos logs. Une attaque d’apparence inoffensive que vous avez repérée aujourd’hui pourrait très bien n’être qu’un simple avertissement concernant ce que les cybercriminels préparent à l’avenir. Si vous manquez de temps pour gérer votre propre réponse aux menaces, l’équipe Sophos Managed Threat Response est là pour vous aider !

Billet inspiré de The RATicate gang – implanting malware in an industry near you, sur Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.