En fait, cela fait près de neuf ans que nous avons publié une lettre ouverte envoyée à Facebook qui exhortait le géant des réseaux sociaux à adopter le HTTPS partout.

Le HTTPS est l’abréviation de HTTP-with-Security, et cela signifie que votre navigateur, qui utilise le HTTP (hypertext transport prototol) pour récupérer des pages web, ne se connecte pas simplement directement à un serveur web pour échanger des données.

Au lieu de cela, les informations HTTP qui circulent entre votre navigateur et le serveur sont intégrées dans un flux de données chiffré à l’aide du protocole TLS, qui signifie, quant à lui, Transport Layer Security.

En d’autres termes, votre navigateur établit d’abord une connexion sécurisée vers et depuis le serveur, puis commence seulement à envoyer des requêtes et à recevoir des réponses à l’intérieur de ce tunnel de données sécurisé.

En conséquence, toute personne en mesure d’espionner votre connexion, un autre utilisateur dans un café, par exemple, ou le routeur Wi-Fi de ce même café, ou le FAI auquel le café en question est connecté, ou presque n’importe qui se trouvant sur le chemin entre vous et l’autre extrémité, au sein de ce réseau, ne verrait au final qu’un amas illisible de données au lieu des informations que vous avez envoyées et reçues.

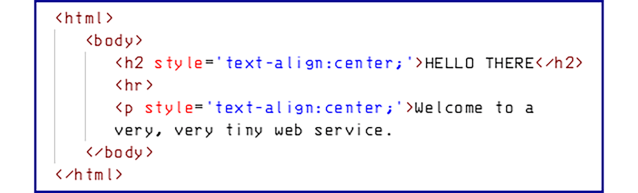

Code source HTML d’une simple page web.

La source HTML ci-dessus, affichée dans un navigateur.

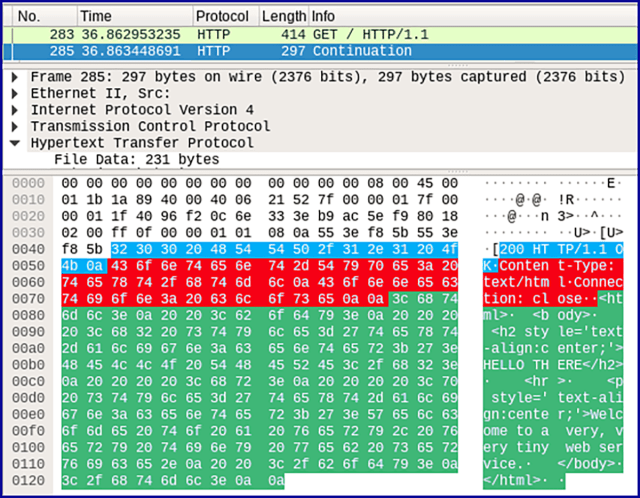

Page web “on the wire” sans TLS – les données HTTP brutes peuvent être espionnées.

Bleu : réponse HTTP “200” Rouge : entêtes HTTP. Vert : contenu de la page.

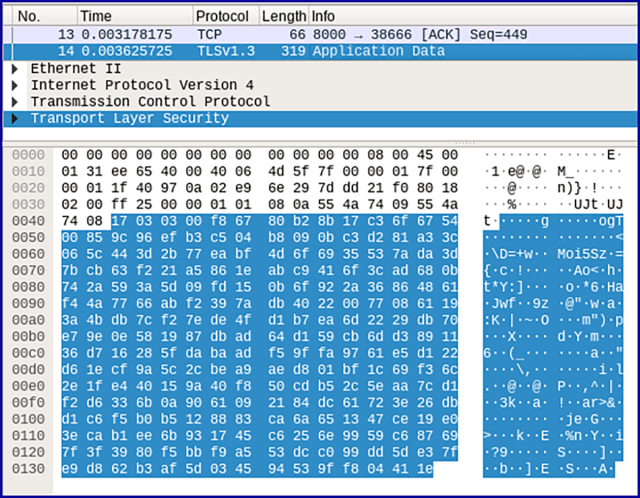

Page web récupérée à l’aide du HTTPS via une connexion TLS – le contenu chiffré ne peut pas être espionné.

Pourquoi partout ?

Mais pourquoi déployer le HTTPS partout ?

Il y a neuf ans, Facebook utilisait déjà le HTTPS au moment de la connexion, rendant ainsi votre nom d’utilisateur et votre mot de passe inaccessibles, tout comme de nombreux autres services en ligne.

La théorie était qu’il aurait été trop lent de tout chiffrer, car le HTTPS ajoute une couche de chiffrement et de déchiffrement à chaque extrémité, et que donc le chiffrement des éléments “importants” était suffisant.

Nous étions en désaccord avec cette approche.

Même si vous n’aviez pas de compte sur le service que vous visitiez et que vous n’avez donc jamais eu besoin de vous connecter, des petits curieux pouvaient tout de même suivre ce que vous aviez regardé et quand.

Au final, ils seraient en mesure d’en savoir énormément sur vous, en ayant accès au genre d’informations qui rendent les attaques de phishing plus convaincantes et le vol d’identité plus facile.

Pire encore, sans aucun chiffrement, ces petits curieux peuvent non seulement voir ce que vous regardez, mais également altérer une partie ou la totalité de votre trafic, à la fois sortant et entrant.

Si vous téléchargiez une nouvelle application, par exemple, ils pourraient modifier en secret le téléchargement en transit, et ainsi vous infecter par des malwares.

Quoi qu’il en soit, il y a de cela plusieurs années, nous avons été agréablement surpris de constater que de nombreux géants du Cloud Computing de l’époque, notamment Facebook ainsi que d’autres tels que Google, semblaient être d’accord avec notre désaccord.

Les grands acteurs du secteur ont fini par basculer tout leur trafic web du HTTP vers le HTTPS, même lorsque vous uploadiez du contenu que vous aviez l’intention de publier, donc amené à être consulté de toutes les façons par tout le monde.

Nous voici de retour en 2020 et force est de constater que vous ne voyez pratiquement plus de sites web HTTP.

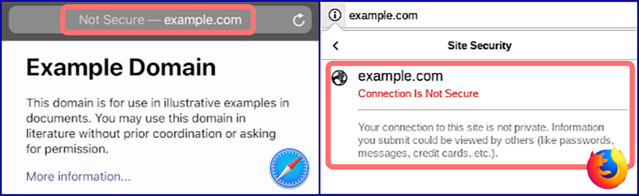

Les moteurs de recherche déclassent désormais les sites non chiffrés par rapport à leurs équivalents chiffrés, et les navigateurs font de leur mieux pour vous éloigner des sites qui n’utilisent pas le HTTPS.

À gauche : Safari sur iOS vous avertissant concernant une page web non HTTPS.

À droite : Notification Firefox pour la même page.

Même les coûts modestes associés à l’acquisition des certificats cryptographiques nécessaires pour convertir votre serveur web de HTTP en HTTPS ont été fortement réduits.

De nos jours, de nombreux hébergeurs vous proposent un chiffrement sans frais supplémentaires, et des services tels que Let’s Encrypt émettront gratuitement des certificats web pour les serveurs que vous avez vous-même configurés.

Le HTTP n’a vraiment plus le vent en poupe, même pour les sites web basiques qui n’ont pas de comptes utilisateur, de connexions, de mots de passe ou de trésors importants à garder.

NB : Bien sûr, le HTTPS s’applique uniquement au trafic réseau, il ne fournit, en fin de compte, aucune sorte de garantie pour la véracité, l’exactitude ou la précision de ce que vous voyez ou téléchargez. Un serveur HTTPS contenant des malwares ou des pages de phishing ne sera pas à l’abri de commettre des cybercrimes par la seule présence du HTTPS. Néanmoins, nous vous recommandons fortement d’éviter les sites web qui n’utilisent pas le HTTPS, ne serait-ce que pour réduire la surface d’attaque entre le serveur et vous. Dans un monde HTTP, tous les téléchargements peuvent être ‘pollués’ après avoir quitté un site reconnu comme sécurisé, un risque que le HTTPS permet de minimiser.

Ce qui vaut pour l’un vaut aussi pour l’autre

Comme vous pouvez probablement l’imaginer, les cybercriminels s’adaptent et suivent les initiatives lancées par Google et Facebook, en adoptant également le HTTPS pour commettre leurs cybercrimes.

En fait, les SophosLabs ont cherché à évaluer à quel point les cybercriminels l’adoptaient et, au cours des six derniers mois, ont mesuré l’étendue de l’utilisation par les malwares du HTTPS.

Eh bien, les résultats sont enfin disponibles, et ils s’avèrent être forts intéressants et utiles à parcourir.

Dans ce document, nous n’avons pas examiné le nombre de sites de téléchargement ou de pages de phishing qui utilisent désormais le HTTPS, mais plutôt la fréquence à laquelle les malwares eux-mêmes utilisent le chiffrement HTTPS.

Ironiquement, peut-être, étant donné que de moins en moins de sites légitimes utilisent l’ancien HTTP simple (généralement mis en œuvre via le port TCP 80), ce type de trafic devient de plus en plus suspect.

En effet, nous ne sommes peut-être plus très loin à présent d’une époque où le blocage intégral du HTTP simple au niveau de votre pare-feu sera un moyen fiable et incontournable d’améliorer la cybersécurité.

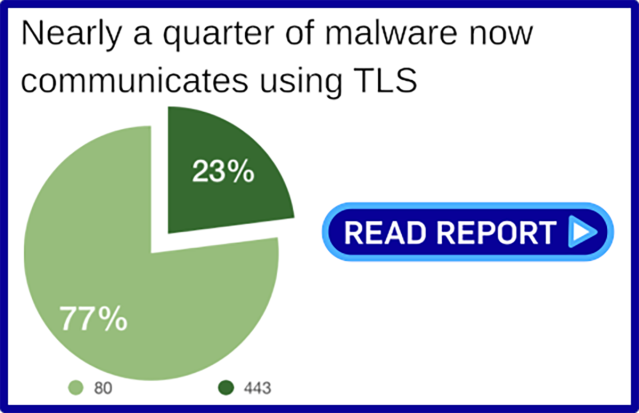

La bonne nouvelle est qu’en comparant le trafic de malwares via le port 80 (généralement autorisé via les pare-feux et presque entièrement utilisé pour les connexions HTTP) et le port 443 (le port TCP qui est couramment utilisé pour le trafic HTTPS), les SophosLabs ont constaté que les cybercriminels sont toujours en retard en matière d’adoption du HTTPS …

… mais la mauvaise nouvelle est qu’ils utilisent déjà le HTTPS pour près d’un quart de leur trafic lié aux malwares.

Les malwares utilisent souvent des connexions web standards pour de nombreuses raisons, notamment pour :

- Le téléchargement de versions de malwares supplémentaires ou mises à jour. De nombreux, sinon la plupart, des échantillons de malwares comprennent une sorte de fonctionnalité de mise à jour automatique, souvent utilisée par les cybercriminels pour vendre l’accès aux ordinateurs infectés à la prochaine vague de cybercriminels en proposant une “mise à niveau” vers une nouvelle infection par un malware.

- La récupération des instructions command-&-control (C&C ou C2). De nombreux malwares modernes, sinon la plupart, effectuent des “call-home” afin de connaitre les prochaines étapes à suivre. Les cybercriminels peuvent avoir des milliers, des dizaines de milliers ou plus d’ordinateurs en attente d’instructions en provenance de la même source, donnant aux cybercriminels une puissante “armée de zombies“, connue sous le nom de botnet (abréviation de robot network), constituée d’appareils qui peuvent être exploités simultanément pour mener des actions malveillantes.

- Le téléchargement de données volées. Le vol de données est connu dans le jargon sous le nom d’exfiltration, et en masquant les uploads dans les connexions réseau chiffrées, les cybercriminels peuvent non seulement faire en sorte que ce trafic ressemble à une navigation web classique, mais ils peuvent aussi compliquer grandement l’analyse et la vérification des données avant qu’elles ne quittent votre réseau.

Quoi faire ?

- Lisez le rapport. Vous apprendrez comment diverses souches de malwares contemporains utilisent le HTTPS, ainsi que d’autres astuces qui leur permettent de ressembler davantage à du trafic légitime.

- Utilisez une protection multicouche. Arrêter les malwares avant qu’ils ne pénètrent dans votre système devrait être votre priorité absolue.

- Envisagez le filtrage HTTPS sur votre passerelle réseau. De nombreux sysadmins évitent le filtrage HTTPS pour des raisons de confidentialité et de performances. Mais avec un produit de filtrage web nuancé, vous n’avez pas besoin de scruter tout le trafic chiffré qui traverse votre réseau, vous pouvez enfin arrêter de vous préoccuper sans cesse de vos connexions bancaires en ligne, par exemple, et vous ne pénaliserez plus votre réseau avec des coûts additionnels liés au déchiffrement des paquets réseau.

Dernier podcast Sophos-Naked Security

Billet inspiré de Malware and HTTPS – a growing love affair, sur Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.