Voici une bonne nouvelle : le ransomware Snake semble avoir fait la Une de l’actualité récemment plutôt à cause de son nom que de sa prévalence.

Eh oui, il s’appelle SNAKE tout de même !

Comme la plupart des ransomwares, le ransomware Snake ne cible pas les fichiers et les programmes de votre système d’exploitation, donc votre ordinateur continuera de démarrer, de se connecter et de vous laisser ouvrir vos applications préférées, de sorte qu’en termes purement techniques, vous avez un système qui fonctionne …

… mais tous vos fichiers de données importants, tels que les documents, les feuilles de calcul, les photos, les vidéos, la musique, les déclarations de revenus, les business plan, les comptes clients et les comptes fournisseurs, seront chiffrés avec une clé de chiffrement choisie au hasard.

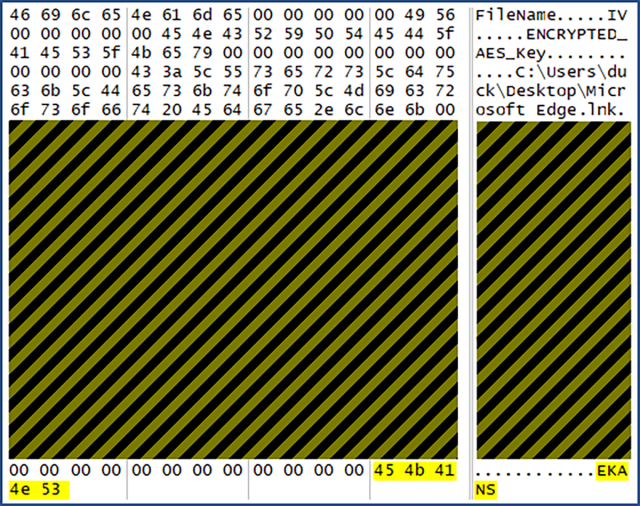

Les fichiers encodés contiennent du contenu chiffré écrit sur les données d’origine, avec les informations de déchiffrement ajoutées à la fin :

Les métadonnées de déchiffrement ainsi que le mot EKANS (SNAKE à l’envers) sont ajoutés à la fin des fichiers chiffrés.

Le nom de fichier et le répertoire d’origine sont enregistrés, la clé de déchiffrement est également stockée et le tag spécifique EKANS, qui correspond à SNAKE à l’envers, termine le fichier chiffré.

Notez que la clé de déchiffrement de chaque fichier est elle-même chiffrée à l’aide d’une technique de chiffrement à clé publique, qui est un type spécial d’algorithme de chiffrement dans lequel deux clés coexistent, plutôt qu’une seule, de sorte que la clé utilisée pour verrouiller les données ne peut pas être utilisée pour les déverrouiller.

La clé utilisée pour verrouiller les données est appelée clé publique, car vous pouvez la révéler à n’importe qui; la clé de déverrouillage est appelée clé privée, car tant que vous la gardez privée, vous êtes le seul à pouvoir déverrouiller ultérieurement les données chiffrées.

La plupart des ransomwares modernes utilisent ce type de système de chiffrement hybride.

Le malware génère une clé aléatoire pour chiffrer le fichier, en utilisant ce que l’on appelle un algorithme de chiffrement symétrique ou à clé secrète où la même clé sert à verrouiller et à déverrouiller; et utilise ensuite une clé publique pour verrouiller la clé aléatoire.

Pour déchiffrer le fichier, vous avez besoin de la clé privée pour déverrouiller la clé symétrique; puis la clé symétrique est nécessaire pour déverrouiller le fichier.

NB : Pourquoi ne pas utiliser uniquement la cryptographie à clé publique pour verrouiller et déverrouiller le fichier ? Pourquoi ajouter la complexité supplémentaire qui consiste à générer une clé secrète aléatoire pour verrouiller les données, puis à utiliser une clé publique pour verrouiller la clé secrète ? La réponse est que la cryptographie symétrique est idéale pour chiffrer de grandes quantités de données, mais la cryptographie à clé publique est beaucoup plus lente et ne convient que pour chiffrer de petites quantités de données à la fois. Ainsi, vous utilisez un chiffrement rapide pour traiter l’ensemble des fichiers, suivi d’un chiffrement lent pour garder la clé secrète en sécurité pour un déchiffrement ultérieur rapide et sécurisé.

Pourquoi le ransomware Snake?

Mais pourquoi surtout la partie Snake ?

Pourquoi ajouter le marqueur EKANS, non chiffré, à la fin de chaque fichier chiffré ?

Nous supposons que les cybercriminels se cachant derrière le ransomware Snake l’ont fait comme un moyen facile d’identifier un fichier chiffré si vous décidez de payer et de leur acheter la clé de déchiffrement.

La plupart des ransomwares différencient les fichiers chiffrés en ajoutant une extension inhabituelle aux noms de fichiers afin que ces derniers se démarquent.

Parfois, cette extension spécifique ajoute, avec ironie, l’insulte à la souffrance déjà endurée, comme dans le fameux cas du ransomware SamSam, qui a ajouté le texte .weapologize, une sorte de jeu de mots cynique, à la fin de tous vos fichiers chiffrés.

Mais le ransomware Snake ajoute une chaîne de caractères différente, et choisie au hasard, aux noms des fichiers chiffrés, de sorte qu’ils ne peuvent pas être sélectionnés de manière fiable par leur nom uniquement :

Extrait d’un log de fichiers chiffrés par le ransomware Snake. Chacun a été renommé différemment (texte rouge).

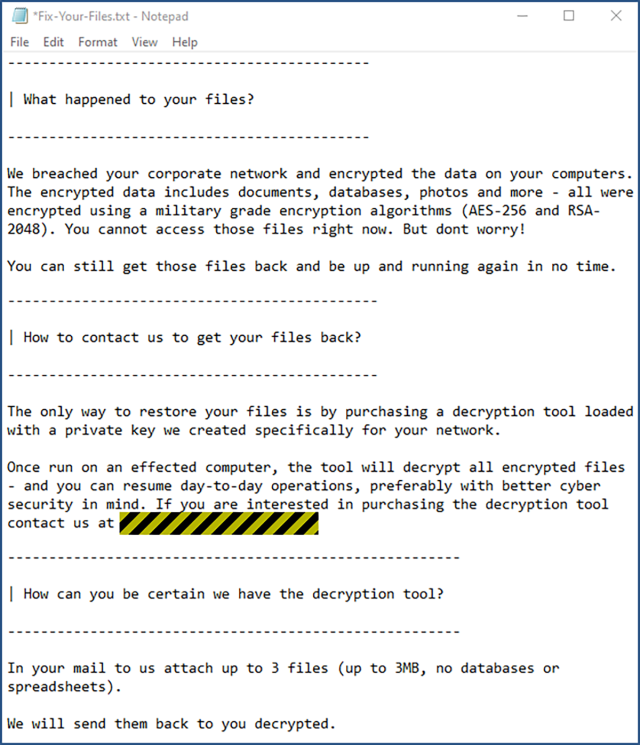

Une fois qu’il a chiffré vos données, le ransomware Snake vous envoie un document “Qu’est-il arrivé à vos fichiers?” sur votre bureau :

Le document “Qu’est-il arrivé à vos fichiers?” envoyé par le ransomware Snake.

Ce malware écrit ce fichier, appelé Fix-Your-Files.txt, dans ce que Windows appelle le “bureau public”, généralement dans le répertoire C:\Users\Public, où il apparaît en arrière-plan pour chaque utilisateur du système.

Si le malware n’est pas exécuté avec des privilèges administrateur, bien qu’il puisse écraser tous vos fichiers, il ne pourra pas écrire dans le dossier Public et se retrouvera dans un dossier spécial appelé \Users\[yourname]\AppData\Local\VirtualStore, à un endroit où il risque de passer inaperçu.

Nous pensons que ces cybercriminels s’attendent à avoir un accès administrateur au niveau d’un réseau compromis pour infliger un maximum de dommages, et ont programmé leur malware sur cette base.

Comme le dit le document “Qu’est-il arrivé à vos fichiers?” :

Nous avons pénétré au sein du réseau de votre entreprise et chiffré les données présentes sur vos ordinateurs. Les données chiffrées comprennent des documents, des bases de données, des photos et bien plus encore.

Voici donc la mauvaise nouvelle pour contrebalancer la bonne nouvelle avec laquelle nous avons commencé cet article : les cybercriminels derrière le ransomware Snake n’ont pas l’intention de cibler des utilisateurs individuels sur votre réseau, mais prennent plutôt leur temps et s’en prennent à tout le monde, pour avoir un impact maximum.

Quoi faire ?

- N’ouvrez pas de pièces jointes suspectes. Les cybercriminels ne vous enverront probablement pas directement le ransomware, mais ils essaieront de vous inciter à lancer des malwares d’accès à distance qui leur permettront de revenir plus tard afin de pouvoir attaquer directement depuis l’intérieur de votre réseau.

- Ne permettez pas l’accès distant à votre réseau sauf en cas de réelle nécessité. De nombreuses attaques de ransomwares démarrent car des systèmes d’accès à distance tels que le RDP (Remote Desktop Protocol) ont été activés de manière inattendue et n’ont donc pas été correctement sécurisés.

- N’ignorez pas les signaux d’alerte au niveau de vos logs de sécurité. Les cybercriminels utilisant les ransomwares à l’heure actuelle passent généralement des heures, voire des jours, à explorer votre réseau afin de pouvoir chiffrer autant d’ordinateurs que possible, et ce afin d’exiger une rançon plus importante. Si vous les repérez dès le départ, vous pourrez tous les éliminer.

- Ne laissez pas les utilisateurs vous convaincre d’assouplir la sécurité des connexions. Des fonctionnalités telles que le 2FA, qui vous demande de saisir un code à usage unique envoyé sur votre téléphone chaque fois que vous vous connectez, est certes une petite contrainte supplémentaire pour les utilisateurs, mais est surtout une difficulté supplémentaire pour les attaquants.

- Ne vous fiez pas entièrement aux sauvegardes en ligne et en temps réel. La plupart des attaquants contemporains recherchent et suppriment toutes les sauvegardes en ligne qu’ils peuvent trouver, rendant ainsi plus difficile une éventuelle récupération sans le paiement de la rançon demandée. Les sauvegardes ‘enfermées‘ et protégées à l’ancienne dans un lieu sécurisé et hors ligne ne seront pas accessibles depuis votre réseau !

Les produits Sophos détectent et bloquent ce malware sous le nom Troj/Ransom-FUJ.

Billet inspiré de Snake alert! This ransomware is not a game…, sur Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.