Les ransomwares existent depuis des décennies, mais ils restent néanmoins une menace en matière de cybersécurité devenue classique et lucrative. Nous avons décidé d’examiner de plus près le comportement des ransomwares une fois avoir pénétré au sein du système de leur victime et comment les divers outils et techniques détectés sont utilisés par les familles de ransomware les plus répandues, telles que WannaCry, Matrix et GandCrab, sans oublier Ryuk, SamSam, MegaCortex, et bien plus encore. Cet article est un résumé du rapport que nous avons récemment publié : How Ransomware Attacks: What defenders should know about the most prevalent and persistent ransomware families.

De nouvelles variantes de ransomwares sont développées et diffusées tous les jours. Les logiciels de sécurité ont pour tâche de les détecter et de les bloquer avant qu’elles ne causent des dommages. Il en résulte une lutte continue entre les défenseurs, avec leurs contrôles de sécurité et leurs systèmes de détection finement paramétrés pour repérer les codes et les comportements suspects, et leurs adversaires, avec leurs techniques et astuces en constante évolution conçues pour contourner ces contrôles, ou pour mener à bien leur mission avant que les contrôles ne les repèrent.

Pour partir en voyage, n’oubliez pas votre valise

Le premier problème que rencontre un logiciel de sécurité est souvent la forme sous laquelle le code malveillant se présente et se propage. Les programmes de type packer ou ceux dont le code est fortement obfusqué empêcheront les technologies de protection, de voir ce qu’ils contiennent (à savoir le fichier exécutable malveillant), de comprendre leurs intentions réelles et enfin de répondre de manière adéquate.

Le deuxième problème est la détection et la mitigation des actions lancées par le malware une fois qu’il a été libéré et diffusé au sein du système. Etant donné que les logiciels de protection des systèmes endpoint sont à la recherche de comportements potentiellement malveillants, il n’est pas surprenant que les adversaires en question s’efforcent de donner une impression de légitimité jusqu’à ce qu’ils aient atteint leur objectif : à savoir chiffrer vos données et rendre très complexe, voire impossible, leur récupération sans avoir à payer la rançon demandée.

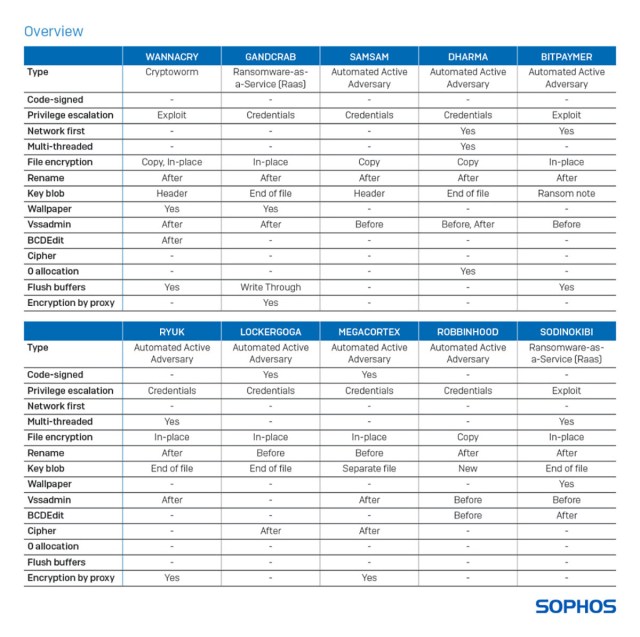

Tableau récapitulatif des comportements des ransomwares

Rien à déclarer

La liste des techniques utilisées par les ransomwares pour éviter d’éveiller les soupçons est longue et comprend les éléments suivants :

Signature de code

Les pirates peuvent tenter de minimiser la détection en signant leur ransomware avec un certificat d’authentification légitime, pouvant ainsi aider ce dernier à échapper à la détection de code non signé par certains logiciels de sécurité. Cette approche présente toutefois quelques risques. Pour acquérir un certificat de signature de code Authenticode, vous devez l’acheter (ou le voler) et ensuite partager les données de paiement et les informations de contact. Ainsi, la découverte de cette falsification peut conduire non seulement à la révocation du certificat (et à la mise en quarantaine de tous les malwares signés avec ce dernier), mais aussi à l’identification des attaquants à l’origine du ransomware.

Élévation de privilèges

Limiter les droits d’accès aux données est une pratique élémentaire en matière de cybersécurité, mais malheureusement celle-ci s’avère être de plus en plus inefficace. Un certain nombre d’exploits permettent aux attaquants d’élever les privilèges et d’utiliser des identifiants administrateur volés, quels que soient les droits d’accès de l’utilisateur compromis.

Les exemples comprennent le tristement célèbre exploit EternalBlue utilisé par WannaCry, ainsi qu’un exploit pour l’invite UAC (User Access Control), qui permet de lancer n’importe quel ransomware avec des privilèges élevés. Il en existe également un qui permet à des cybercriminels d’exécuter du code arbitraire en mode noyau et, par conséquent, d’installer des programmes, d’afficher, de modifier ou de supprimer des données, ou encore de créer de nouveaux comptes dotés de tous les privilèges, quels que soient les privilèges de l’utilisateur connecté en premier lieu.

Les déplacements latéraux

Une fois qu’un serveur ou un système endpoint a été compromis, les attaquants peuvent désactiver le logiciel de sécurité, installer un outil d’accès à distance (RAT) pour plus de flexibilité et de persistance, et rechercher des serveurs de fichiers et de sauvegardes. Ils peuvent prendre le contrôle d’un serveur via le RDP (Remote Desktop Protocol) et détruire les sauvegardes de données via un chiffrement soumis à rançon ou via une suppression pure et simple, de sorte que la victime ne puisse plus rien récupérer. Enfin, ils peuvent diffuser des ransomwares au niveau d’autres systèmes endpoint et sur des serveurs de fichiers.

Pour ce faire, ils peuvent exploiter un utilitaire approuvé à double usage, en créant un script qui copie et exécute le ransomware sur des ordinateurs. Cette technique prend moins d’une heure et est utilisée généralement la nuit lorsque l’équipe informatique est en train de dormir bien tranquillement. Ainsi, lorsque la victime découvre qu’une cyberattaque a eu lieu, il est déjà trop tard.

Des pirates ont également été vus en train d’utiliser des identifiants volés ou d’exploiter des vulnérabilités dans des solutions de type RMM (Remote Monitoring and Management) généralement utilisées par les MSP (Managed Service Providers) pour gérer l’infrastructure informatique et/ou les systèmes des utilisateurs finaux.

Le réseau avant tout

Pour garantir que les victimes paient, le ransomware va essayer de chiffrer un maximum de documents, aussi rapidement que possible, puis rendra difficile, voire impossible, la récupération de versions antérieures ou dupliquées.

Les documents sont souvent stockés sur des lecteurs locaux fixes et amovibles, ainsi que sur des lecteurs partagés distants mappés. Le ransomware peut donner la priorité à certains lecteurs ou à certaines tailles de document pour maximiser les chances de succès avant d’être intercepté par un logiciel de protection endpoint ou repéré par les victimes elles-mêmes. Par exemple, le ransomware peut être programmé pour chiffrer plusieurs documents en même temps via plusieurs threads, donner la priorité à des documents de taille réduite ou même commencer par attaquer des documents sur des lecteurs partagés distants mappés.

Il est important de mentionner que les serveurs de fichiers ne sont pas souvent infectés par des ransomwares. La menace est lancée généralement sur un ou plusieurs systèmes endpoint compromis, en abusant d’un compte utilisateur privilégié doté d’autorisations administrateur pour attaquer les documents à distance. Ainsi, même si le serveur de fichiers est protégé par un logiciel antivirus, la menace elle-même n’est pas présente sur le serveur.

Multi-thread

Les ordinateurs sont désormais dotés d’un ou plusieurs CPU (Central Processing Units) multicœurs avec la technologie Simultaneous Multithreading (SMT) ou Hyper-Threading (HT). Ces avancées en matière de microprocesseur offrent d’énormes avantages en termes de performances pour gérer les activités quotidiennes de l’entreprise, car elles permettent une exécution de tâches en parallèle et une meilleure utilisation du système afin d’optimiser la productivité. Certains ransomwares, conçus pour utiliser efficacement ces processeurs modernes, tirent parti de cette fonctionnalité (le cas échéant) pour exécuter en parallèle des tâches individuelles. Si la rapidité est la priorité absolue du ransomware en question, alors il pourra avoir un impact plus important, et plus rapidement, avant que les victimes ne découvrent qu’elles ont été attaquées.

Entre autres choses, les données au niveau d’un support plus rapide (tel que la mémoire) peuvent être récupérées par un thread tandis qu’un autre thread récupère les données au niveau d’un support plus lent (tel que le stockage classique), sans qu’aucun thread n’ait à attendre que l’autre ait terminé sa tâche.

Chiffrement et renommage de fichiers

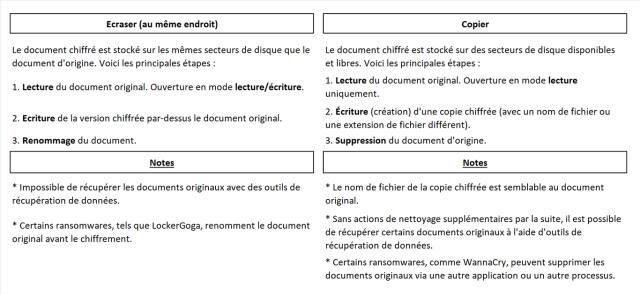

En fonction de la manière avec laquelle les ransomwares chiffrent les documents, ils peuvent être divisés en deux groupes : Ecraser et Copier.

Il existe des exemples de ransomware qui créent des copies chiffrées des documents qu’ils attaquent, puis suppriment les fichiers d’origine. Dans de tels cas, les copies chiffrées sont stockées à un autre endroit sur le lecteur de stockage. Afin d’empêcher un outil de restauration de données de récupérer les fichiers d’origine via une fonction prévue à cet effet, une famille de ransomware, appelée Dharma, met la taille de fichier de chacun des documents attaqués sur ‘0 octet’ avant la suppression.

Chiffrement par proxy

Certains ransomwares, tels que GandCrab et Sodinokibi, abusent de Windows PowerShell en lui demandant d’extraire un script PowerShell au niveau d’internet, laquelle action est paramétrée pour démarrer automatiquement le ransomware après plusieurs jours, donnant ainsi l’impression que l’attaque vient de nulle part. Dans ce scénario, l’attaque par chiffrement de fichier est effectuée par le processus approuvé Windows POWERSHELL.EXE lui-même, amenant ainsi le logiciel de sécurité à penser, à tort, qu’une application approuvée modifie les documents. D’autres ransomwares tels que Ryuk et MegaCortex utilisent une approche similaire pour chiffrer des documents à partir d’un processus approuvé.

Ne baissez pas les bras !

L’analyse que nous avons menée concernant le comportement des ransomwares vise, avant tout, à aider les professionnels de la cybersécurité et leurs fournisseurs de services à mieux comprendre les outils et les techniques déployés par ce type de menace lorsqu’elle pénètre et parcourt un système affecté.

Il est extrêmement important de compléter les insights et les informations avec des stratégies de sécurité et des technologies de protection appropriées. Une telle démarche inclut la mise en œuvre de mesures pratiques telles que l’activation de l’authentification multifactorielle (MFA) au niveau des outils de management centraux et de l’activation de la Protection Anti-Sabotage (Tamper Protextion) au niveau du logiciel de protection des systèmes endpoint; tout en restant vigilant en s’assurant bien que tous les systèmes connectés disposent d’une configuration appropriée et en appliquant bien évidemment les correctifs de sécurité dès qu’ils sont publiés.

Dernier point, mais non des moindres, assurez-vous d’avoir installé un logiciel de sécurité avancé et multicouches. Les produits de sécurité tels que Sophos Intercept X protègent les lecteurs fixes et amovibles locaux, ainsi que les lecteurs partagés distants mappés et les dossiers locaux partagés, au niveau des systèmes endpoint et des serveurs.

Billet inspiré de How the most damaging ransomware evades IT security, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.