Sophos, líder global en seguridad para protección de redes y endpoints, ha lanzado un nuevo estudio, “El RDP Expuesto: La Amenaza Que Ya Está En Tu Puerta”, que desvela cómo los cibercriminales están intentando atacar a las empresas de forma constante mediante el uso del protocolo de escritorio remoto (RDP, por sus siglas en inglés). Y es por este motivo que nos gustaría facilitaros información clave para elaborar una noticia sobre este relevante tema. Estos datos también pueden serviros como fuente y recursos de apoyo para otras informaciones sobre aspectos relacionados con el RDP en general.

El RDP sigue siendo motivo de insomnio para los administradores de sistemas. A este respecto, Sophos ha estado informando sobre cómo los cibercriminales explotan el RDP desde 2011, y que, en el último año, los grupos de ciberdelincuentes que se encontraban detrás de dos de los mayores ataques de ransomware, como fueron Matrix y SamSam, han abandonado casi por completo el resto de métodos de acceso a las redes en favor del uso del RDP.

Matt Boddy, experto en seguridad de Sophos, e investigador principal del informe, señala: “Recientemente, un fallo de ejecución del código remoto en RDP, denominado BlueKeep (CVE-2019-0708), se ha hecho famoso. Se trata de una vulnerabilidad tan grave que podría utilizarse para desencadenar un brote de ransomware que podría extenderse por todo el mundo en cuestión de horas. Sin embargo, protegerse contra las amenazas de RDP va mucho más allá de parchear los sistemas contra BlueKeep, que tan solo es la punta del iceberg. Además de tener cuidado con BlueKeep, los responsables de TI deben prestar mayor atención al RDP en general porque, como demuestra la investigación de Sophos, los ciberdelincuentes están ocupados 24/7 poniendo a prueba, con ataques destinados a averiguar contraseñas, a todos los ordenadores que son potencialmente vulnerables y que están expuestos por el RDP”.

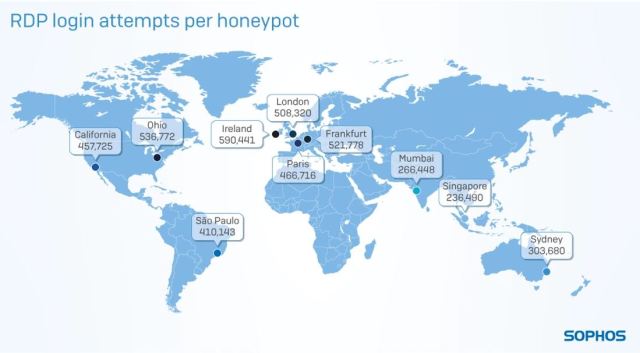

La nueva investigación sobre RDP de Sophos destaca cómo los atacantes pueden encontrar dispositivos habilitados para RDP casi al mismo tiempo que estos dispositivos aparecen en Internet. Para demostrarlo, Sophos implementó diez honeypots[1] o cebos dispersos geográficamente y de baja interacción para medir y cuantificar los riesgos que provienen en el caso de los RDP.

A continuación, os mostramos un resumen de la investigación y una declaración más de Boddy también disponibles para difundir esta información:

Los principales hallazgos de la investigación muestran que:

- Los 10 honeypots recibieron su primer intento de inicio de sesión de RDP en tan sólo un día.

- El Remote Desktop Protocol expone los ordenadores en tan solo 84 segundos.

- Los 10 honeypots de RDP registraron un total de 4.298.513 intentos fallidos de inicio de sesión durante un período de 30 días. Esto significa aproximadamente un intento cada seis segundos.

- En general, el sector cree que los cibercriminales están usando sitios como Shodan para buscar fuentes de RDP abiertas, sin embargo, la investigación de Sophos destaca cómo los cibercriminales tienen sus propias herramientas y técnicas para encontrar fuentes de RDP abiertas y no necesariamente confían solo en sitios de terceros para encontrar accesos.

Los comportamientos de los ciberdelincuentes al descubierto

Sophos ha identificado ciertos patrones de ataque gracias a la investigación, entre los que se encuentran tres perfiles principales/características de ataque: el carnero, el enjambre y el erizo.

- El carnero (ram) es una estrategia diseñada para descubrir una contraseña de administrador. Un ejemplo dado durante la investigación fue que, durante 10 días, un atacante realizó 109.934 intentos de inicio de sesión en el honeypot irlandés utilizando solo tres nombres de usuario para obtener acceso.

- El enjambre (swarm) es la técnica que utiliza nombres de usuario secuenciales y un número determinado de las peores contraseñas. En la investigación, se observó un ejemplo en París, con un atacante que usó como nombre de usuario ABrown en nueve intentos durante 14 minutos, después realizó otros nueve intentos con el nombre de BBrown, luego el de CBrown, después el de DBrown, y así sucesivamente. El patrón se repitió con A.Mohamed, AAli, ASmith y otros tantos.

- El erizo (hedgehog) se caracteriza por ráfagas de actividad seguidas de largos períodos de inactividad. Un ejemplo se pudo observar en Brasil, donde cada pico generado por una dirección IP, duró, aproximadamente, unas cuatro horas y consistió de entre 3.369 y 5.199 averiguaciones de contraseña.

Matt Boddy explica qué significado tiene para las empresas el alcance de esta exposición por parte del RDP: “En la actualidad, hay más de tres millones de dispositivos accesibles a través de RDP en todo el mundo, y ahora se han convertido en el punto de entrada preferido por los ciberdelincuentes. Sophos ha estado informando sobre cómo los criminales que utilizan ransomware específico como BitPaymer, Ryuk, Matrix y SamSam, han abandonado, casi por completo, otros métodos utilizados para acceder a las organizaciones en favor del simple uso de la fuerza bruta para atacar las contraseñas RDP. Todos los honeypots fueron descubiertos en pocas horas, tan solo porque estaban expuestos en Internet a través de RDP. La conclusión fundamental – finaliza Boddy – es que hay reducir el uso del RDP siempre que sea posible y garantizar que en la empresa se tengan en cuenta las mejores prácticas respecto del uso de contraseñas. Las empresas deben actuar en consecuencia para implementar el protocolo de seguridad adecuado para protegerse contra los atacantes implacables”.

Está disponible una copia del informe aquí: “RDP Exposed: The Threat That’s Already at your Door”.

[1] Los honeypots eran instancias de Amazon EC2 que ejecutaban Windows Server 2019 con una configuración out-of-the-box sin modificar y que permite RDP por defecto. Cada instancia de EC2 se implementó en un centro de datos regional diferente y los intentos fallidos de inicio de sesión se capturaron en una base de datos centralizada durante un período de 30 días entre el 18 de abril de 2019 y el 19 de mayo de 2019.

Para manteneros al día de las últimas amenazas haceros fans de nuestra página de Facebook o síguenos en Twitter para intercambiar experiencias en torno al mundo de la seguridad. Si deseas recibir nuestro boletín de seguridad en tu correo electrónico, suscríbete en la siguiente aplicación: