Selon une étude menée dans le cadre du Rapport 2019 sur les Menaces des SophosLabs, les cybercriminels ont repris les bonnes vieilles tactiques de piratage manuel pour augmenter l’efficacité des extorsions ciblées.

Les attaques par ransomware ne sont pas nouvelles, mais des exemples bien connus, tels que CryptoLocker ou WannaCry, ont eu tendance à être opportunistes et à frapper au hasard. Pour atteindre leurs objectifs, ils s’appuient sur une automatisation simple, telle que des pièces jointes piégées envoyées par email à un grand nombre de victimes potentielles.

Cependant, l’innovation la plus frappante observée par Sophos en 2018 s’avère être justement la technique radicalement opposée à l’automatisation, à savoir : le contrôle manuel.

Déployer une attaque manuellement prend du temps et ne se déploie pas facilement à grande échelle, mais par contre elle est difficile à détecter car elle ne suit pas nécessairement un schéma prévisible, et elle est du coup difficile à stopper car un attaquant peut s’adapter, au fur et à mesure, à sa cible.

Les SophosLabs résument les avantages de cette approche manuelle :

Avec des attaques ciblées, le comportement est intrinsèquement imprévisible et les attaquants peuvent réagir de manière réactive aux mesures de défense qui, au départ, les empêchent d’atteindre leur objectif.

Un cas d’école illustrant parfaitement le succès de ce mode de fonctionnement est le ransomware SamSam, dont l’évolution a été suivie par Sophos depuis 2015.

Plus tôt cette année, des experts Sophos ont découvert qu’un groupe ou une personne avait utilisé SamSam pour extorquer avec succès 6 millions de dollars (environ 5,2 millions d’euros) à des victimes au cours des deux ans et demi ayant précédé le mois de juin 2018.

Après avoir fonctionné à plus petite échelle durant la première année, en décembre 2016, le groupe ou l’individu semblait avoir compris que son redoutable package de ransomware, ciblé et manuel, pouvait désormais prendre son envol !

Un ciblage soigné

SamSam a très bien fonctionné, grâce à un déploiement plus large de son ransomware, et en raison du montant des rançons demandées par les attaquants, qui surclassaient les exigences les plus folles des ransomwares classiques.

SamSam a extorqué jusqu’à 50 000$ par attaque (environ 44 000€), soit bien plus que le ransomware GandCrab, beaucoup plus classique, qui ne demandait qu’une rançon de 400$ (à peu près 350€).

Message : la somme semble extraordinaire mais le niveau de l’attaque l’est aussi, et cela est dû au caractère manuel de l’attaque.

Très probablement, la victime a été choisie parce qu’elle utilisait le protocole RDP (Remote Desktop Protocol) de Windows, la rendant ainsi accessible depuis Internet et vulnérable vis-à-vis d’une attaque par force brute lancée sur un mot de passe faible.

Une fois la porte ouverte, les attaquants ont utilisé un outil tel que Mimikatz, conçu pour détecter les identifiants des contrôleurs de domaine lors de la connexion des administrateurs.

Les attaquants peuvent ensuite utiliser des outils d’administration système pour cartographier le réseau de la victime, désactiver les logiciels de sécurité mal protégés et répandre le malware de chiffrement SamSam au niveau d’un maximum de systèmes cibles. Astuce finale, le ransomware est finalement exécuté la nuit, lorsque les équipes de sécurité ne sont pas sur place pour réagir à cette vague massive de chiffrement.

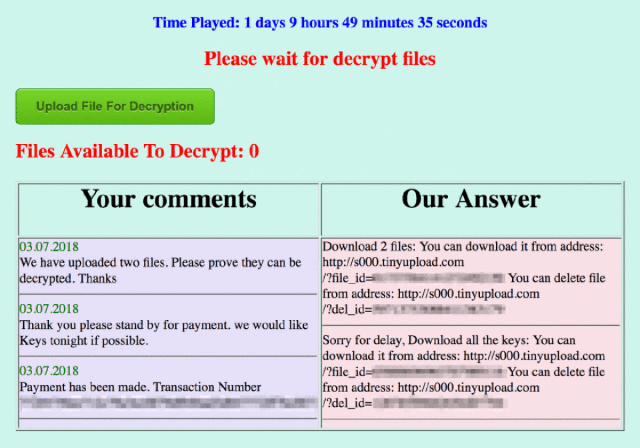

Le traitement personnel mis en place par SamSam s’étend également au déchiffrement : chaque victime dispose de son propre site web sur le Dark Web, sur lequel les créateurs de SamSam offrent une forme très perverse de support technique.

SamSam n’est pas le seul ransomware utilisé de cette manière. Les attaques lancées par l’insaisissable malware BitPaymer ont été accompagnées de demandes de rançon pouvant atteindre 500 000$ (environ 438 000€), tandis que Dharma semblait avoir été utilisé par plusieurs groupes ciblant les petites entreprises.

Leur succès continu en matière de ransomware ciblé et l’émergence récente de copycats comme Ryuk suggèrent que la tendance des attaques ciblées devrait se poursuivre jusqu’en 2019.

Sophos a déjà donné des conseils détaillés sur la manière de se défense contre SamSam et d’autres ransomwares du même acabit, le premier et le plus important étant de verrouiller Windows RDP.

SamSam se focalise sur la queue de peloton, de sorte que de simples précautions permettront aux équipes de sécurité réseau de rester dans le peloton de tête.

Pour en savoir plus sur les ransomwares ciblés, les différences entre SamSam et des attaques similaires telles que BitPaymer, Ryuk et Dharma, n’hésitez pas à consulter les informations fournies par l’équipe des SophosLabs dans le Rapport 2019 sur les Menaces des SophosLabs.

Billet inspiré de Targeted ransomware attacks – SophosLabs 2019 Threat Report, sur Sophos nakedsecurity.