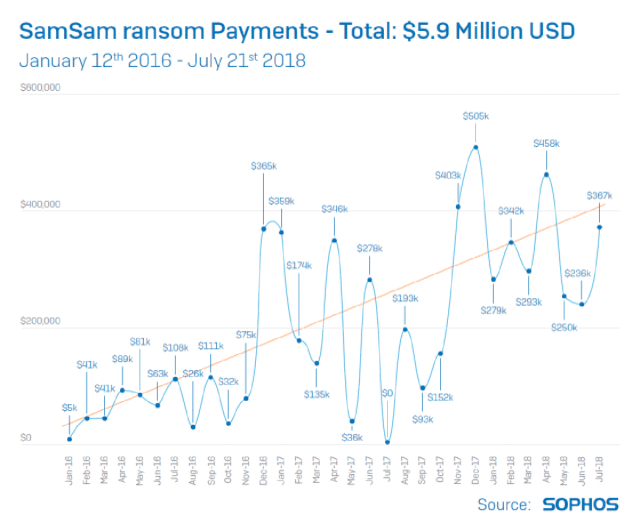

Des recherches approfondies menées par Sophos ont permis de découvrir de nouvelles informations sur le célèbre ransomware SamSam, révélant notamment que beaucoup plus de victimes qu’on ne le pensait ont été touchées, et que le montant total des demandes de rançons était plutôt élevé, à savoir près de 6 millions de dollars (environ 5 millions €) !

Grâce à de véritables analyses, interviews et recherches, et en collaborant étroitement avec des partenaires industriels et une entreprise spécialisée dans la surveillance des cryptomonnaies, Sophos a découvert de nouveaux détails sur la manière dont le mystérieux et sophistiqué ransomware SamSam est utilisé, cible ses victimes, fonctionne et évolue.

Une espèce différente de malwares

La différence entre SamSam et la plupart des autres ransomwares, justifie à elle seule une étude détaillée à son sujet, et réside dans la manière dont il est utilisé dans des attaques furtives et ciblées.

La plupart des ransomwares sont diffusés via des campagnes de spams massives, visibles et non ciblées, envoyées à des milliers, voire à des centaines de milliers de personnes. Ils utilisent des techniques simples pour infecter les victimes et ont pour objectif de récupérer de l’agent grâce à un grand nombre de petites demandes de rançon, de quelques centaines de dollars chacune.

SamSam est très différent. En effet, il est utilisé dans des attaques ciblées par une équipe ou un individu qualifié qui pénètre dans le réseau d’une victime, la surveille et lance ensuite le malware manuellement. Les attaques sont conçues pour causer le maximum de dommages et les demandes de rançon atteignent des dizaines de milliers de dollars.

Comme ce malware a été utilisé avec parcimonie comparé à d’autres types de ransomwares, les détails sur son fonctionnement et la manière dont les attaques se déroulent se sont faits rares depuis sa première apparition en décembre 2015.

Bien qu’il soit peu probable que vous soyez la cible d’une attaque menée par le ransomware SamSam, les attaques se produisent à un rythme d’environ une par jour, et les victimes trouvent en général les effets dévastateurs.

De nouvelles informations

Le document de recherche révèle une multitude de nouvelles informations techniques, y compris de nouveaux détails sur la façon dont SamSam analyse les réseaux des victimes et construit la liste des machines qu’il va chiffrer.

La manière avec laquelle il se répand attire sans aucun doute le plus l’attention. En effet, contrairement à WannaCry, qui a exploité une vulnérabilité logicielle pour s’installer sur de nouvelles machines, SamSam est actuellement déployé sur les ordinateurs du réseau de la victime de la même manière et avec les mêmes outils, à savoir sous la forme d’applications logicielles légitimes.

L’enquête de Sophos apporte également un éclairage nouvel sur le nombre d’attaques, leur fréquence et leurs cibles.

Sur la base des victimes connues, les spéculations sont allées bon train, jusqu’à présent, en considérant que les attaques menées par SamSam ciblaient spécifiquement le secteur de la santé, de l’éducation et le gouvernement. Sophos peut révéler que ce n’est pas le cas.

En travaillant avec Neutrino, l’entreprise de surveillance de cryptomonnaies, Sophos a suivi les flux d’argent et identifié de nombreux paiements de rançon et des victimes qui étaient auparavant inconnues. Sur la base d’un nombre plus grand de victimes connues aujourd’hui, il semble que loin d’être épargné, le secteur privé a été ciblé de manière privilégiée par SamSam. Les victimes de ce secteur ont simplement été beaucoup plus réticentes à se manifester.

Le suivi des flux d’argent a également révélé que SamSam avait rapporté près de 6 millions de dollars en paiements de rançon (environ 5 millions #), soir environ six fois plus que la meilleure estimation, la plus récente.

Grâce à ses nouvelles recherches, Sophos est également en mesure d’offrir de meilleurs conseils en matière de protection et de récupération après sinistre. Grâce à une meilleure compréhension de la manière dont SamSam cible les fichiers dans le système d’exploitation de la victime, Sophos estime désormais que la sauvegarde des seules données professionnelles n’est plus suffisante. Pour se rétablir rapidement après une attaque SamSam, les entreprises ont besoin de plus qu’une bonne stratégie de restauration des données : elles ont besoin d’une approche solide pour reconfigurer les machines.

Comment les attaques se déroulent

Le cybercriminel SamSam accède aux réseaux des victimes via le RDP (Remote Desktop Protocol) en utilisant un logiciel comme nlbrute pour deviner avec succès les mots de passe faibles.

Sophos a identifié que le timing des attaques change afin de s’adapter au fuseau horaire de la victime. En effet, que la victime se trouve sur la côte ouest des États-Unis ou au Royaume-Uni, les attaques se déroulent systématiquement la nuit, pendant que les victimes sont endormies.

Contrairement à d’autres ransomwares bien connus tels que WannaCry ou NotPetya, SamSam ne possède aucune fonctionnalité de type ver ou virus, ainsi il ne peut se propager par lui-même. Au lieu de cela, il s’appuie sur un cybercriminel, en chair et en os, pour le propager, un cybercriminel qui peut adapter ses tactiques en fonction de l’environnement et des défenses qu’il découvre en surveillant sa cible.

En travaillant de cette manière, le cybercriminel peut tenter sa chance encore et encore afin de contourner les défenses et obtenir l’accès qu’il souhaite. Si le cybercriminel SamSam a pénétré au sein de votre réseau, il restera probablement à l’intérieur jusqu’à ce qu’il réussisse, à moins qu’il n’en soit chassé.

Après avoir obtenu l’accès à un réseau, l’opérateur SamSam utilise une variété d’outils pour élever ses privilèges au niveau de l’Administrateur de Domaine. Ensuite, il analyse le réseau à la recherche de cibles de valeur, déploie et lance le malware comme n’importe quel administrateur système qui se respecte, en utilisant des utilitaires tels que PsExec ou PaExec.

Une fois qu’il s’est répandu à peu près partout, les nombreuses copies du ransomware sont déclenchées de manière centralisée, avec un décalage de quelques secondes les unes par rapport aux autres. Sur chaque machine infectée, les fichiers sont chiffrés de manière à provoquer le plus de dégâts possibles, et ce dans les plus brefs délais.

Une fois l’attaque lancée, le cybercriminel attend de voir si la victime prend contact avec lui via un site de paiement sur le DarkNet, lequel est renseigné dans la demande de rançon.

Les demandes de rançon ont augmenté au fil du temps pour atteindre environ 50 000$ (environ 43 000€), soit beaucoup plus que les trois chiffres classiques que l’on voit circuler lors d’attaques menées par des ransomwares non ciblés.

Quoi faire ?

Pour éviter d’être la prochaine victime, la meilleure défense contre le ransomware SamSam, ou toute autre forme de malware, est d’adopter une approche de cybersécurité renforcée, par couches.

Les cibles de SamSam semblent être choisies en fonction de leur vulnérabilité. Les attaques précédentes ont permis de mettre un pied dans les réseaux des victimes en exploitant les vulnérabilités connues des logiciels. Plus récemment, des attaques par force brute ont ciblé les identifiants RDP.

En maintenant votre système à jour et en adoptant une bonne discipline en matière de mots de passe, vous construirez une formidable barrière pour stopper les attaques de SamSam. Cette dernière peut ensuite être renforcée de manière significative en suivant les étapes simples :

- Restreindre l’accès RDP au personnel se connectant via un VPN.

- Utilisez l’authentification multifacteur pour l’accès VPN et les systèmes internes sensibles.

- Effectuer des analyses régulières de vulnérabilité et des tests de pénétration.

- Gardez les sauvegardes hors ligne et hors site.

Bien sûr, SamSam n’est qu’une cybermenace parmi des millions d’autres, et cet examen détaillé de ce dernier fait partie des efforts de recherches constants et continues, concernant les malwares, menés par Sophos pour améliorer et adapter sa capacité à se protéger contre toutes les formes de malwares.

Vous pouvez en savoir plus sur l’histoire de SamSam, comment il fonctionne et comment s’en protéger dans le nouveau document de recherche de Sophos, SamSam : Le ransomware qui vaut (presque) six millions de dollars.

L’étude est en cours. Si vous disposez d’informations sur SamSam ou si vous êtes un fournisseur de solutions de sécurité intéressé pour collaborer à notre enquête, veuillez contacter Sophos.

Billet inspiré de SamSam : The (almost) $6 million ransomware, sur Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.