Depuis deux ans et demi, des individus terrorisent des entreprises en s’introduisant au sein de leurs réseaux, et en infectant leurs ordinateurs, avec un malware de chiffrement de fichiers dévastateur appelé SamSam.

Les attaques sont fréquentes, mais plus rares et plus sophistiquées que les attaques classiques de ransomwares, et les auteurs demandent des rançons à cinq chiffres, à faire pleurer leurs victimes, pour réparer les dégâts qu’ils ont causés.

Cette seule année, les victimes comprennent le fournisseur de solutions de santé Allscripts, l’Adams Memorial Hospital, la ville d’Atlanta, le Colorado Department of Transportation et la Mississippi Valley State University.

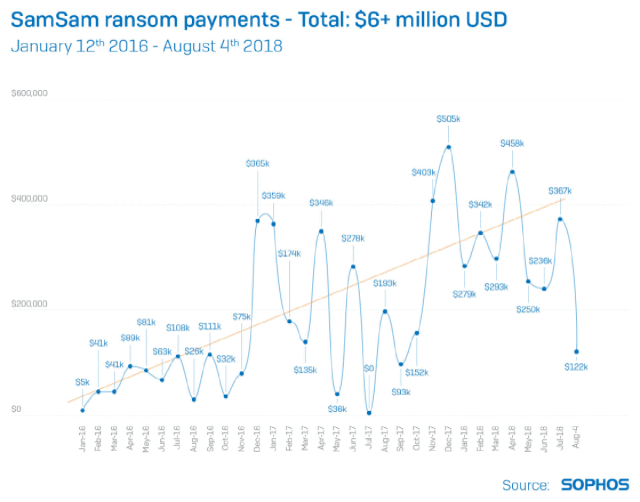

En demandant des rançons élevées à un petit nombre de victimes, réticentes à communiquer au sujet de leurs mésaventures, les cybercriminels SamSam, de leur côté, sont restés insaisissables tout en amassant une fortune estimée à plus de 6 millions de dollars (environ 5,25 millions €). Les détails concernant les attaques, les victimes, les méthodes utilisées et la nature même du malware utilisé, ont été difficiles à trouver.

Et pourtant, malgré tout ce mystère, certaines caractéristiques majeures des attaques menées par SamSam sont accessibles, et à la vue de tous !

Le protocole RDP (Remote Desktop Protocol), une technologie mise en place par les entreprises pour permettre à leurs employés de se connecter à distance, ont permis à l’homme, la femme ou au groupe derrière SamSam, d’entrer en contact avec leurs victimes. Il est facile de découvrir des entreprises qui utilisent le RDP via des moteurs de recherche tels que Shodan, et des mots de passe faibles peuvent être compromis avec des outils secrets et publiquement accessibles, tels que nlbrute.

La demande de rançon de SamSam oriente les victimes vers un site du Dark Web où ces dernières peuvent communiquer par messages avec les pirates. Le site web et la conversation engagée restent certes discrets, mais ils ne sont pas pour autant secrets. Ainsi, toute personne possédant le navigateur Tor peut visiter le site et suivre la conversation en cours.

La demande de rançon indique également aux victimes comment acheter des Bitcoins et comment les utiliser pour payer les cybercriminels. Comme toutes les transactions Bitcoin, les paiements de rançon se font à la vue de tous et les flux financiers entrants et sortants peuvent être facilement observés.

Alors, comment se fait-il que SamSam, ainsi que d’autres cybercriminels puissent agir au grand jour, parler aux victimes sur des sites web publics et échanger de l’argent à la vue de tous, tout en évitant d’être attrapé, et existe-t-il un moyen d’agir contre une telle impunité ?

Le Bitcoin

SamSam exige que les demandes de rançon soient payées en Bitcoin, la cryptomonnaie la plus populaire au monde.

La confiance que les gens accordent au Bitcoin vient de sa fiabilité, qui découle de la manière avec laquelle elle stocke les données publiquement, dans une base de données appelée blockchain. Tout le monde peut posséder gratuitement une copie de la blockchain Bitcoin, et tout le monde peut visualiser les transactions stockées à l’intérieur de celle-ci, à l’aide de logiciels ou de sites web tels que blockchain.com.

Au sein de la blockchain Bitcoin, les utilisateurs sont représentés par une ou plusieurs adresses, à savoir des séquences de lettres et des nombres de 26 à 35 caractères. Les observateurs peuvent voir les sommes d’argent qui ont été envoyées d’une adresse à une autre et quand, mais la blockchain Bitcoin ne conserve aucune trace de l’identité des propriétaires de chaque adresse ou du nombre d’adresses que ces derniers possèdent.

SamSam a utilisé le Bitcoin depuis l’apparition du malware. Au début, les adresses utilisées pour le paiement des rançons étaient changées régulièrement, mais avec le temps, ces changements ont été moins fréquents.

Cependant les gains réels générés par une poignée de Bitcoins ont leurs propres limites, car tôt ou tard, il faudra les échanger contre de l’argent, des biens et des services, et créer un lien entre une adresse Bitcoin pseudonyme et une personne réelle. Les échanges de devises en ligne peuvent nécessiter un identifiant ou enregistrer une adresse IP, par exemple, et les biens achetés en ligne doivent être livrés à une adresse.

Un tel lien présente bien sûr un intérêt énorme pour les forces de l’ordre.

SamSam montre une prise de conscience de ces risques en utilisant des soi-disant “tumblers” (une forme de blanchiment d’argent Bitcoin), et parmi les conseils que les demandes de rançon donnent à leurs victimes, figure la manière d’acheter des Bitcoins anonymement :

Nous vous conseillons d'acheter des Bitcoins avec Cash Deposit ou WesternUnion sur https://localbitcoins.com ou https://coincafe.com/buybitcoinswestern.php car aucune vérification n’est exigée et les Bitcoins sont envoyés rapidement.

La transparence du Bitcoin est sa force mais elle devient aussi de plus en plus une faiblesse. La blockchain Bitcoin est la définition même du “Big Data” et, comme tout lecteur régulier de notre blog Sophos vous le dira, de vastes collections de données anonymes représentent souvent bien plus que la somme de toutes ses composantes.

Pour mener à bien son enquête sur SamSam, Sophos s’est associé à Neutrino, une entreprise spécialisée dans la compilation des chiffres en provenance du Big Data créé par les cryptomonnaies. Neutrino a pu valider les transactions SamSam présumées et identifier beaucoup plus de paiements que précédemment, révélant ainsi à Sophos de nouvelles victimes, et offrant de nouvelles informations sur le déroulement des attaques.

À la suite des recherches approfondies menées par Neutrino, Sophos a été en mesure de réviser la précédente estimation des gains financiers réalisés par SamSam, en faisant passer le total estimé d’environ 1 million de dollars (environ 875 000€) à un peu plus de 6 millions de dollars (à peu près 5,25 millions €). Neutrino a également pu utiliser des informations recueillies auprès de victimes, jusque-là inconnues et découvertes lors des transactions effectuées via la blockchain, afin d’améliorer la protection contre les ransomwares qu’elle fournit.

Et il est raisonnable d’espérer une meilleure perspicacité à l’avenir. Les transactions historiques sont englouties à jamais dans la blockchain Bitcoin, à la merci des chercheurs et insensibles aux mises à niveau ou aux améliorations de la sécurité opérationnelle des cybercriminels.

Afin d’illustrer jusqu’où l’analyse du Big Data peut aller, les chercheurs ont récemment réussi à éliminer les principales protections de confidentialité de Monero, une cryptomonnaie basée sur la blockchain conçue pour offrir plus d’anonymat que le Bitcoin.

Le Dark Web

Observer, en plein jour, les flux financiers transiter des victimes vers les cybercriminels est une chose, mais pouvoir suivre leurs conversations en est une autre !

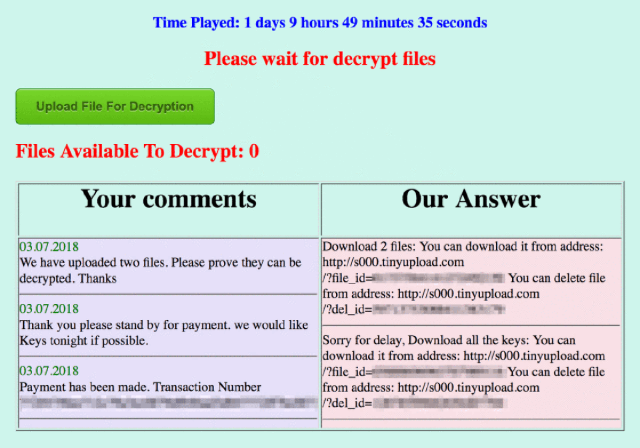

Les victimes de SamSam sont dirigées par les demandes de rançon vers des sites web sur lesquels elles peuvent récupérer le logiciel nécessaire pour déchiffrer leurs ordinateurs. En plus du déchiffrement tous leurs ordinateurs, après le paiement de la rançon à cinq chiffres dans son intégralité, les victimes se voient également proposer un certain nombre d’options :

- Deux fichiers peuvent être déchiffrés gratuitement, pour prouver que le déchiffrement fonctionne.

- Un ordinateur peut être déchiffré si le cybercriminel le juge sans importance.

- Un ordinateur peut être déchiffré pour 0,8 BTC (tel que mentionné en juin dernier).

- La moitié des ordinateurs peuvent être déchiffrés pour la moitié de la rançon.

Les cybercriminels SamSam et leurs victimes peuvent naviguer parmi ces options et même résoudre des problèmes techniques avec le processus de déchiffrement, en laissant des messages sur le site web.

Le pirate s’entretient avec une victime via le site de SamSam sur le Dark Web.

Au début, SamSam utilisait l’équivalent internet de téléphones “burner“, des sites web à usage unique sur anonyme.com ou wordpress.com. En l’espace de quelques mois, cependant, le malware avait opté pour une démarche de sécurité relative via un site web fonctionnant au niveau d’un service caché sur le réseau Tor, appelé aussi communément le Dark Web.

Les victimes sont invitées à payer la rançon, à installer le navigateur Tor (version modifiée de Firefox qui leur permet d’accéder aux services cachés), puis à visiter le site web et à demander le logiciel de déchiffrement.

Avec le navigateur Tor installé, la visite du site web SamSam n’est pas différente de la visite d’un autre site, à part son adresse de service caché qui semble étrange, à savoir une chaîne de 16 caractères composée de lettres et de chiffres se terminant par .onion.

Ce qui rend le Dark Web aussi “sombre“, mais tellement utile aux cybercriminels, c’est qu’il utilise des couches de chiffrement et une série d’ordinateurs intermédiaires pour masquer l’adresse IP d’un site web.

Avec une adresse IP, les forces de l’ordre peuvent voir où se trouve un site web, sur quelle zone du web il se trouve et qui est l’hébergeur ou le Fournisseur d’Accès Internet. Avec cette information, ils sont en mesure d’identifier qui possède un site ou de le fermer si nécessaire. Sans adresse IP, un site web n’est pas relié au monde réel et peut littéralement se trouver n’importe où !

Alors, tout espoir est perdu ? Pas vraiment !

Tor, la technologie utilisée pour rendre le web “sombre” est un logiciel sophistiqué et performant, mais ne procure pas un anonymat sans faille, et d’ailleurs les propriétaires des sites sur le Dark Web sont arrêtés assez régulièrement !

En dépit de toutes les histoires qui ont été racontées dans les médias, vous auriez eu raison de penser que le Dark Web est gigantesque, mais ce n’est pas le cas. Alors que le web ordinaire contient des centaines de millions de sites web actifs, le Dark Web en contient des milliers.

La taille est importante car plus un réseau est petit, plus il est facile à analyser et à contrôler, et les analyses du Dark Web ont fourni des informations très intéressantes, à savoir qu’il est beaucoup plus centralisé et interconnecté que prévu.

La taille du réseau a également une incidence sur l’une des tactiques de déanonymisation les plus obscures qui pourrait être mise à la disposition des agences de renseignement ou des forces de l’ordre, eux-mêmes dotés de pirates qualifiés et d’un budget conséquent : à savoir des attaques de corrélation de trafic.

Les attaques de corrélation de trafic tentent de faire correspondre le trafic entrant dans le réseau Tor avec le trafic qui le quitte. De telles attaques sont difficiles à mener à bien, mais elles constituent une faiblesse potentielle reconnue de longue date et on pense qu’elles ont été utilisées en 2014 dans l’opération de répression menée au niveau mondial contre le Dark Web, via l’opération Onymous.

Tor est très doué pour cacher votre adresse IP mais, bien que cet aspect soit important, il faut un peu plus que cela pour rester véritablement anonyme. Ainsi, plus souvent qu’il n’y parait, les habitants du Dark Web qui ont été arrêtés, l’ont été à cause d’une erreur humaine. Qu’il s’agisse d’un échange avec un policier infiltré, d’avoir fait confiance à la mauvaise personne, d’avoir oublié de prendre les précautions nécessaires ou de ne pas savoir lesquelles prendre tout simplement, il y a plusieurs façons de se faire avoir !

En amassant un tel trésor de guerre, les pirates SamSam se sont faits beaucoup d’ennemis.

Si et quand ils se feront arrêtés, beaucoup de regards seront braqués sur eux !

Vous pouvez en savoir plus sur l’histoire de SamSam, comment il fonctionne et comment s’en protéger dans le nouveau document de recherche de Sophos, SamSam: Le ransomware qui vaut (presque) six millions de dollars.

L’étude est en cours. Si vous disposez d’informations sur SamSam ou si vous êtes un fournisseur de solutions de sécurité intéressé pour collaborer à notre enquête, veuillez contacter Sophos.

Billet inspiré de How Bitcoin and the Dark Web hide SamSam in plain sight, sur Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.