Tous les ransomwares ne se ressemblent pas. Soyons clairs, notre philosophie ne change pas, à savoir que toute forme de ransomware est inacceptable sur le plan technique, éthique, moral ou juridique.

Après tout, les ransomwares sont coupables du délit d’accès non autorisé dès qu’ils lisent vos fichiers, et du délit encore plus grave de modification non autorisée dès qu’il les supprime.

Pire encore, la plupart des ransomwares poursuivent ces attaques avec le délit encore plus odieux qui est celui de réclamer de l’argent sous la menace, ce qui est plus communément appelé chantage ou extorsion.

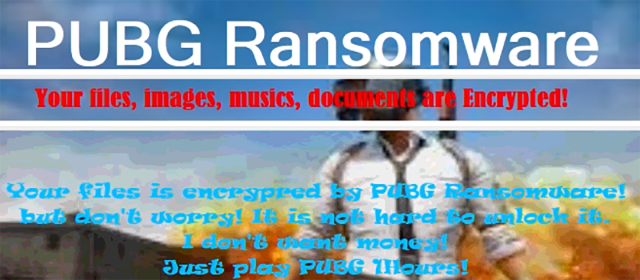

Ce ransomware récent, qui utilise une technique inhabituelle déclare explicitement et exceptionnellement : “Je ne veux pas d’argent”.

Au lieu de cela, le Ransomware PUBG poursuit un but plus étrange : vous inciter à jouer à un jeu en ligne sorti récemment et appelé PLAYERUNKNOWN’s Battleground, ou encore le jeu PUBG pour faire court.

Les produits Sophos ont détecté proactivement ce malware sous le nom de Mal/Genasom-A. L’échantillon utilisé pour préparer cet article utilisait le hash SHA256 : 3208efe96d14f5a6a2840daecbead6b0f4d73c5a05192a1a8eef8b50bbfb4bc1

Le jeu PUBG est du genre “dernier joueur debout”, un genre basé sur un roman japonais de 1999, ultra-violent, dystopien et bien évidemment controversé (adapté en film en 2000) intitulé Battle Royale, dans lequel des écoliers adolescents sont contraints de se battre à mort, en vertu d’une loi gouvernementale connue sous le nom de BR Act.

Interessant n’est-ce pas ?

Quoi qu’il en soit, le créateur du malware veut que vous jouiez au jeu PUBG, vous proposant de déchiffrer vos fichiers une fois avoir passé une heure devant celui-ci.

Vos fichiers sont chiffrés par le Ransomware PUBG !

mais ne vous inquiétez pas! Le déverrouillage est simple.

Je ne veux pas d’argent!

Il suffit de jouer au jeu PUBG pendant 1 heure !

En théorie, cela signifie acheter une copie du jeu (elle coûte actuellement 30€ au Royaume-Uni) et installer le logiciel (apparemment le ransomware n’essaie pas de tirer profit de cet achat).

Il n’existe aucun lien de téléchargement, code d’affiliation, keylogger, renifleur de carte de crédit ou autres mécanismes malveillants par lesquels le hacker en question pourrait secrètement profiter de votre achat, en supposant bien sûr que vous n’ayez pas déjà le jeu !

La raison pour laquelle il a choisi le jeu PUBG, et ses réelles intentions en vous incitant à y jouer restent un mystère.

En pratique, il n’est pas nécessaire d’acheter le jeu, car le malware détecte que vous jouez en surveillant simplement la liste des applications en cours d’exécution, à la recherche d’un programme appelé TSLGAME.EXE, qui est le nom du fichier que vous avez lancé pour démarrer le jeu PUBG (non, nous ne savons pas ce que TSL signifie.)

Vous pouvez donc renommer n’importe quel utilitaire pratique en TSLGAME.EXE, l’exécuter, et le malware pensera que vous avez obéi à ses instructions en jouant au jeu PUBG.

Le malware vous montre un compteur afin que vous puissiez suivre votre temps de jeu en secondes, mais au lieu d’attendre que vous atteigniez les 3600 secondes demandées (60 minutes de 60 secondes, soit une heure), il déchiffre vos données après seulement trois secondes.

Quasiment inoffensif ?

Nous supposons que le créateur de ce malware, nous ne savons pas de qui il s’agit mais il a laissé le nom d’utilisateur Ryank dans le code compilé, a voulu faire une sorte de blague plutôt bizarre et légèrement risquée.

En effet, à première vue, vous pourriez être tenté de classer ce type de malware comme “quasiment inoffensif”, car il contient un déchiffreur intégré.

En outre, il utilise un processus de chiffrement hardcodé (AES en mode CBC avec la clé GBUPRansomware) afin que vous, ou peut-être un ami techniquement doué, puissiez probablement concevoir votre propre outil de récupération si tout le reste échouait.

Néanmoins, des programmes tels que le ransomware PUBG ne sont tout simplement pas acceptables : personne n’a le droit de prendre ce genre de risques non autorisés avec vos données, peu importe s’ils ont été développés ou programmés avec prudence.

Par exemple, un bug ou une erreur inattendue dans le code de chiffrement ou de déchiffrement pourrait avoir des effets secondaires désastreux, notamment parce que ce malware ignore simplement la plupart des erreurs d’exécution et continue son œuvre, quels que soient les événements.

Le risque de corruption de données causée par un code mal écrit et mal testé est évident.

Ajoutez à l’équation le fait que ce code mal écrit agit sans autorisation, et provient d’un auteur anonyme qui ne peut pas être contacté pour un support technique, ou encore tenu responsable si vos données ne réapparaissent pas …

… et vous comprendrez alors pourquoi les malwares sont toujours malveillants, même s’ils ne demandent pas d’argent.

Quoi faire ?

Si vous êtes un amateur de code qui cherche à s’amuser avec de la programmation …

… éviter la tentation d’assouvir vos besoins avec des malwares.

Trouvez une communauté de codage en ligne à laquelle vous pourrez contribuer sans limites et vous serez fier d’y participer.

Il existe beaucoup de projets open source qui aimeraient vous compter parmi eux, si vous êtes prêt, bien sûr, à jouer selon les règles.

Ne vous laissez pas happer par l’écriture de malwares, en passant le reste de votre vie en espérant que personne ne lève le voile sur vos activités malveillantes.

En savoir plus

Les ransomwares qui proclament ouvertement n’être pas intéressés par l’argent sont très rares.

La plupart des ransomwares n’ont pas d’autres finalités que l’argent, votre argent en l’occurrence, qui sera versé aux cybercriminels afin de récupérer vos données.

Pourquoi ne pas lire notre guide pour garder une longueur d’avance sur les cybercriminels ?

Billet inspiré de The ransomware that says, “I don’t want money” – play a violent game instead!, sur Sophos nakedsecurity.