Moins d’un mois après que la cyberattaque WannaCry ait permis de pirater des centaines de milliers d’ordinateurs à travers le monde, ceux qui ont participé à InfoSec Europe 2017 se heurtent à des questions persistantes concernant la façon dont ce dernier se propage si rapidement, et surtout ce qui viendra ensuite.

L’agenda de la conférence contient des discussions et des exposés sur le sujet.

Sophos a travaillé très dur, après l’apparition de cette épidémie, pour analyser ce qui a déclenché cette cyberattaque WannaCry, et ce afin de transformer les leçons apprises en une défense plus robuste. Pour aider les participants de la conférence InfoSec dans leurs discussions, nous offrons le point de vue suivant.

Le CTO de Sophos Joe Levy a montré comment Wannacry s’est propagé en profitant d’un exploit pour Microsoft Windows SMB émanant de la NSA, et qui avait été divulgué le mois dernier par le groupe de hackers Shadow Brokers. Il a donné un point de vue technique sur le déroulement des faits, comment la cyberattaque Wannacry s’est déroulée, la chronologie des événements, comment cette dernière attaque aurait pu être évitée, et ce qu’il faut faire maintenant. Vous pouvez visionner la présentation complète sur la page du webinaire de Sophos.

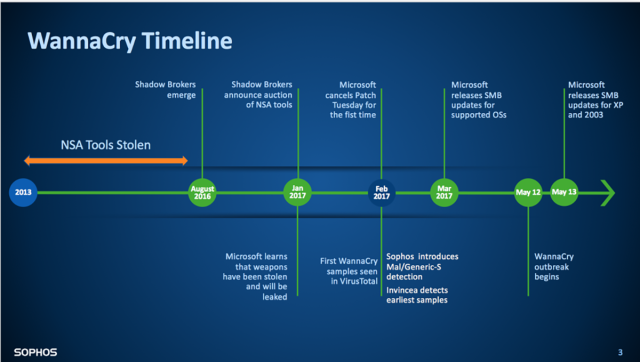

La chronologie des événements

L’histoire de WannaCry a commencé à un moment situé entre 2013 et 2016, lorsque les outils d’exploits de la NSA ont été volés. En août 2016, Shadow Brokers s’est révélé au grand jour, et six mois plus tard a annoncé la mise aux enchères des outils de la NSA qu’il avait acquis.

En apprenant que les exploits ciblaient Windows SMB, Microsoft a publié un patch en mars dernier. Lorsque l’épidémie a frappé deux mois plus tard, il était clair que les entreprises et les individus avaient sous-estimé l’important d’installer le correctif ou utilisaient des versions obsolètes de Windows.

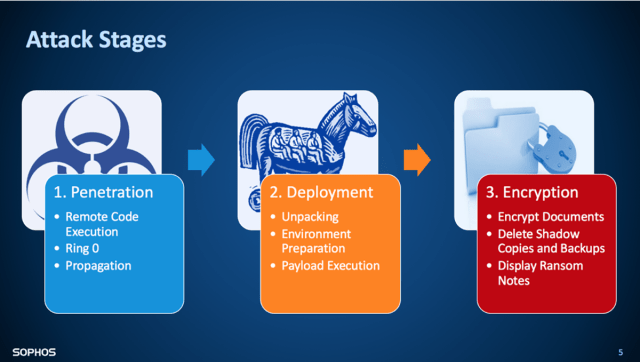

L’enquête a fait apparaitre une cyberattaque Wannacry en trois étapes, en commençant par l’exécution de code à distance avec des malwares obtenant des privilèges d’utilisateurs avancés. A partie de là, le payload a été déballé et exécuté. Une fois que les ordinateurs piratés, il a chiffré les documents et affiché un message concernant la rançon.

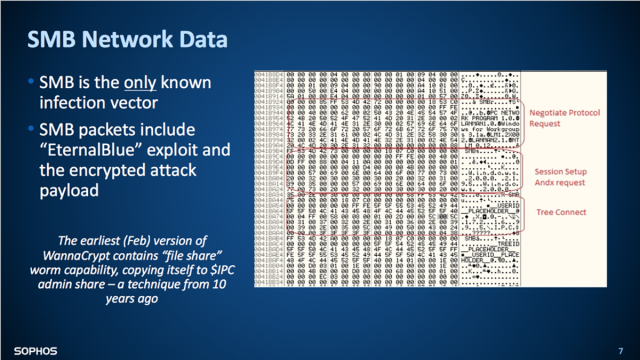

SophosLabs et d’autres ont déterminé qu’il ne s’agissait pas d’une attaque classique par ransomwares. Certes, un payload était bien présent, mais il ne s’est pas propagé via des liens et des pièces jointes, habituellement vecteurs d’infection. Il s’est diffusé avec la précision classique d’un worm, exploitant une faille dans le service Windows Server Message Block (SMB), que les ordinateurs Windows utilisent pour partager des fichiers et des imprimantes sur les réseaux locaux. Microsoft a traité ce problème dans son bulletin MS17-010.

Ce worm générait des adresses IP aléatoires. Une fois que les adresses IP avaient été définies, le worm envoyait des paquets SMB malveillants à l’hôte distant, lui permettant de se propager.

Les leçons à tirer

James Lyne, responsable de la recherche sécurité chez Sophos, a offert ce conseil hier à InfoSec :

- Ne soyez pas distrait par les “grandes discussions sexy” comme les attaques parrainées par le gouvernement et la cybercriminalité d’État. Ce sont des sujets intéressants sans aucun doute, mais …

- Restez concentré sur les cyberattaques opportunistes qui ciblent les entreprises au quotidien, comme les ransomwares et la récente épidémie WannaCry.

- Concentrez-vous également sur les fondamentaux de la cybersécurité : les choses simples, comme l’utilisation d’une sécurité pour systèmes endpoint, l’installation systématique des mises à jour et l’utilisation de mots de passe forts.

Ces conseils auraient pu éviter certains déboires aux entreprises le mois dernier. Prêter attention dès à présent pourrait les aider à se préparer avec une défense beaucoup plus forte contre de potentielles attaques à venir.

Bien sûr, les conseils est souvent plus facile à donner qu’à appliquer. Certaines entreprises ont été critiquées pour avoir tardé à patcher leurs systèmes ou utilisé d’anciennes versions de Windows. Mais le fait de patcher tardivement ou d’utiliser des versions obsolètes de Windows ne résultent pas toujours d’une forme de paresse ou d’apathie.

Il est fréquent de voir des services informatiques bloquer certaines mises à jour car ils doivent modifier au préalable leur système pour des raisons de compatibilité. Sans cette précaution, ils risqueraient de déployer un patch mettant en danger d’autres programmes. En parallèle, certaines entreprises ont continué d’utiliser d’anciennes versions de Windows car ils n’ont pas les ressources financières et humaines nécessaires pour la mise à niveau, et du fait des systèmes existants ne sont pas encore équipés pour fonctionner avec, par exemple, Windows 10. Il existe d’autres raisons, mais ces dernières sont les 2 principales.

Ces difficultés mises à part, Lyne a déclaré que les entreprises ne pouvaient plus se permettre le statu quo. Il existe déjà des preuves de plus de potentiels problèmes à venir :

- L’émergence d’un marché du ransomware-as-a-service (RaaS) sur le dark web qui comprend même un système de notation où les cybercriminels gagnent des étoiles pour la furtivité, les dégâts causés, la valeur apportée et le prix.

- La détermination de Shadow Brokers pour lancer un service d’abonnement mensuel pour plus de zero-day. En rendant ces outils plus facilement disponibles, les futures épidémies de type WannaCry sont susceptibles de se multiplier.

Lyne a déclaré aux participants :

Lorsque nous examinons certaines de ces cyberattaques, nous parlons d’échecs liés à une certaine négligence. Nous ne pouvons pas compter sans cesse sur des outils pour nous aider à déchiffrer les ransomwares. Cette nouvelle cyberattaque WannaCry doit être un déclencheur, car cela pourrait être encore pire.

Conseils de départ

Depuis WannaCry, nous avons offert les conseils ci-dessous. Pour se prémunir contre les malwares exploitant les vulnérabilités de Microsoft :

- Restez au courant de toutes les patchs disponibles et installez-les rapidement.

- Si possible, remplacez les anciens systèmes Windows par les dernières versions.

Étant donné que le payload du worm était un ransomware, un rappel sur les précautions à prendre est de rigueur :

- Sauvegardez régulièrement et gardez une copie récente hors ligne. Il existe des dizaines de situations, hors ransomware, à la suite desquelles des fichiers peuvent disparaître brusquement, telles que le feu, les inondations, le vol, un ordinateur portable abandonné ou même une suppression accidentelle. Chiffrez votre sauvegarde et vous n’aurez plus à vous inquiéter si elle tombe dans de mauvaises mains.

- Soyez prudents quant aux pièces jointes non sollicitées. Les cybercriminels comptent sur le dilemme suivant : à savoir que vous n’ouvrirez pas un document avant d’être sûr que c’est bien le bon, mais vous ne pouvez pas le savoir avant de l’ouvrir. En cas de doute, ne faites rien !

- Utilisez Sophos Intercept X, et pour une utilisation domestique (non-professionnelle), inscrivez-vous pour obtenir Sophos Home Premium Beta, qui stoppe les ransomwares dès le départ en bloquant le chiffrement non autorisé des fichiers.

Billet inspiré de InfoSec 2017: how to protect yourself against the next WannaCry, sur Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.