Le ransomware WCry 2.0 : tout ce qu’il faut savoir !

Mises à jour en date du samedi 13 mai 2017, 13h15 ET :

- Plusieurs rapports se sont concentrés sur la façon dont cette attaque a été lancée en utilisant un code de la NSA divulgué par un groupe de pirates appelés Shadow Brokers. C’est certainement ce qui semble avoir eu lieu sur la base de l’enquête menée par le SophosLabs. Un bilan plus détaillé à ce sujet sera établi en début de semaine prochaine.

- Sophos continuera à mettre à jour son KBA (Knowledge Base Article) pour ses clients, à mesure que les événements se dérouleront. Plusieurs mises à jour ont été ajoutées aujourd’hui et sont résumées ci-dessous dans la section “Plus de conseils de la part de Sophos“.

- Microsoft a pris l’initiative très inhabituelle de sortir une mise à jour de sécurité pour les plates-formes avec un support personnalisé (tel que Windows XP). Le géant du logiciel a déclaré dans un communiqué : “Nous savons que certains de nos clients utilisent des versions de Windows qui ne sont plus prises en charge. Ainsi, ces clients n’ont certainement pas reçu la mise à jour de sécurité publiée en mars dernier. Cependant, compte tenu de l’impact potentiel pour les clients et leurs entreprises, nous avons pris la décision de sortir une mise à jour de sécurité uniquement pour les plates-formes bénéficiant d’un support personnalisé, Windows XP, Windows 8 et Windows Server 2003, largement disponible en téléchargement.

- Avec le code responsable de l’attaque de vendredi dernier dans la nature, nous devrons nous attendre à des répliques de ce dernier pour alimenter d’autres campagnes dans les prochains jours, afin de profiter de cette opportunité de gagner de l’argent, a déclaré Dave Kennedy, PDG et fondateur du conseil en sécurité informatique TrustedSec.

- L’attaque aurait pu être pire, si elle n’avait pas été découverte accidentellement par un expert qui utilisait la handle Twitter @MalwareTechBlog, et qui est tombé sur un kill switch caché dans le code. L’expert a publié un compte rendu détaillé de ses résultats. Dans le post, il a écrit : “Une chose qui est très importante de noter, c’est que notre système de screening n’a arrêté que cet échantillon, et rien n’empêche les hackers de supprimer la vérification du domaine et d’essayer à nouveau, il est donc très important que tous les systèmes non patchés soient mis à jour aussi rapidement que possible.”

***

Il s’agissait d’un vendredi plutôt pénible pour de nombreuses entreprises, du fait de la rapidité de propagation du ransomware WCry 2.0 qui a commencé son assaut contre les hôpitaux à travers le Royaume-Uni avant de se répandre dans le monde entier.

L’attaque via le ransomware WCry 2.0 semble avoir exploité une vulnérabilité Windows que Microsoft a corrigé avec un patch en mars dernier. Ce bug se situait au niveau du service Windows Server Message Block (SMB), que les ordinateurs Windows utilisent pour partager des fichiers et des imprimantes sur les réseaux locaux. Microsoft a traité ce problème dans son bulletin MS17-010.

Le SophosLabs a déclaré que le ransomware WCry 2.0, également connu sous le nom WannaCry, Wanna Decryptor, WanaCrypt et WanaCrypt0r, chiffre les fichiers de ses victimes et modifie les extensions en .wnry, .wry, .wncry et .wncrypt.

Sophos protège ses clients vis-à-vis de cette menace, qu’il détecte à présent sous les noms : Troj/Ransom-EMG, Mal/Wanna-A, Troj/Wanna-C et Troj/Wanna-D. Les clients de Sophos qui utilisent Intercept X verront ce ransomware bloqué par CryptoGuard. Sophos a également publié un KBA pour les clients.

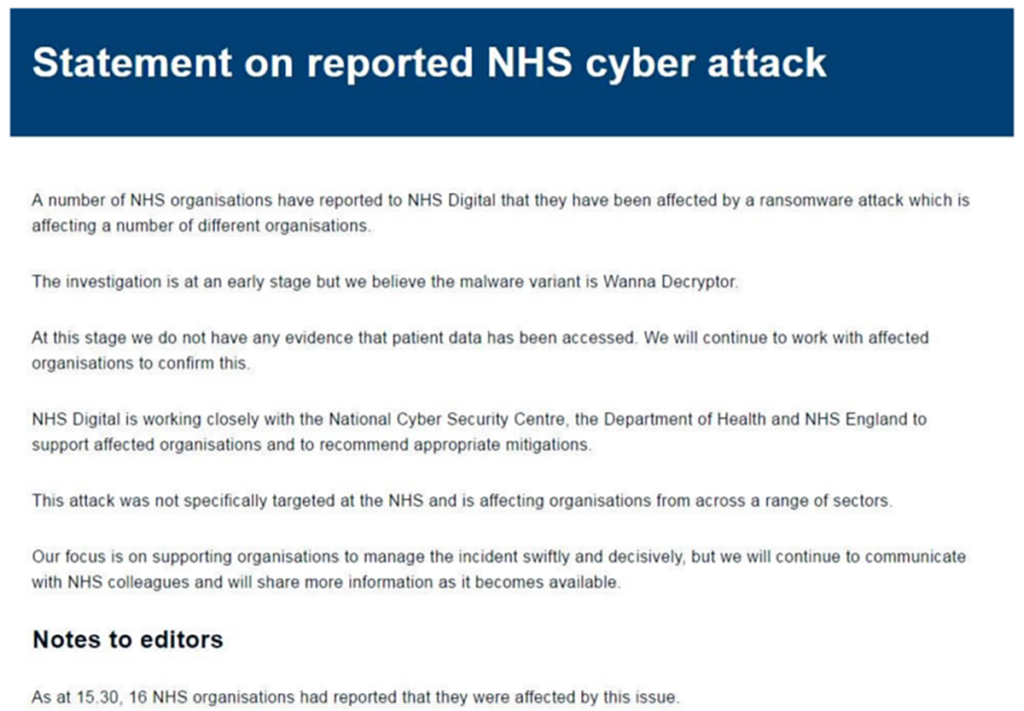

NHS a confirmé cette attaque

Les hôpitaux NHS au Royaume-Uni ont subi la violence de cette attaque par ransomwares en premier, les lignes téléphoniques et les systèmes informatiques ayant été pris en otage. NHS Digital a publié une déclaration sur son site web :

Le National Cyber Security Center anglais, le Department of Health ainsi que le NHS England ont travaillé vendredi pour venir en aide aux hôpitaux touchés, et d’autres systèmes informatiques ont été mis hors ligne pour empêcher le ransomware WCry de se répandre.

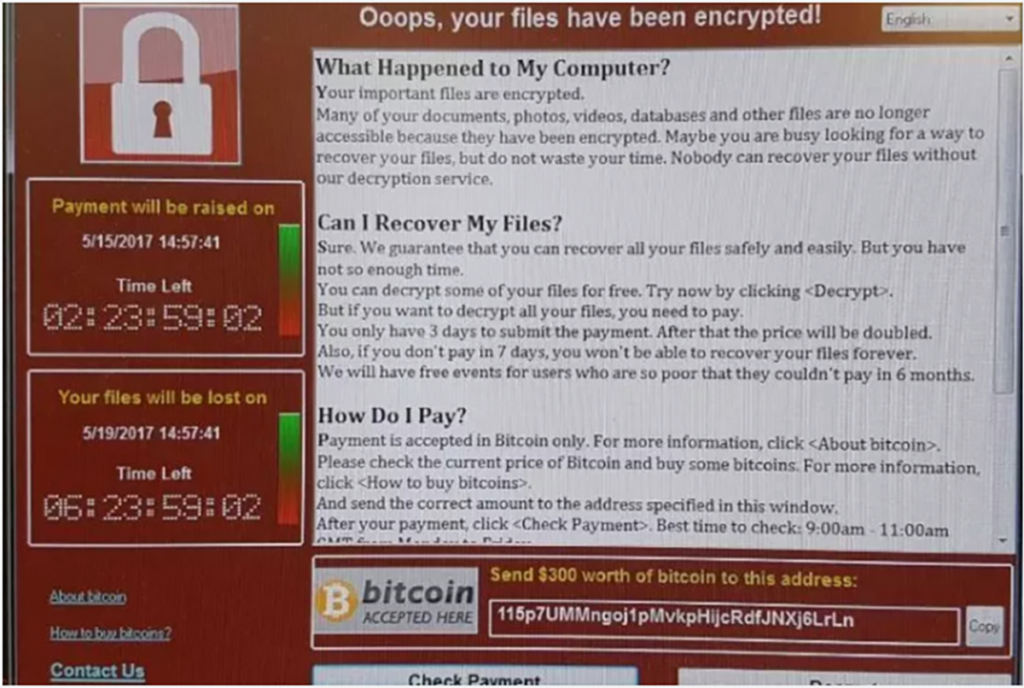

Les victimes de l’attaque ont reçu le message suivant :

Plus de conseils de la part de Sophos

Voici plus de précisions sur le type de ransomwares impliqué dans cette attaque, et contre lequel Sophos a maintenant une protection disponible :

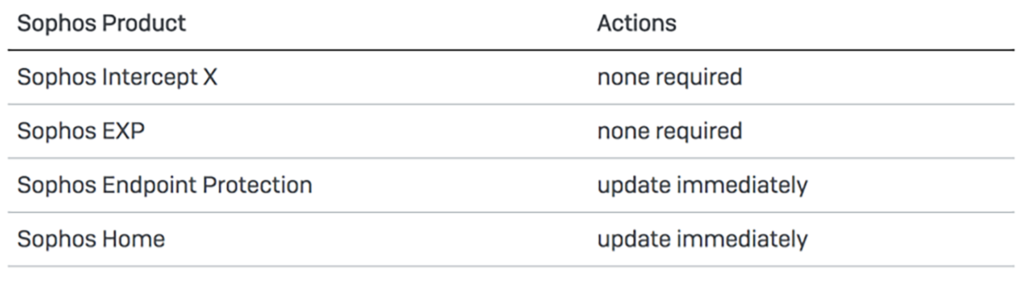

Comme indiqué ci-dessus, Sophos a proposé une protection à ses clients. Les utilisateurs d’Intercept X et d’EXP n’ont rien à faire. Les utilisateurs de Sophos Endpoint Protection et de Sophos Home doivent par contre mettre à jour leurs versions immédiatement.

Comme indiqué ci-dessus, Sophos a proposé une protection à ses clients. Les utilisateurs d’Intercept X et d’EXP n’ont rien à faire. Les utilisateurs de Sophos Endpoint Protection et de Sophos Home doivent par contre mettre à jour leurs versions immédiatement.

Les mesures défensives (mise à jour : 2017-13-05T 10:05:00Z)

Les mesures défensives (mise à jour : 2017-13-05T 10:05:00Z)

Depuis que nous avons publié cet article, Microsoft a pris l’initiative très inhabituelle de sortir une mise à jour de sécurité pour les plates-formes avec un support personnalisé (tel que Windows XP) :

Nous savons que certains de nos clients utilisent des versions de Windows qui ne sont plus mises à jour. Ainsi, ces clients n’ont certainement pas reçu la mise à jour de sécurité publiée en mars. Cependant, compte tenu de l’impact potentiel pour les clients et leurs entreprises, nous avons pris la décision de sortir une mise à jour de sécurité uniquement pour les plates-formes bénéficiant d’un support personnalisé, Windows XP, Windows 8 et Windows Server 2003, largement disponible en téléchargement.

Nous vous recommandons fortement ceux qui ne l’auraient pas encore fait de :

- Patcher vos systèmes, même si vous utilisez une version non prise en charge de XP, Windows 8 ou Windows Server 2003 et que vous avez lu les directives client de Microsoft concernant les attaques de WCry.

- Consulter le Knowledge Base Article de Sophos concernant le ransomware WCry 2.0.

- Sauvegardez régulièrement et gardez une copie récente hors ligne. Il existe des dizaines de situations, hors ransomware, à la suite desquelles des fichiers peuvent disparaître brusquement, telles que le feu, les inondations, le vol, un ordinateur portable abandonné ou même une suppression accidentelle. Chiffrez votre sauvegarde et vous n’aurez plus à vous inquiéter si elle tombe dans de mauvaises mains.

- Soyez prudents quant aux pièces jointes non sollicitées. Les cybercriminels comptent sur le dilemme suivant : à savoir que vous n’ouvrirez pas un document avant d’être sûr que c’est bien le bon, mais vous ne pouvez pas le savoir avant de l’ouvrir. En cas de doute, ne faites rien !

- Utilisez Sophos Intercept X, qui stoppe les ransomwares dès le départ en bloquant le chiffrement non autorisé des fichiers.

Les ressources disponibles

D’autres liens vous seront aussi utiles ci-dessous :

- Pour se défendre contre les ransomwares en général, lisez notre article : Comment bien se protéger contre les ransomwares ?

- Pour se protéger contre les pièces jointes en JavaScript, demandez à Windows Explorer pour ouvrir les fichiers .JS avec Notepad.

- Pour se protéger contre les noms de fichiers trompeurs, demandez à Windows Explorer pour qu’il montre les extensions.

- Pour en savoir plus sur les ransomwares, écoutez notre podcast.

- Pour protéger vos mais et vos proches contre les ransomwares, essayez gratuitement Sophos Home pour Windows ou Mac.

Billet inspiré de Wanna Decrypter 2.0 ransomware attack: what you need to know, de nakedsecurity.