Se acabaron varios meses de relativa calma para los administradores de Windows, ya que Microsoft publicó el martes 147 parches que afectan a diez familias de productos. Windows se lleva la mayor parte de los parches, con 90 y 38 para SQL Server (incluidos diez compartidos con Visual Studio). El resto se reparten entre .NET, 365, Azure, Defender para IoT, Office, Outlook y SharePoint. Hay tres problemas de gravedad crítica, todos ellos afectan a Defender para IoT.

En el momento de aplicar el parche, se sabe que tres problemas, todos ellos fallos de gravedad importante que afectan a Windows, están siendo explotados activamente. Uno de ellos (CVE-2024-26234, un problema relacionado con controladores del que Sophos informó a Microsoft) es de dominio público, como veremos más adelante. Según las estimaciones de la empresa, es más probable que en los próximos 30 días se exploten otras 11 vulnerabilidades de gravedad más importante en Windows. Seis de los problemas abordados son susceptibles de ser detectados por las protecciones de Sophos, e incluimos información sobre ellos en una tabla más abajo.

Además de estos parches, la publicación incluye un aviso sobre cinco parches relacionados con el navegador Edge y cinco de Intel, Lenovo y Red Hat; las actualizaciones periódicas de la pila de servicios también se incluyen en el material de aviso de este mes. No incluimos los avisos en los recuentos y gráficos de CVE que figuran a continuación.

En cifras

-

Total de CVE de Microsoft: 147

-

Avisos para Edge / Chrome cubiertos en la actualización: 5

-

Avisos no relacionados con Edge ni con Microsoft cubiertos en la actualización: 5

-

Divulgados públicamente: 1

-

Actualmente explotados: 3

-

Gravedad

-

Crítica: 3

-

Importante: 142

-

Moderada: 2

-

-

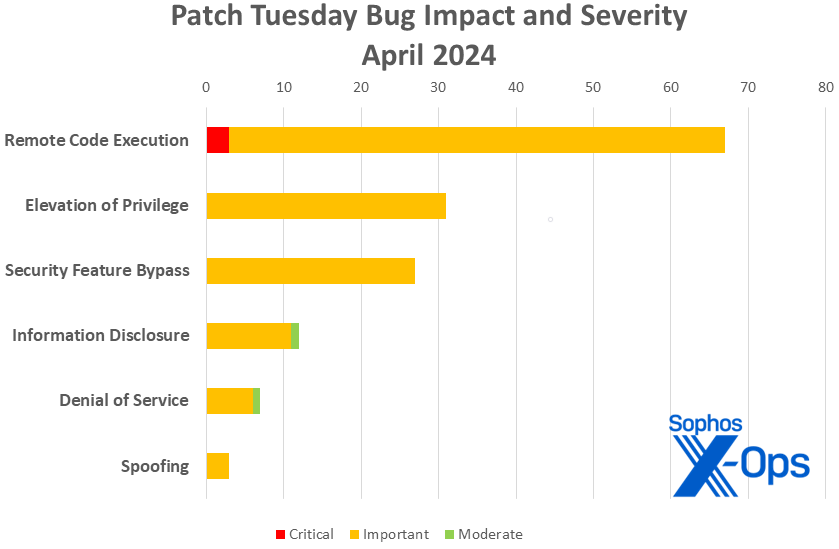

Impacto

-

Ejecución remota de código: 67

-

Elevación de privilegios: 31

-

Anulación de funciones de seguridad: 27

-

Revelación de información: 12

-

Denegación de servicio: 7

-

Suplantación de identidad: 3

-

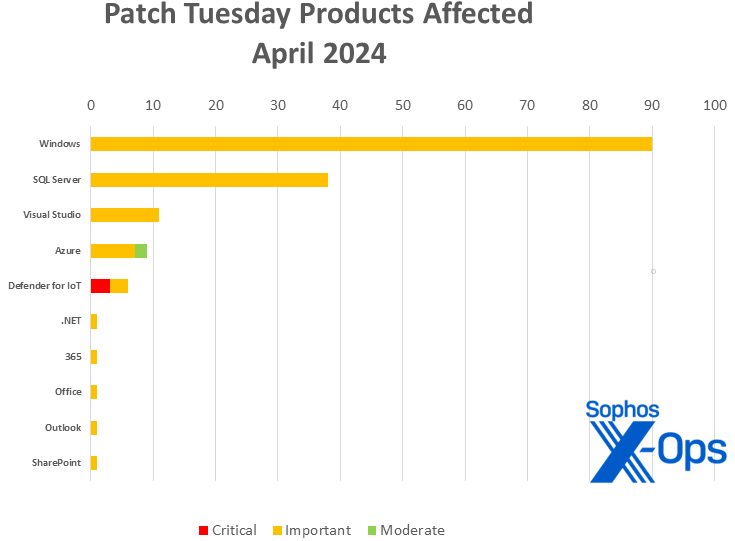

Productos

-

Windows: 90

-

SQL Server: 38 (incluidos 10 compartidos con Visual Studio)

-

Visual Studio: 11 (incluidos 10 compartidos con SQL Server y uno compartido con .NET)

-

Azure 9

-

Defender para IoT: 6

-

.NET 1 (compartido con Visual Studio)

-

365: 1 (compartido con Office)

-

Office 1 (compartido con 365)

-

Outlook 1

-

SharePoint: 1

Actualizaciones y temas destacados de abril

Además de los problemas comentados anteriormente, algunos temas específicos merecen atención.

Se acumulan los problemas de arranque

Vulnerabilidad de elusión de la función de seguridad de arranque seguro – 24 parches

Vulnerabilidad de elusión de la función de seguridad de BitLocker – 1 parche

Lenovo: CVE-2024-23593 Zero Out Boot Manager and drop to UEFI Shell – 1 parche

Lenovo: CVE-2024-23594 Desbordamiento del búfer de pila en LenovoBT.efi – 1 parche

Secure Boot y BitLocker están teniendo un mes interesante. Los 25 parches de Microsoft son problemas de gravedad importante. Microsoft afirma que ninguno de ellos está actualmente bajo explotación activa y creen que la explotación es menos probable en los 30 días posteriores a su publicación. Los dos problemas de Lenovo también están relacionados con los procesos de arranque, Microsoft los califica de fallos de elusión de funciones de seguridad de gravedad importante y cree que es menos probable que se exploten en los próximos 30 días. Cabe señalar que Microsoft menciona las versiones de Lenovo simplemente como un aviso.

CVE-2024-26234 – Vulnerabilidad de suplantación de controladores proxy

Como ya hemos dicho, en diciembre, Sophos X-Ops abrió una investigación sobre un ejecutable de aspecto sospechoso que afirmaba estar firmado por un certificado válido de Microsoft Hardware Publisher. Puedes leer lo que ocurrió en nuestro informe sobre lo que descubrimos. Por parte de Microsoft, la empresa ha añadido los archivos pertinentes a su lista de revocación continua, que se actualiza en este ciclo de parches bajo este CVE. Es el único problema de este mes que se considera divulgado públicamente.

Un mes difícil para SQL Server

Vulnerabilidad de ejecución remota de código del controlador ODBC de Microsoft para SQL Server – 13 parches

Vulnerabilidad de ejecución remota de código en el controlador OLE DB de Microsoft para SQL Server – 24 parches

Vulnerabilidad de ejecución remota de código en el proveedor OLE DB de Microsoft WDAC para SQL Server – 3 parches

Vulnerabilidad de ejecución remota de código del controlador ODBC de Microsoft WDAC SQL Server – 1 parche

Estos 41 parches son todos problemas de gravedad importante con números CVE probablemente asignados desde el bloque CAN de Microsoft (casi todos son secuenciales, lo que suele indicar que se extrajeron del mismo bloque más o menos al mismo tiempo). Microsoft afirma que ninguno de ellos está actualmente bajo explotación activa y que creen que la explotación es menos probable en los 30 días posteriores a la publicación.

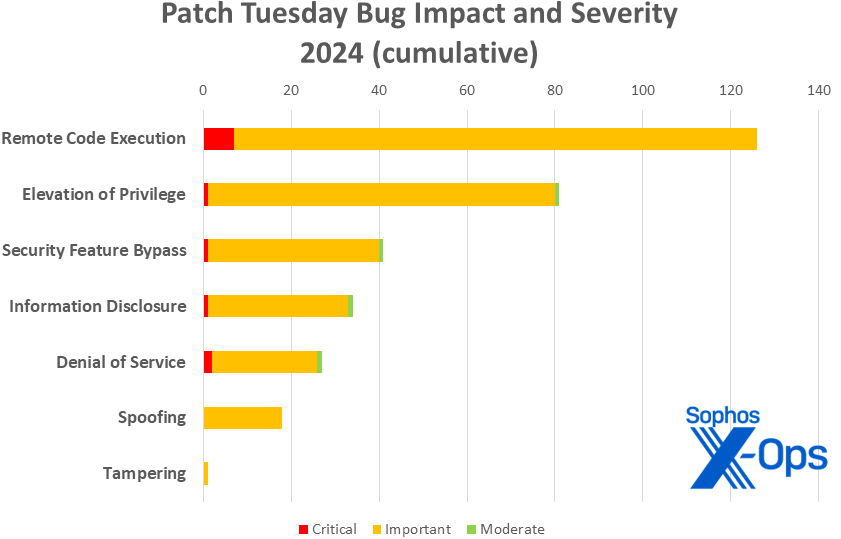

[PIE Figura 3: la elusión de funciones de seguridad salta al tercer puesto en el total acumulado de parches para 2024, aunque RCE sigue liderando el pelotón]

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2024-26209 | Exp/2426209-A | Exp/2426209-A |

| CVE-2024-26211 | Exp/2426211-A | Exp/2426211-A |

| CVE-2024-26212 | Exp/2426212-A | sid:2309495 |

| CVE-2024-26218 | Exp/2426218-A | Exp/2426218-A |

| CVE-2024-26230 | Exp/2426230-A | Exp/2426230-A |

| CVE-2024-26234 | Mal/Proxcat-A | N/A |

Como todos los meses, si no quieres esperar a que tu sistema descargue por sí mismo las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación específicos de tu sistema.