Cuando las cosas van mal

Hemos observado que los grupos de ransomware se aprovechan de los medios de comunicación de varias maneras: haciendo referencia a la cobertura anterior en sus sitios de filtraciones, invitando a los periodistas a hacer preguntas, concediendo entrevistas y utilizando la amenaza de la publicidad para coaccionar a las víctimas a pagar rescates. Sin embargo, como muchas figuras públicas y empresas han descubierto a su costa, las relaciones con los medios de comunicación no siempre son afables. En varias ocasiones, grupos de ransomware y otros actores de amenazas han criticado a los periodistas por lo que consideran una cobertura inexacta o injusta.

Por ejemplo, los desarrolladores de WormGPT, una derivación de ChatGPT, puesta a la venta en mercados delictivos para uso de los actores de amenazas, cerraron su proyecto, debido a la cantidad de escrutinio mediático. En un mensaje en el foro, declararon “cada vez nos sentimos más perjudicados por la imagen que dan los medios de comunicación… ¿Por qué intentan manchar nuestra reputación de esta manera?”.

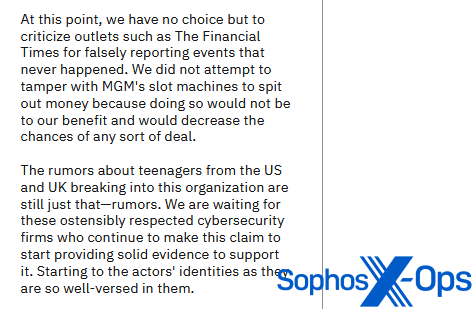

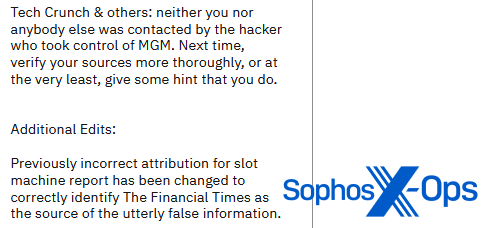

Los grupos de ransomware, por otra parte, tienden a ser más agresivos en sus refutaciones. ALPHV/BlackCat, por ejemplo, publicó un artículo en su sitio de filtraciones titulado “Statement on MGM Resorts International: Setting the record straight”, un post de 1.300 palabras en el que criticaba a varios medios por no comprobar las fuentes y difundir información incorrecta.

La declaración continúa atacando a un periodista individual y a un investigador, antes de concluir “no hemos hablado con ningún periodista… No lo hemos hecho y lo más probable es que no lo hagamos”. Resulta interesante, pues, que este sea un ejemplo de un grupo de ransomware que no se relaciona con los medios de comunicación, sino que intenta controlar la narrativa presentándose como la única voz dominante de la verdad. Con toda probabilidad, aquí también entran en juego algunas dinámicas de poder, pero indagar en la psicología de los actores del ransomware es algo para lo que no estamos cualificados ni interesados.

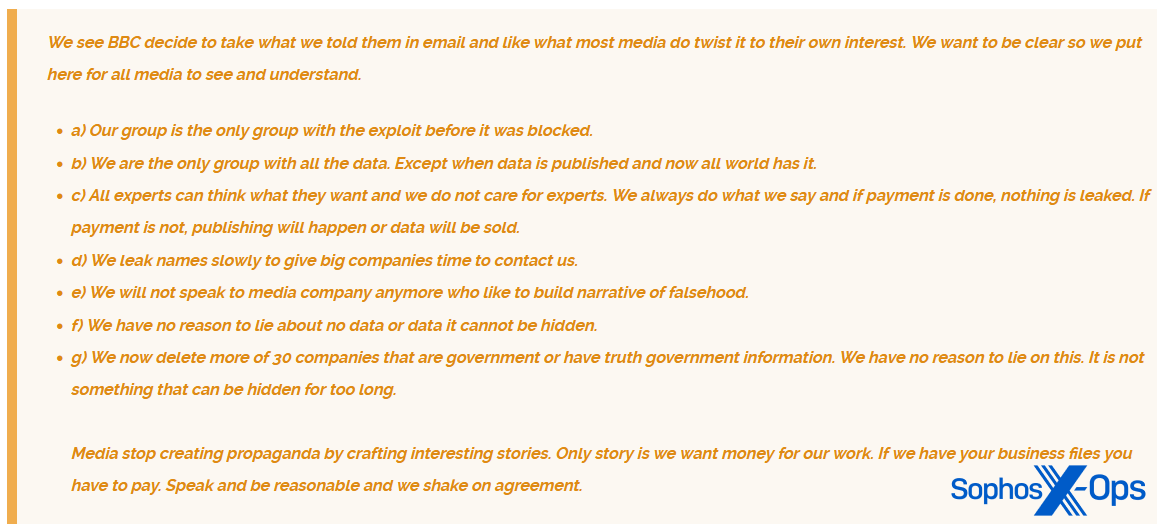

El grupo de ransomware Cl0p intentó hacer algo parecido durante una serie de ataques de gran repercusión a principios de este año, aprovechando una vulnerabilidad del sistema de transferencia de archivos MOVEit. En un post en su sitio de filtraciones, afirmó que “todos los medios de comunicación que hablan de esto están haciendo [sic] lo que siempre hacen. Aportar poca verdad en una gran mentira”. Más tarde, el grupo llamó específicamente a la BBC por “crear propaganda”, después de que Cl0p enviara un correo electrónico a la BBC con información. Al igual que en el ejemplo anterior de ALPHV/BlackCat, Cl0p intenta “poner las cosas en su sitio”, corrigiendo lo que considera inexactitudes en la cobertura de los medios de comunicación y presentándose como la única fuente autorizada de información. El mensaje para las víctimas, los investigadores y el público en general: no creas lo que leas en la prensa; solo nosotros tenemos la verdadera historia.

Una relación incómoda

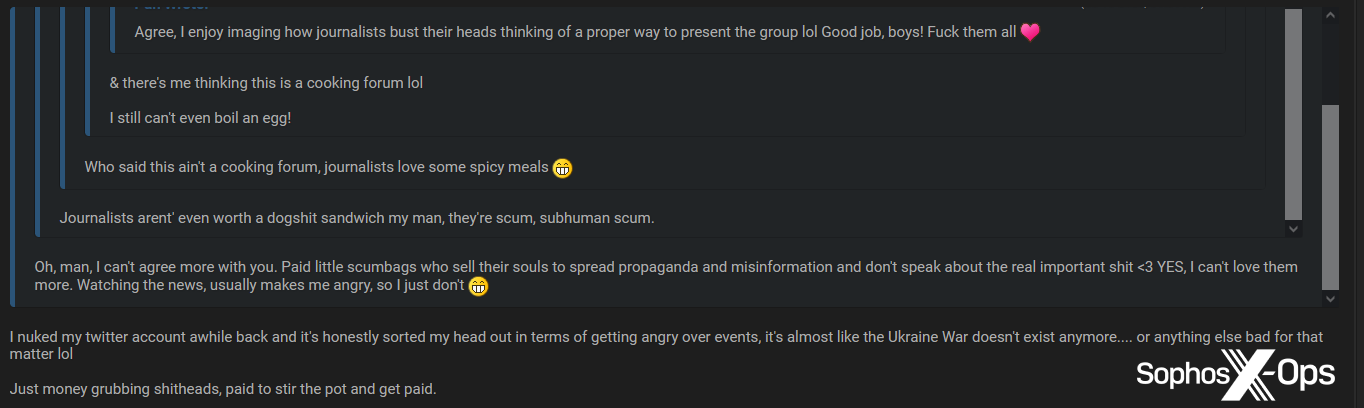

Cl0p no es el único que desconfía de los periodistas, es un sentimiento común en los foros de delincuentes. A muchos actores de amenazas, no solo a los grupos de ransomware, no les gusta la prensa y algunos delincuentes que no se dedican al ransomware se muestran escépticos ante la relación entre periodistas y bandas de ransomware:

Más raramente, los actores de la amenaza insultan o atacan a periodistas individuales, como en el ejemplo de ALPHV/BlackCat. Aunque, por lo que sabemos, no se ha llegado a amenazas directas, es probable que estas reacciones estén diseñadas para hacer que los periodistas en cuestión se sientan incómodos y, en algunos casos, para causar daños a su reputación, aunque no siempre con éxito.

El nombre y la marca de tarjetas Brian’s Club, por ejemplo, se basan en el periodista de seguridad Brian Krebs. El sitio utiliza la imagen de Krebs, su nombre y un juego de palabras con su apellido (“Krabs”, o cangrejos, por “Krebs”), tanto en su página de inicio como dentro del propio sitio.

Aunque esto no parece preocupar demasiado a Krebs (menciona que se sintió “sorprendido y encantado” al recibir una respuesta del administrador del Club de Brian tras preguntar si el sitio estaba en peligro; la respuesta del administrador empezaba así: “No. Soy el verdadero Brian Krebs 😊”), otros periodistas podrían no sentirse tan tranquilos en esta situación.

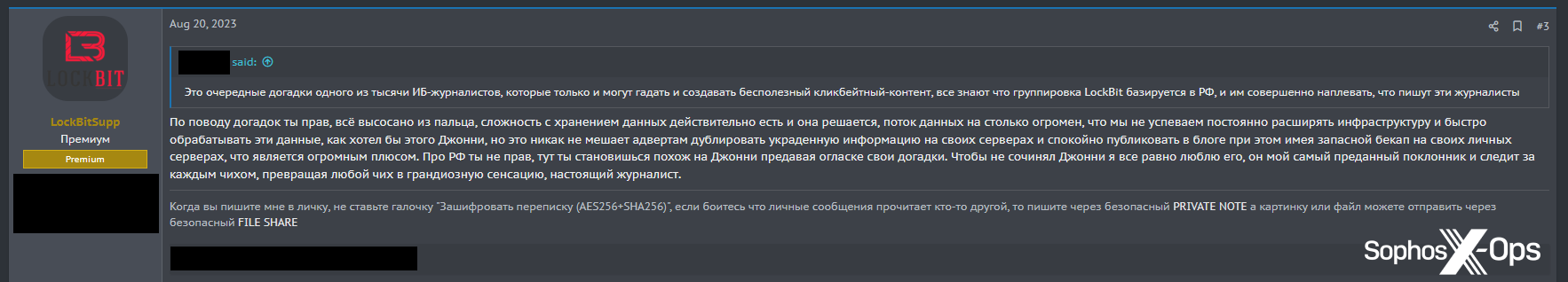

Por supuesto, los investigadores tampoco son inmunes a estas tácticas, y también suelen ser objeto de insultos y amenazas en los foros. La relación entre los actores de las amenazas y los investigadores es otra historia, y está fuera del alcance de este artículo, pero merece la pena señalar un ejemplo. Tras publicar la primera parte de una serie de tres partes sobre el funcionamiento interno de la banda LockBit, el investigador Jon DiMaggio se alarmó al descubrir que la foto de perfil de LockBit en un destacado foro criminal había sido cambiada por una foto suya.

Tras la publicación de la última parte de la serie, los actores de la amenaza discutieron el informe entre ellos. Uno se mostró desdeñoso (trans.: “Son solo las últimas suposiciones de uno de los miles de periodistas de seguridad de la información que solo saben hacer conjeturas y crear inútiles contenidos clickbait”), a lo que la cuenta de LockBit respondió: “tienes razón, todo es inventado…[pero] diga lo que diga Johnny, yo le sigo queriendo, es mi fan más devoto y sigue cada estornudo, convirtiendo cualquier estornudo en una gran sensación, un auténtico periodista”.

Así que incluso LockBit, una de las bandas de ransomware más destacadas, que ha dedicado mucho tiempo y esfuerzo a cultivar su imagen, profesionalizarse y conceder entrevistas a los medios de comunicación, se muestra escéptica ante los periodistas y sus motivaciones.

Conclusión

El hecho de que algunos grupos de ransomware soliciten con entusiasmo la cobertura de los medios de comunicación y se comuniquen con los periodistas, a pesar de ser desconfiados y críticos con la prensa en general, es una contradicción que resultará familiar a muchos personajes públicos. Del mismo modo, muchos periodistas reconocerán la sensación de tener reparos sobre las actividades, la ética y las motivaciones de muchas figuras públicas, sabiendo al mismo tiempo que informar sobre esas figuras es de interés público.

Y, les guste o no, algunos actores del ransomware van camino de convertirse en figuras públicas. En consecuencia, dedican cada vez más tiempo a “gestionar los medios de comunicación”. Están al tanto de la cobertura sobre ellos mismos, y corrigen públicamente las inexactitudes y omisiones. Fomentan las preguntas y conceden entrevistas. Son conscientes de que cultivar las relaciones con los medios de comunicación es útil para lograr sus propios objetivos y perfeccionar su imagen pública.

Esto es, en cierto modo, exclusivo de las bandas de ransomware. A diferencia de prácticamente todos los demás tipos de amenaza que se basan en pasar desapercibidos durante el mayor tiempo posible, e idealmente de forma indefinida, una campaña de ransomware debe finalmente darse a conocer a la víctima, para exigir un rescate. Los sitios de filtración deben estar disponibles públicamente, para que los delincuentes puedan presionar a las víctimas y publicar los datos robados. Estos factores, y el crecimiento explosivo de la amenaza del ransomware, han llevado a una situación en la que los actores de las amenazas, lejos de rehuir el resplandor cada vez más brillante del foco mediático, reconocen el potencial de reflejarlo y redirigirlo para sus propios fines. Pueden aprovechar las oportunidades para presionar directa e indirectamente a las víctimas, atraer a posibles reclutas, aumentar su propia notoriedad, gestionar su imagen pública y dar forma a la narrativa de los ataques.

De momento, estos avances son incipientes. Aunque es cierto que algunos actores del ransomware se esfuerzan por imitar las eficientes “máquinas de relaciones públicas” de las empresas legítimas, sus intentos suelen ser burdos y aficionados. A veces parecen más una ocurrencia tardía que otra cosa.

Sin embargo, hay indicios de que esto está cambiando. Es posible que crezcan y evolucionen iniciativas como canales dedicados de relaciones públicas en Telegram, preguntas frecuentes para periodistas e intentos de reclutar periodistas/escritores. Y como ocurre con muchos aspectos del ransomware y del panorama de las amenazas en general, la mercantilización y la profesionalización van en aumento. Puede que falte mucho, pero no es inviable que en el futuro los grupos de ransomware tengan equipos de relaciones públicas dedicados a tiempo completo: redactores, portavoces, incluso asesores de imagen. Esto puede proporcionar algunas ventajas a los autores del ransomware inflando egos o reforzando los esfuerzos de captación, pero se reducirá predominantemente a aumentar la ya significativa presión sobre las víctimas, y a reducir cualquier presión sobre ellos mismos por parte de las fuerzas de seguridad o la comunidad criminal.

Mientras tanto, es probable que los grupos de ransomware sigan intentando controlar las narrativas en torno a ataques individuales, como hemos visto recientemente con Cl0p y ALPHV/BlackCat. Seguiremos de cerca los acontecimientos en este espacio.

Agradecimientos

Sophos X-Ops agradece a Colin Cowie, del equipo de Detección y Respuesta Gestionadas (MDR) de Sophos, su contribución a este artículo.

Dejar un comentario