Históricamente, a los actores de amenazas no les gustaba relacionarse con los periodistas. Puede que siguieran la cobertura de la prensa sobre ellos mismos, por supuesto, pero rara vez buscaban esa atención; permanecer bajo el radar solía ser mucho más importante para ellos. La idea de que los atacantes publicaran regularmente comunicados de prensa y declaraciones, y mucho menos que concedieran entrevistas detalladas y discutieran con los periodistas, era absurda (aunque a veces estuvieran muy dispuestos a discutir públicamente entre ellos).

Y entonces llegaron las bandas de ransomware.

El ransomware ha cambiado muchas facetas del panorama de las amenazas, pero un acontecimiento reciente clave es su creciente mercantilización y profesionalización. Hay ransomware como servicio; logotipos y marcas (e incluso pagar a acólitos para que se hagan tatuajes) y gráficos elegantes en sitios de filtraciones; funciones definidas de RR. HH. y jurídicas; y programas de recompensas por fallos. Todo esto, junto con los astronómicos beneficios de los delincuentes, va acompañado de una gran atención de los medios de comunicación y de una variedad de actores de amenazas cada vez más mediáticos.

Lejos de rehuir a la prensa, como hacían muchos actores de amenazas en el pasado, algunas bandas de ransomware se han apresurado a aprovechar las oportunidades que les brinda. Ahora, los actores de amenazas escriben preguntas frecuentes para los periodistas que visitan sus sitios de filtraciones; animan a los reporteros a ponerse en contacto; conceden entrevistas en profundidad y reclutan escritores. La participación de los medios de comunicación proporciona a las bandas de ransomware ventajas tácticas y estratégicas; les permite presionar a sus víctimas, al tiempo que les permite dar forma a la narrativa, inflar su propia notoriedad y egos, y “mitificarse” aún más.

Por supuesto, no siempre es una relación armoniosa. Recientemente, hemos visto varios ejemplos de actores de ransomware que cuestionan la cobertura de los ataques por parte de los periodistas e intentan corregir la información, a veces insultando a determinados reporteros. Aunque esto tiene implicaciones para el panorama más amplio de las amenazas, también tiene ramificaciones para los objetivos individuales. Además de hacer frente a las repercusiones en el negocio, las peticiones de rescate y las consecuencias para la reputación, ahora las organizaciones se ven obligadas a ver cómo las bandas de ransomware se enfrentan a los medios de comunicación en el dominio público, y cada incidente alimenta una mayor cobertura y añade más presión.

Sophos X-Ops llevó a cabo una investigación de varios sitios de filtración de ransomware y foros delictivos clandestinos para analizar cómo las bandas de ransomware intentan aprovechar los medios de comunicación y controlar la narrativa, pirateando así no solo sistemas y redes, sino también la publicidad que los acompaña.

Un breve resumen de nuestras conclusiones:

- Las bandas de ransomware son conscientes de que sus actividades se consideran de interés periodístico y aprovechan la atención de los medios tanto para reforzar su propia “credibilidad” como para ejercer más presión sobre las víctimas.

- Los actores de las amenazas invitan y facilitan la comunicación con los periodistas mediante preguntas frecuentes, canales privados dedicados a las relaciones públicas y avisos en sus sitios de filtraciones.

- Algunas bandas de ransomware han concedido entrevistas a periodistas, en las que ofrecen una perspectiva en gran medida positiva de sus actividades, potencialmente como herramienta de captación de personal.

- Sin embargo, otras se han mostrado más hostiles ante lo que consideran una cobertura inexacta y han insultado tanto a publicaciones como a periodistas individuales.

- Algunos actores de amenazas están profesionalizando cada vez más su enfoque de la gestión de la prensa y de la reputación: publican los llamados “comunicados de prensa”, crean gráficos y marcas elegantes, y tratan de reclutar a escritores y oradores ingleses en foros delictivos.

Nuestro objetivo al publicar este artículo es explorar cómo y hasta qué punto las bandas de ransomware están aumentando sus esfuerzos en este ámbito, y sugerir iniciativas que la comunidad de seguridad y los medios de comunicación pueden tomar para anular esos esfuerzos y negar a las bandas de ransomware el oxígeno que buscan en la publicidad:

- Abstenerse de relacionarse con los actores de la amenaza a menos que sea de interés público o proporcione información procesable e inteligencia para los defensores.

- Proporcionar información solo para ayudar a los defensores y evita glorificar a los actores de las amenazas.

- Apoyar a los periodistas e investigadores atacados.

- Evita nombrar o dar crédito a los actores de la amenaza a menos que sea puramente factual y de interés público.

Aprovechar los medios de comunicación

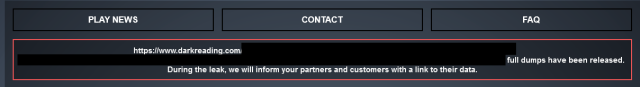

Las bandas de ransomware son muy conscientes de que la prensa considera que sus actividades tienen interés periodístico, y a veces enlazan con la cobertura que se hace de ellas en sus sitios de filtraciones. Esto refuerza sus “credenciales” como amenaza genuina en beneficio de los visitantes (incluidos los periodistas y las nuevas víctimas) y, en algunos casos, es probable que también sea un viaje de ego.

Pero algunas bandas de ransomware no se contentan con publicar la cobertura existente, sino que también solicitan activamente la colaboración de los periodistas.

Colaboración

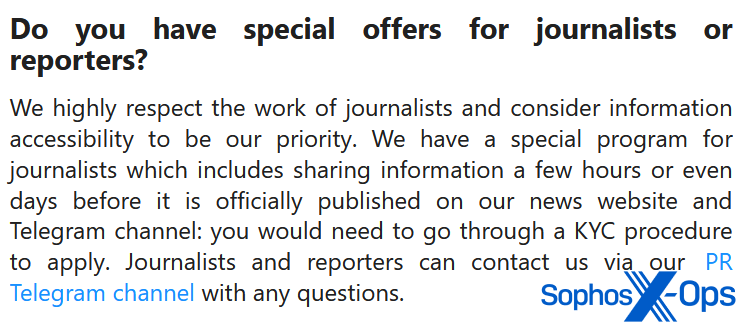

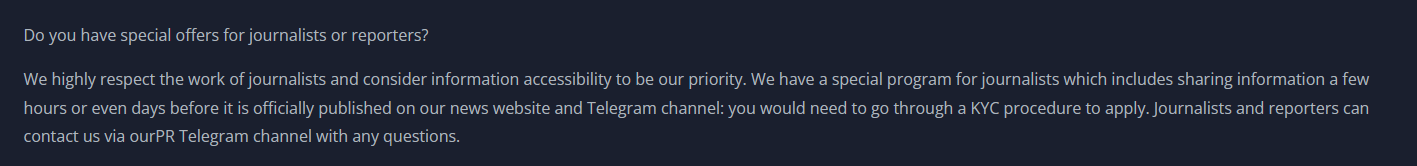

El grupo RansomHouse, por ejemplo, tiene un mensaje en su sitio de filtraciones dirigido específicamente a periodistas, en el que ofrece compartir información en un “canal de relaciones públicas de Telegram” antes de que se publique oficialmente. No es el único; supuestamente, el grupo de ransomware LockBit se comunica con los periodistas mediante Tox, un servicio de mensajería cifrada (muchas bandas de ransomware indican su ID de Tox en sus sitios de filtraciones).

El sitio de filtraciones de 8Base tiene un mensaje idéntico (como han señalado otros investigadores, 8Base y RansomHouse comparten otras similitudes, como sus condiciones de servicio y notas de rescate).

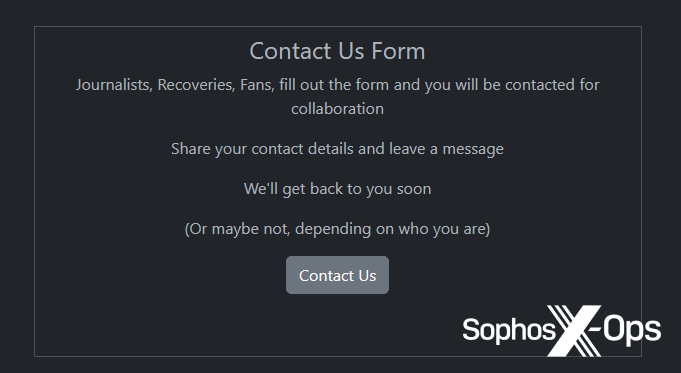

El formulario de contacto de Rhysida en su sitio de filtraciones se dirige a varios grupos de personas. Curiosamente, los periodistas aparecen en primer lugar en esta lista, antes que los “Recuperadores” (presumiblemente refiriéndose a las víctimas o a las personas que trabajan en su nombre).

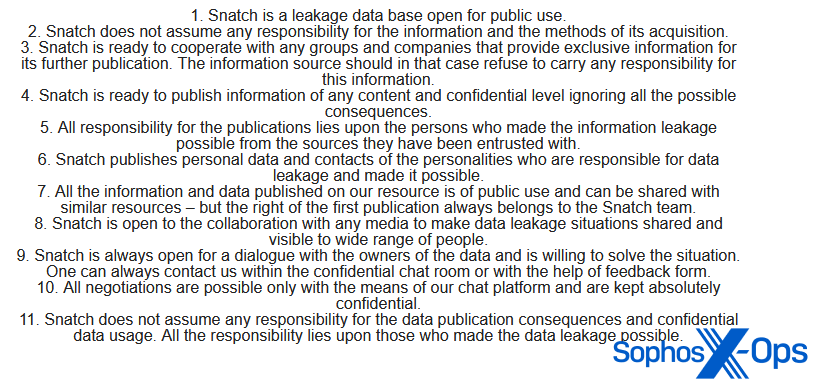

En el sitio de filtraciones de Snatch, el actor de la amenaza mantiene un “Aviso público”. Cabe destacar el número ocho de esta lista: “Snatch está abierto a la [sic] colaboración con cualquier medio de comunicación para hacer que las situaciones de fuga de datos sean compartidas [sic] y visibles para una amplia [sic] gama de personas”. Y, como en el caso de Rhysida, los periodistas están antes que las negociaciones con las víctimas en la lista.

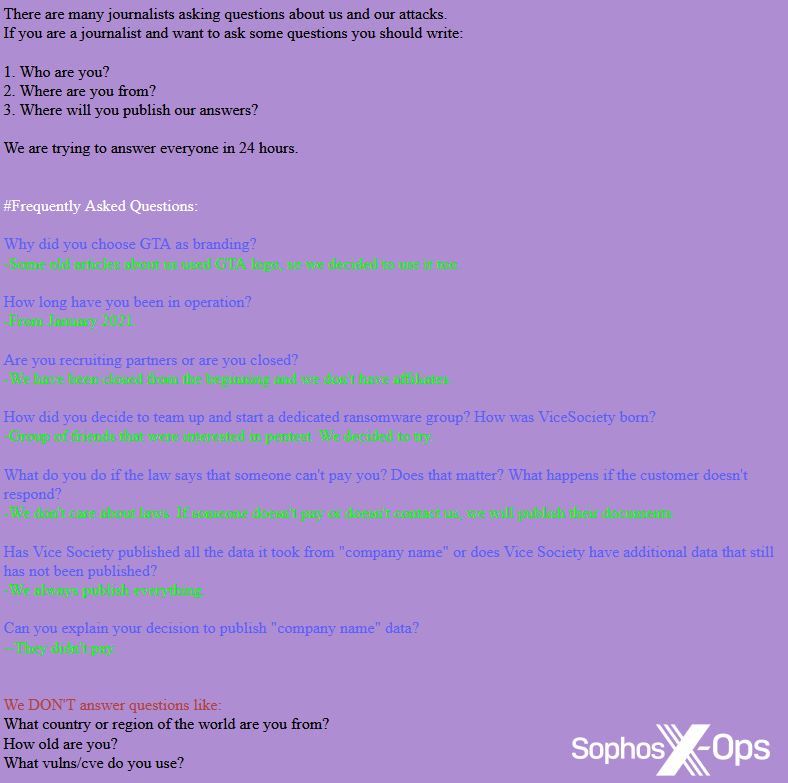

En el sitio de filtraciones de Vice Society, el actor de la amenaza señala: “Hay muchos periodistas haciendo preguntas sobre nosotros y nuestros ataques”. El mensaje incluye una sección completa de preguntas frecuentes para los periodistas, en la que se les pide que faciliten su nombre y medio de comunicación, así como detalles sobre las preguntas que el grupo no responderá. Para ayudar a los reporteros con plazos de entrega urgentes, el actor de la amenaza también afirma que intentan responder a las consultas en un plazo de 24 horas, un ejemplo de las prácticas recomendadas de las relaciones públicas profesionales, lo que demuestra lo importante que es esto para el actor de la amenaza.

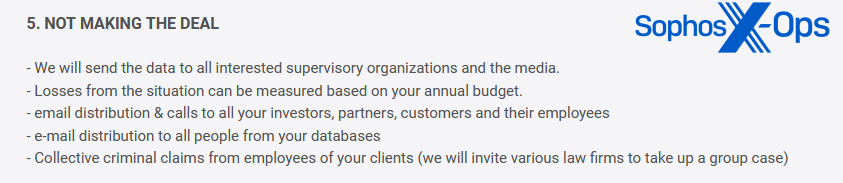

Como se ha señalado antes, es probable que gran parte de esto se haga para presumir y reforzar la credibilidad y notoriedad de los delincuentes (lo que, a su vez, puede aumentar indirectamente la presión sobre las víctimas). Pero algunos grupos son más explícitos; Dunghill Leak, por ejemplo, advierte a las víctimas de que, si no pagan, tomarán varias medidas, entre ellas enviar los datos a los medios de comunicación.

Aunque no entra en el ámbito de este artículo, también merece la pena destacar la última línea: Dunghill amenaza con “invitar a varios bufetes de abogados a emprender una demanda colectiva”. Las demandas colectivas por ransomware no son algo nuevo y puede que sean cada vez más frecuentes.

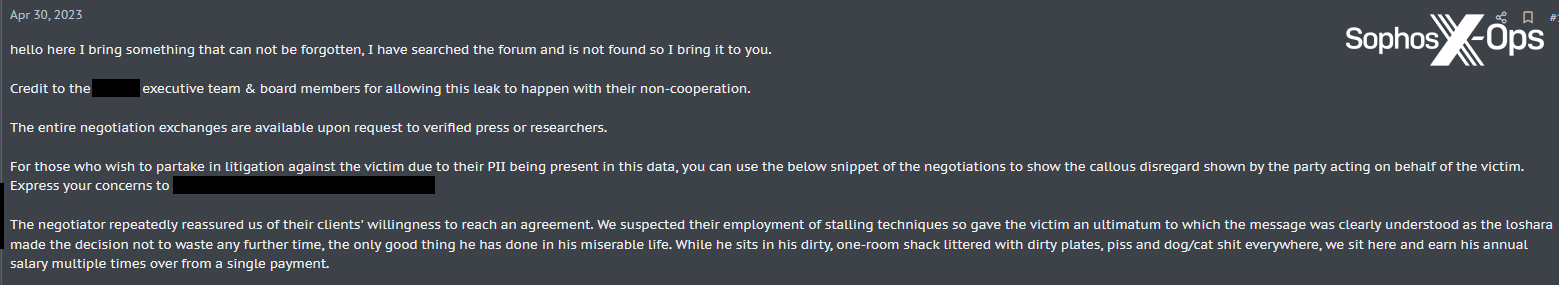

En una línea similar, observamos a un usuario que publicaba en un destacado foro criminal sobre una empresa que había sido víctima de una violación de datos. El usuario afirmaba que las negociaciones habían fracasado, y se ofrecía a facilitar “la totalidad de los intercambios de la negociación” a “la prensa o los investigadores verificados” – y también señalaba que “para aquellos que deseen participar en el litigio… pueden utilizar el fragmento de las negociaciones que figura a continuación”. Esta es una de las formas en que los actores del ransomware están cambiando sus estrategias, utilizando el armamento múltiple (publicidad, demandas, obligaciones normativas) para ejercer más presión sobre las víctimas. Por ejemplo, ALPHV/BlackCat denunció recientemente a una víctima ante la Comisión del Mercado de Valores (SEC) por no revelar una violación, algo que algunos comentaristas creen que puede ser cada vez más habitual.

Otras bandas de ransomware son muy conscientes de que pueden ejercer una presión adicional sobre las víctimas avivando el fantasma del interés mediático. Nuestro equipo de Detección y Respuesta Gestionadas (MDR) observó recientemente notas de rescate que contenían esta amenaza, tanto de Inc (“los datos confidenciales… pueden difundirse a la gente y a los medios de comunicación”) como de Royal (“cualquiera en Internet, desde delincuentes de la darknet… periodistas… e incluso tus empleados podrán ver tu documentación interna”).

No todas las notas de rescate mencionan a los medios de comunicación, por supuesto, y muchas bandas de ransomware mantienen sitios de filtración minimalistas y escuetos que se limitan a enumerar a sus víctimas, sin llamamientos directos a los periodistas. Pero otras se dirigen directamente a los medios de comunicación, en forma de entrevistas.

Entrevistas

Varios actores del ransomware han concedido entrevistas en profundidad a periodistas e investigadores. En 2021, los operadores de LockBit concedieron una entrevista a Russian OSINT, un canal de YouTube y Telegram. Ese mismo año, un afiliado anónimo de REvil habló con Lenta.ru, una revista online en ruso. En 2022, Mikhail Matveev (alias Wazawaka, alias Babuk, alias Orange), actor de ransomware y fundador del foro de ransomware RAMP, habló en detalle con The Record, e incluso proporcionó una foto suya. Y unas semanas más tarde, un miembro fundador de LockBit habló con vx-underground (en la que admitió que posee tres restaurantes en China y dos en Nueva York.

En la mayoría de estas entrevistas, los actores de la amenaza parecen disfrutar de la oportunidad de dar su visión de la “escena” del ransomware, hablar de las fortunas ilícitas que han amasado y proporcionar “liderazgo de pensamiento” sobre el panorama de las amenazas y la industria de la seguridad. Solo uno, el afiliado de Revil, ofrece una descripción mayoritariamente negativa de la vida delictiva (“…tienes miedo todo el tiempo. Te despiertas con miedo, te acuestas con miedo, te escondes detrás de una máscara y una capucha en una tienda, incluso te escondes de tu mujer o tu novia”).

Así que, además de las motivaciones que ya hemos comentado (notoriedad, egoísmo, credibilidad, aumento indirecto de la presión sobre las víctimas), otra posible razón para comprometerse con los medios de comunicación es el reclutamiento. Al describir la actividad del ransomware como un negocio glamuroso y rico (“el líder en monetización”, como dice Matveev), los actores de la amenaza podrían estar intentando atraer a más miembros y afiliados.

Comunicados de prensa y declaraciones

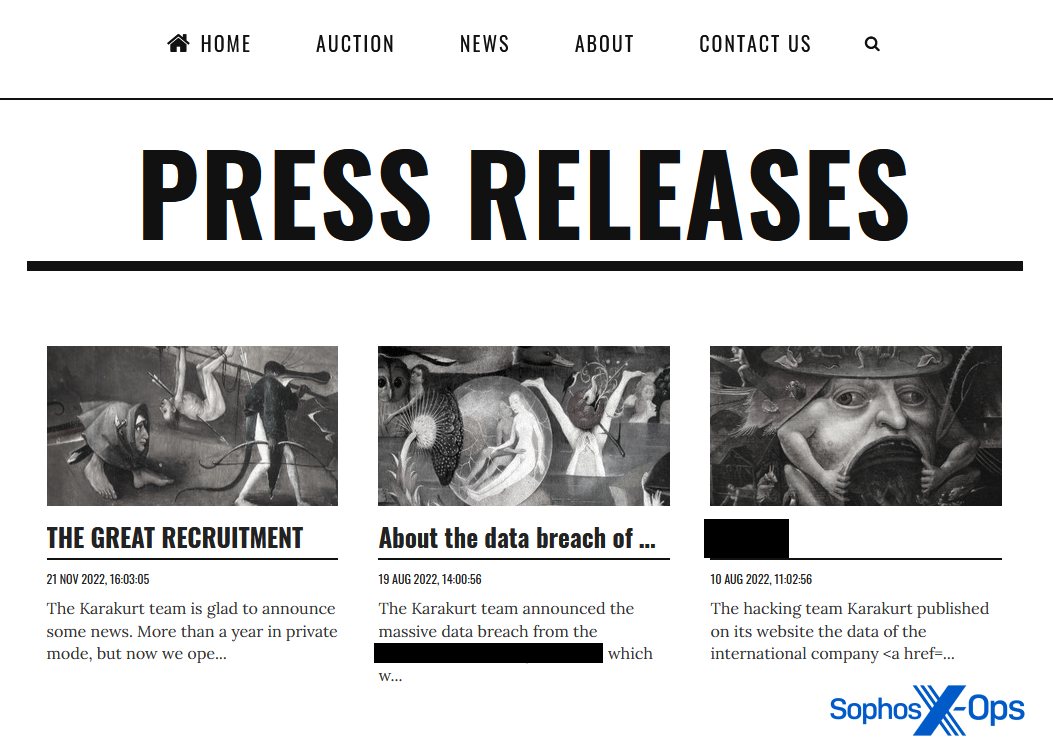

Un puñado de grupos de ransomware emiten lo que llaman “comunicados de prensa”, y el hecho de que utilicen este término es revelador en sí mismo. Karakurt, por ejemplo, mantiene una página separada para sus comunicados de prensa. De los tres publicados actualmente, uno es un anuncio público de que el grupo está reclutando nuevos miembros, y los otros son sobre ataques específicos. En estos dos últimos casos, según Karakurt, las negociaciones fracasaron, y los llamados “comunicados de prensa” son en realidad ataques apenas velados a ambas organizaciones en un intento de presionarlas para que paguen o causar daños a su reputación.

Ambos artículos, aunque contienen algún error o una redacción peculiar, están escritos en un inglés extraordinariamente fluido. Uno, imitando el estilo de los comunicados de prensa auténticos, contiene incluso una cita directa del “equipo de Karakurt”.

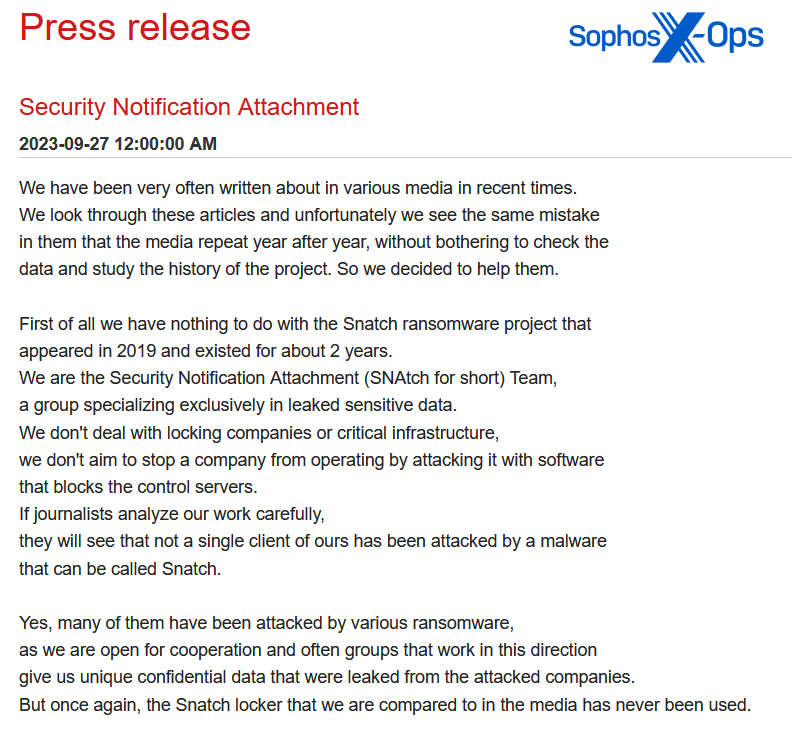

En cambio, un ejemplo de comunicado de prensa del grupo Snatch es mucho menos fluido, y no se centra en una víctima concreta. En su lugar, está dirigido a corregir errores de los periodistas (algo de lo que hablaremos con más detalle en breve).

Este comunicado termina con la siguiente frase “Siempre estamos abiertos a la cooperación y la comunicación, y si tienes alguna pregunta estamos dispuestos a responderla aquí, en nuestro canal tg [Telegram]”.

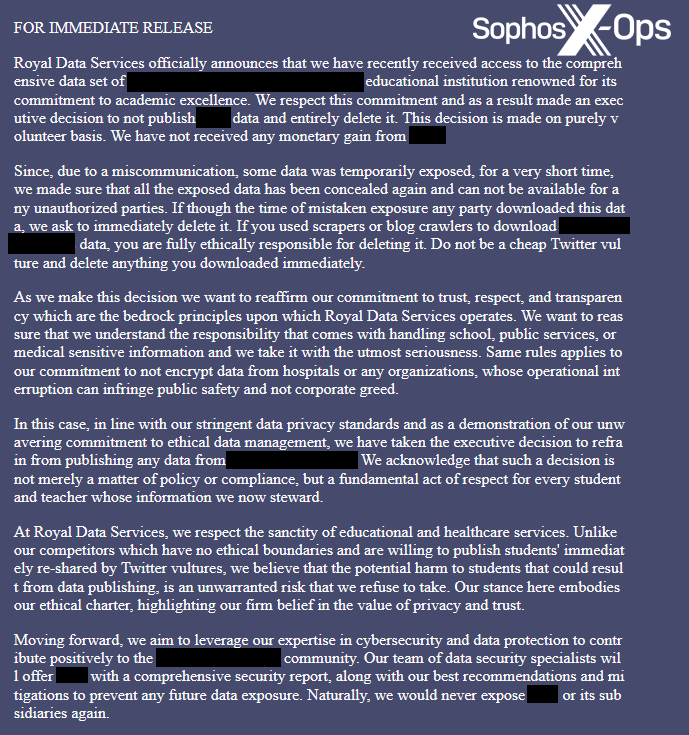

Otro ejemplo, este de Royal (sin título formal de comunicado de prensa, pero con el encabezamiento “PARA DIFUSIÓN INMEDIATA”), anuncia que el grupo no publicará los datos de una víctima concreta (una escuela), sino que los borrará “de acuerdo con nuestras estrictas normas de privacidad de datos y como demostración de nuestro compromiso inquebrantable con la gestión ética de los datos”. En este caso, el actor de la amenaza invita a comparar su propia acción proactiva para “protegerse” contra la filtración (de la que es responsable) con la mala gestión de los incidentes de ransomware y los datos confidenciales por parte de algunas organizaciones, con lo que pretende presentarse como más responsable y profesional que algunas de sus víctimas.

Lo que llama especialmente la atención aquí es el lenguaje; gran parte del estilo y el tono de este anuncio serán reconocibles para cualquiera que haya tratado con comunicados de prensa y declaraciones públicas. Por ejemplo “los principios fundamentales sobre los que opera Royal Data Services”; “En Royal Data Services, respetamos la inviolabilidad de los servicios educativos y sanitarios”; “De cara al futuro, nuestro objetivo es…”.

También vale la pena señalar que Royal parece estar intentando renombrarse como servicio de seguridad: “Nuestro equipo de especialistas en seguridad de datos ofrecerá… un informe completo de seguridad, junto con nuestras mejores recomendaciones y mitigaciones…”. Esto se repite en otros muchos grupos de ransomware, que, en intentos totalmente poco convincentes de presentarse como fuerzas del bien, se han referido a sí mismos como un “servicio de pruebas de penetración” (Cl0p); “pentesters honestos y sencillos” (8Base); o como la realización de “un estudio de ciberseguridad” (ALPHV/BlackCat).

El cambio de marca es otra táctica de relaciones públicas tomada prestada de la industria legítima, y no es descabellado especular que los grupos de ransomware puedan intensificar esta táctica en el futuro, quizás como herramienta de captación, o para intentar aliviar la cobertura negativa de los medios de comunicación y la atención de las fuerzas de seguridad.

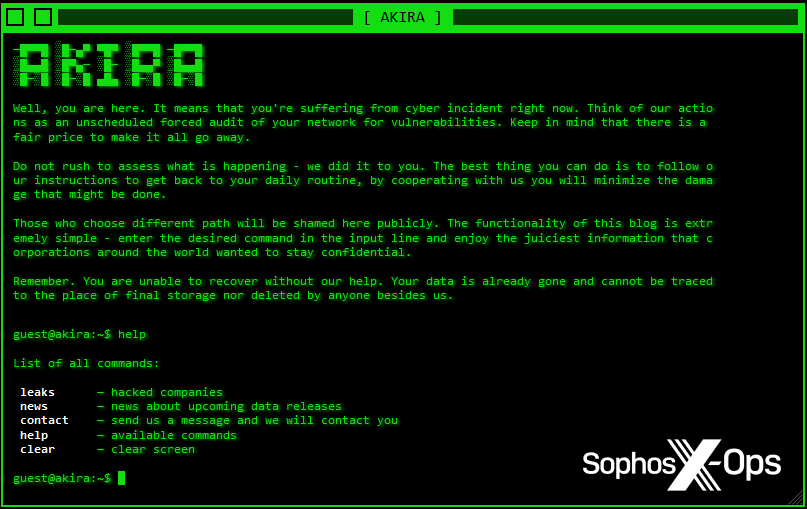

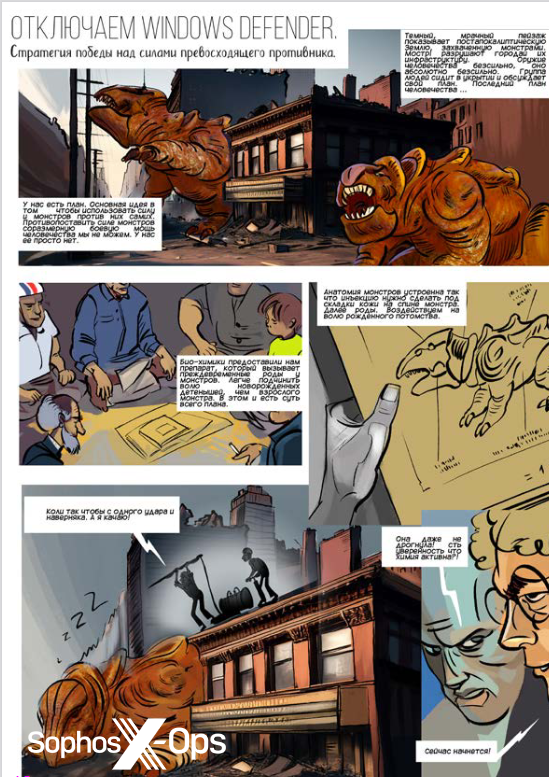

Marca

La marca es muy importante para las bandas de ransomware que buscan cobertura en la prensa. Los nombres pegadizos y los gráficos elegantes ayudan a atraer la atención de periodistas y lectores, sobre todo cuando se trata de sitios de filtraciones, ya que son las presencias públicas de estos actores de amenazas, y serán visitados con frecuencia por periodistas, investigadores y víctimas. Piensa en Akira, con su estética retro y su terminal interactivo, o en Donut Leaks, que tiene un gráfico de portada con letreros de neón parpadeantes.

El grupo de ransomware LostTrust (un posible cambio de marca de MetaEncryptor) es tan consciente de que su sitio de filtraciones es su punto de contacto con el resto del mundo, que optó por un dibujo de una conferencia de prensa en su página de inicio.

En la otra cara de la moneda, un grupo de ransomware, o bien harto de esta tendencia, o bien en una actitud performativamente meta, decidió prescindir por completo de un nombre y una marca.

Las marcas sofisticadas no son exclusivas de las bandas de ransomware, por supuesto, y hablan de un punto más amplio sobre la creciente profesionalización en muchas categorías de actores de amenazas, como señalamos en nuestro Informe Anual sobre Amenazas 2023. Los anuncios modernos de productos de malware, por ejemplo, se caracterizan a menudo por unos gráficos atractivos y un diseño de alta calidad.

Un destacado foro criminal, que anteriormente organizaba “concursos de investigación” regulares y bien establecidos, tiene incluso su propia revista electrónica, que incluye arte, tutoriales y entrevistas con actores de amenazas. Un ejemplo, quizás, de que los ciberdelincuentes no solo colaboran con los medios de comunicación, sino que crean los suyos propios.

Reclutamiento

Cuando un investigador ucraniano filtró miles de mensajes del interior de la banda de ransomware Conti en marzo de 2022, muchos se sorprendieron del grado de organización del grupo. Tenía una jerarquía y una estructura bien definidas, muy parecidas a las de una empresa legítima: jefes, administradores de sistemas, desarrolladores, reclutadores, RRHH y Legal. Pagaba los salarios con regularidad y fijaba las horas de trabajo y las vacaciones. Incluso tenía locales físicos. Pero lo que resulta especialmente interesante en el contexto de este artículo es que Conti tenía al menos una persona (y posiblemente hasta tres) dedicada a negociar rescates y escribir “entradas de blog” para el sitio de filtraciones (un “blog” es un eufemismo para una lista de víctimas y sus datos publicados). Así que el tipo de cosas que hemos estado debatiendo (responder a los periodistas, escribir comunicados de prensa, etc.) no son necesariamente improvisadas por los ciberdelincuentes cuando no están ocupados atacando. Dentro de los grupos prominentes y bien establecidos, pueden llegar a convertirse en una función a tiempo completo, reflejando la situación de las empresas tecnológicas y de seguridad, con equipos dedicados a dar publicidad a la investigación y los resultados.

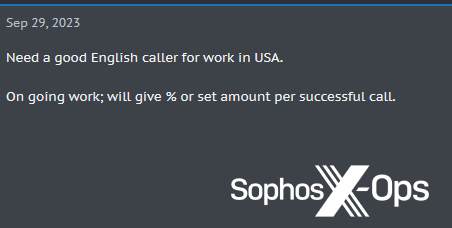

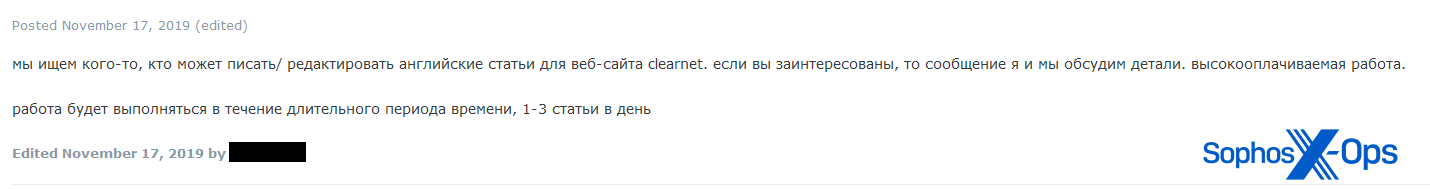

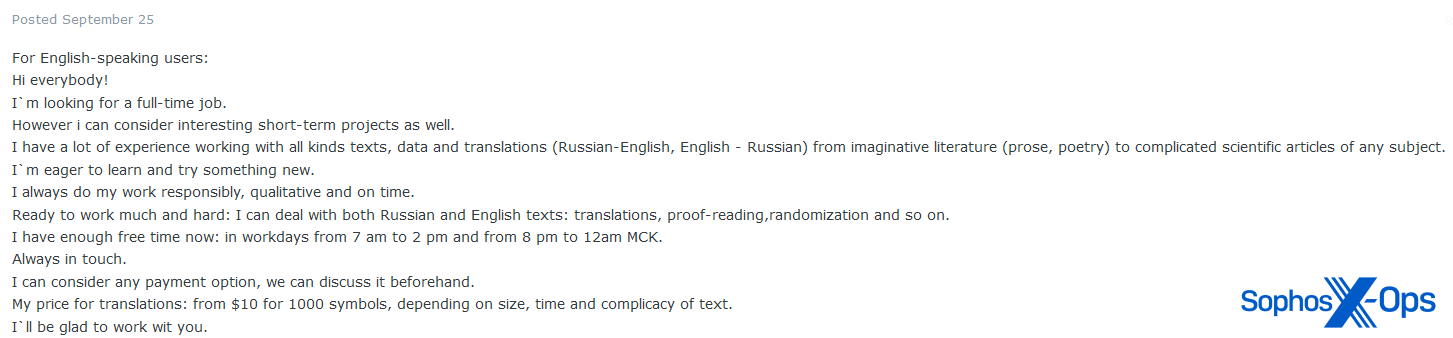

Aunque muchas actividades relacionadas con el ransomware no requieren un inglés fluido, este tipo de trabajo sí lo requiere, especialmente si los actores de la amenaza también van a escribir declaraciones públicas. Estos individuos tienen que ser reclutados de algún sitio, y en los foros de delincuentes son bastante comunes los anuncios de personas que hablen inglés y escriban (y, ocasionalmente, de personas que hablen otros idiomas). Muchos de estos anuncios no son necesariamente para grupos de ransomware, por supuesto, sino probablemente para campañas de ingeniería social/estafa/vishing.

En otros casos, el tipo de trabajo que se ofrece es menos claro, y requiere más escritores que locutores:

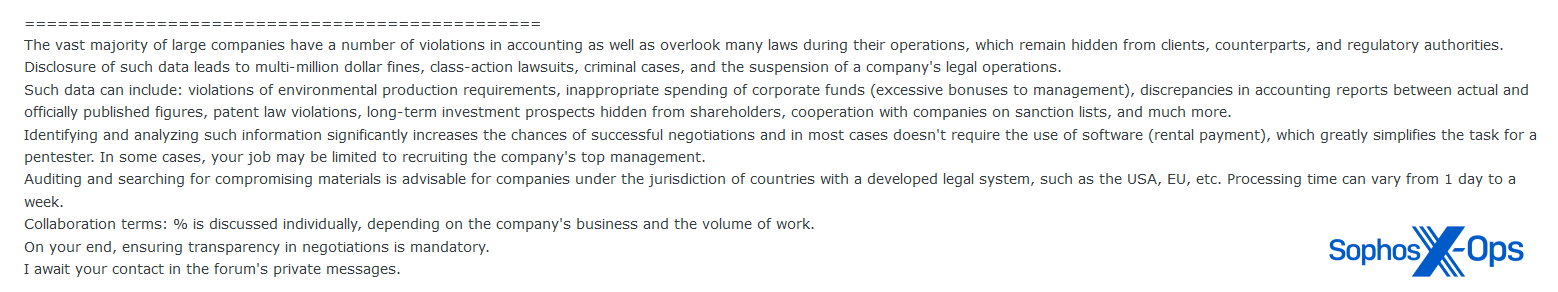

En un ejemplo especialmente curioso, aunque no relacionado con los medios de comunicación, un usuario creó un hilo titulado: “Análisis de vulnerabilidades financieras y legales para negociaciones”:

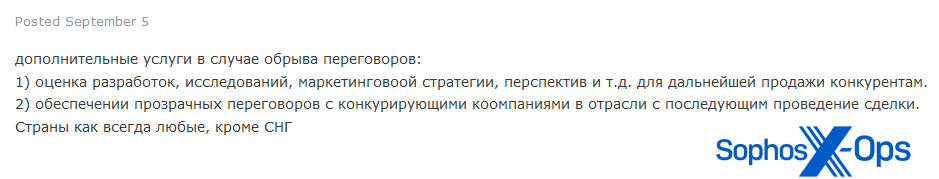

En el mismo hilo, el usuario añadió posteriormente más detalles, señalando que otras funciones incluirían (trans.) “subir bigdata al dominio Onion”, y que “en caso de ruptura de las negociaciones”, también se esperaría que los solicitantes realizaran “una evaluación de los desarrollos, la investigación, la estrategia de marketing, las perspectivas, etc. para su posterior venta a los competidores.”

Consideramos que es probable que se trate de un intento de reclutar a alguien que ayude a extorsionar a las empresas para que paguen un rescate, encontrando información comprometedora que los actores de la amenaza podrían utilizar para presionar durante las negociaciones. Nótese que la primera parte del anuncio afirma que “en la mayoría de los casos [esto] no requiere el uso de software”, lo que implica que no se trata de un grupo de ransomware “tradicional” que utiliza malware de cifrado.

Por último, también observamos varios casos de usuarios que anunciaban sus servicios como traductores, sobre todo de ruso a inglés y viceversa.

Aunque no encontramos ningún ejemplo específico de actores de amenazas que intentaran reclutar a personas con experiencia en marketing/RRPP, es algo a lo que vamos a estar atentos. Dada la creciente “celebrificación” de los grupos de ransomware (véase la maniobra del tatuaje de LockBit y otras similares) y las estrategias de cambio de marca comentadas anteriormente, puede que solo sea cuestión de tiempo que los delincuentes realicen esfuerzos más concertados para gestionar su imagen pública y hacer frente a la creciente atención mediática que reciben.

Dejar un comentario