El ransomware es una de las amenazas más importantes a las que se enfrentan las organizaciones hoy en día. Combatirlo no es tarea fácil, sobre todo teniendo en cuenta que los actores de las amenazas perfeccionan continuamente sus técnicas y enfoques. Los cambios recientes, por ejemplo, incluyen ajustes en los modelos de ransomware como servicio (RaaS); la adopción de nuevos lenguajes de programación; evoluciones en la selección de objetivos y el despliegue; y el lanzamiento de cada vez más ataques fuera del horario laboral y en los fines de semana para dificultar la detección y los esfuerzos de respuesta a incidentes.

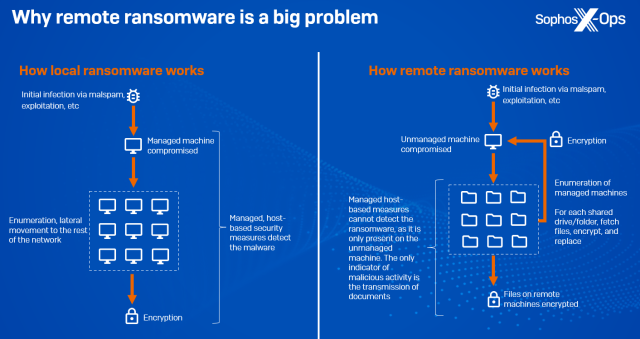

Uno de los avances más sustanciales es el aumento del ransomware remoto: aprovechar la arquitectura de dominios de una organización para cifrar datos en máquinas gestionadas unidas por dominios. Toda la actividad maliciosa (ingreso, ejecución de la carga útil y cifrado) se produce en una máquina no gestionada, eludiendo así las pilas de seguridad modernas y el único indicio de compromiso es la transmisión de documentos hacia y desde otras máquinas. Nuestra telemetría indica que se ha producido un aumento interanual del 62% en los ataques intencionados de cifrado remoto desde 2022. Y el Informe de Defensa Digital 2023 de Microsoft afirma que alrededor del 60% de los ataques de ransomware operados por humanos implican cifrado remoto, y que el 80% de todos los compromisos se originan en dispositivos no gestionados, lo que indica una falta de gestión activa de los activos. Entre las familias de ransomware que admiten el cifrado remoto se encuentran Akira, ALPHV/BlackCat, BlackMatter, LockBit y Royal, y es una técnica que existe desde hace tiempo: ya en 2013, CryptoLocker se dirigía a recursos compartidos de red.

Como era de esperar, el auge y continuo desarrollo del ransomware ha dado lugar a una gran cantidad de investigaciones destinadas a detectarlo y prevenirlo, y tanto académicos como investigadores de seguridad y proveedores proponen diversas soluciones. El ransomware, como forma de malware, presenta retos prácticos e intelectuales únicos, y el abanico de soluciones así lo refleja. Muchas de estas soluciones se centran en uno o varios de los rasgos distintivos del comportamiento del ransomware: enumerar sistemas de archivos, acceder a archivos y cifrarlos, y generar notas de rescate. Otras son más genéricas y aplican técnicas antimalware comunes al ransomware.

En esta, la segunda entrega de nuestra nueva serie de liderazgo en pensamiento técnico (la primera, sobre escaneado de memoria, está disponible aquí), ofreceremos una breve visión general de algunas de estas técnicas y de sus ventajas y desventajas, antes de analizar en profundidad nuestra propia aportación al campo: CryptoGuard.

Antes de empezar, hay que tener en cuenta una cosa: un ataque de ransomware tiene múltiples fases, y la mayoría de ellas se producirán antes de que entren en juego las soluciones que comentamos en este artículo. Una empresa bien defendida tendrá múltiples capas de protección que deberían detener los ataques en varios puntos, lo que significa que en muchos casos no deberían ser necesarias soluciones antiransomware específicas. Pero cuando todo lo demás falla, y un adversario llega a la fase de cifrado, necesitamos una tecnología que evite daños irreparables. Otras fases de un ataque (infección inicial, persistencia, movimiento lateral, etc.) son reversibles, pero el cifrado no lo es.

Métodos antiransomware

Soluciones estáticas

Las técnicas estáticas (es decir, las que se pueden llevar a cabo de forma pasiva, sin requerir la ejecución del malware) para la detección de ransomware no son muy diferentes de las que se utilizan para detectar cualquier otro tipo de malware. Las soluciones en este sentido incluyen la comparación de firmas, la comparación de cadenas, la comparación de operaciones de archivos, el examen de rasgos de comportamiento, las técnicas de aprendizaje profundo y el examen de las cabeceras PE.

Aunque los métodos estáticos tienen la ventaja de ser relativamente rápidos y de bajo coste, los atacantes decididos también pueden eludirlos modificando el código hasta romper las detecciones de firmas. También son menos eficaces contra nuevas variantes, empaquetadores, ofuscadores y amenazas en memoria, así como contra el ransomware remoto.

Soluciones dinámicas

Las soluciones dinámicas, en cambio, suelen ser más caras computacionalmente, pero ofrecen mayor cobertura. Las soluciones dinámicas anti-ransomware en este sentido incluyen lo siguiente:

Interacciones del sistema de archivos

Algunas soluciones de seguridad vigilarán los cambios en las extensiones de los archivos, las operaciones de lectura/escritura y renombramiento de alta frecuencia, o los archivos nuevos que tengan extensiones asociadas a variantes de ransomware. Por otra parte, algunas soluciones aprovechan otras interacciones; el proyecto de código abierto Raccine, por ejemplo, se basa en la premisa de que muchas variantes de ransomware eliminan las instantáneas mediante vssadmin. Raccine funciona interceptando las peticiones a vssadmin y matando al proceso responsable.

Dado que el ransomware tiene como objetivo los archivos, parece lógico que numerosos enfoques se centren en las interacciones con el sistema de archivos. Sin embargo, muchos de ellos dependen del análisis dentro de un entorno aislado; se basan en patrones anómalos que los actores de la amenaza pueden intentar evitar generar; o pueden consumir muchos recursos debido a la cantidad de supervisión que implican (aunque es posible adaptar dinámicamente el grado de supervisión) Algunas técnicas basadas en el sistema de archivos también pueden no ser eficaces cuando se trata de ransomware remoto.

Blindaje de carpetas

Aunque soluciones como el Acceso Controlado a Carpetas (CAF) de Windows Defender limitan el acceso a carpetas a aplicaciones concretas, este enfoque está orientado principalmente a usuarios individuales. CAF ayuda a proteger contra el ransomware restringiendo el acceso no autorizado a las carpetas designadas, permitiendo solo a las aplicaciones de confianza modificar los archivos que contienen. Sin embargo, para las redes empresariales, este método puede ser menos práctico debido a la necesidad constante de una gestión meticulosa de las carpetas y las aplicaciones. Además, no aborda el riesgo de que los ataques se hagan con el control de las aplicaciones de confianza, una táctica frecuente en los ataques de ransomware.

Llamadas a la API

Algunas soluciones de seguridad evalúan las llamadas a la API invocadas por un proceso, ya sea marcando las llamadas sospechosas y poco frecuentes o determinando secuencias de llamadas potencialmente maliciosas.

La mayoría de los ransomware emplean llamadas a la API, aunque algunas variantes utilizan medidas evasivas para disfrazarlas (sobre todo en el caso de llamadas a la API que se sabe que son sospechosas, como CreateRemoteThread o VirtualAllocEx, utilizadas habitualmente en la inyección de procesos; o llamadas a la API relacionadas con el cifrado). Supervisar las llamadas a la API a nivel del núcleo parece ciertamente un enfoque que merece la pena, pero dicha supervisión consume muchos recursos, puede generar falsos positivos y es difícil de implementar a escala. Además, cuando se trata de ransomware remoto, el proceso en sí puede no estar en el host atacado, lo que puede frustrar este enfoque.

Honeyfiles

Muchos productos de seguridad emplean “honeyfiles”, “archivos señuelo”, “archivos cebo” o “archivos canario” como solución antiransomware: archivos discretos que se colocan en un directorio y que se pide a los usuarios legítimos que no toquen. Un sistema de supervisión independiente ya sea a nivel de usuario o de núcleo, se activa si algún proceso accede a esos archivos o los modifica, momento en el que se genera una alerta.

Los Honeyfiles son ligeros, requieren poco esfuerzo y pueden avisar con antelación de que se está produciendo un ataque. Sin embargo, conllevan algunas advertencias. Los defensores deben asegurarse de que cualquier alerta se reciba y se actúe en consecuencia con la suficiente rapidez, ya que, por su diseño, un ataque ya estará en curso cuando se active un honeyfile. También deben colocarse estratégicamente: lo suficientemente profundos dentro de los sistemas de archivos para garantizar que los usuarios y procesos normales y legítimos no los activen accidentalmente, pero no tan profundos que los documentos importantes queden cifrados antes de acceder a ellos.

Huellas digitales

Una técnica menos habitual consiste en “tomar huellas dactilares” de ciertos patrones maliciosos: en el tráfico de red (C2), en el consumo de CPU o en las señales de CPU.

Con respecto al tráfico de red, cabe señalar que en los modernos ataques de ransomware dirigidos por humanos, los actores de la amenaza adaptan y compilan el binario del ransomware de forma única para cada víctima, un movimiento estratégico destinado a impedir la detección y complicar el proceso de descifrado. Este ransomware hecho a medida suele contener una nota de rescate específica para cada víctima y se despliega de forma “dispara y olvídate”, omitiendo la necesidad de comunicación directa con el actor de la amenaza, ya que el proceso de cifrado es autónomo dentro del malware, aprovechando una clave pública incrustada específica de la víctima.

Una tecnología emergente de Intel llamada TDT (Tecnología de Detección de Amenazas) ofrece la posibilidad de detectar ransomware a nivel de hardware. Un estudio de SE Labs demuestra una notable eficacia contra una variada gama de esquemas de cifrado. Sin embargo, se limita a CPU Intel específicas, excluyendo las arquitecturas ARM y AMD. Esta limitación se debe a que la TDT se basa en un modelo de aprendizaje automático entrenado a partir de señales de rendimiento de CPU de perfiles de cifrado de familias específicas de ransomware. El modelo, entrenado por Intel, depende del soporte del proveedor y no funciona con el cifrado remoto. Una desventaja de esta tecnología es que algunas cepas de ransomware, como LockBit y Akira, están configuradas deliberadamente para cifrar solo una parte de cada archivo. Esto acelera el impacto del ataque, afectando a más archivos en menos tiempo. También significa que la detección por parte de la TDT de Intel se produce después de que un número significativo de archivos ya hayan sido comprometidos.

Contención automatizada basada en telemetría

La mayoría de las soluciones modernas de protección de endpoints transmiten datos a la nube para la respuesta a incidentes y el análisis de alertas. Sin embargo, reconstruir automáticamente los detalles de un ataque activo de ransomware dirigido por humanos a partir de la telemetría de alerta puede llevar desde unos minutos hasta varias horas. Esta latencia depende de la frecuencia de notificación de telemetría configurada, de la presencia de otras señales de alerta y de la capacidad de procesamiento de la nube para reunir y correlacionar eventos específicos de múltiples máquinas protegidas.

Tras la detección, una respuesta automatizada puede consistir en desplegar una política de contención en los dispositivos gestionados, para aislar una cuenta de usuario específica sospechosa de estar comprometida por el atacante. Aunque esta acción pretende impedir un ataque inminente o en curso (remoto) de ransomware de cifrado originado desde la cuenta identificada, es importante señalar que la distribución de esta política también requiere tiempo (hasta horas). Además, en escenarios en los que el atacante inicia el cifrado sin activar alertas previas en máquinas gestionadas (como ya se ha señalado, el 80% de los ataques afectan a máquinas no gestionadas) u opta por iniciar el proceso de cifrado desde una cuenta de usuario alternativa, las condiciones no siempre favorecen una estrategia eficaz de contención dinámica basada en la nube. Pero puede ser útil en algunos casos.

Deshacer

En general, las soluciones antiransomware dinámicas suelen exigir que se haya producido cierto nivel de cifrado o manipulación de datos antes de detectar el ataque. En consecuencia, es probable que cierto número de archivos queden cifrados, lo que requerirá una función de copia de seguridad y restauración para recuperar los archivos afectados.

Para revertir las versiones no cifradas de los archivos, algunos productos de protección de endpoints aprovechan las Instantáneas de Volumen (Volume Shadow Copies), una función de Windows que genera instantáneas de datos en momentos concretos. Estas “copias sombra” capturan estados de archivos o volúmenes, incluso mientras están en uso. Sin embargo, este método tiene sus limitaciones: los atacantes suelen borrar las instantáneas; no protegen los archivos de las unidades mapeadas en red; y una reversión eficaz depende de que se detecte y solucione el incidente de ransomware antes de la siguiente instantánea programada (que suele producirse cada cuatro horas). Y, como se ha señalado anteriormente, la mayoría de los ataques se producen fuera del horario de oficina, lo que puede complicar los intentos de recuperación mediante este método.

Resumen

En general, muchos de estos enfoques se centran en buscar la “maldad”: caracterizar e identificar rasgos de comportamiento que sean indicativos de actividad de ransomware. Aunque parece una decisión racional, tiene una debilidad crucial, y es que los actores de las amenazas tienen un incentivo para disfrazar u ofuscar esos rasgos y, por tanto, eludir la detección. CryptoGuard, en cambio, adopta un enfoque diferente.

CryptoGuard

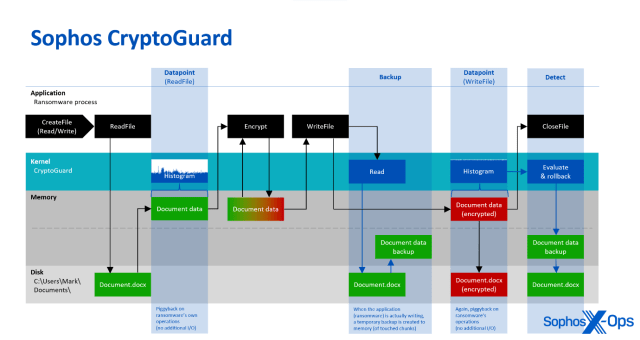

CryptoGuard (anteriormente conocido como HitmanPro.Alert, y parte de Intercept X desde 2016) se desarrolló por primera vez en 2013, y está pensado para ser una última capa de defensa contra el ransomware local y remoto, cuando determinados actores de amenazas han eludido todas las demás protecciones y están en condiciones de iniciar el cifrado. Sus notables éxitos incluyen el bloqueo del ransomware WannaCry, LockBit y REvil. Aunque nos mantenemos muy atentos a la evolución del ransomware, CryptoGuard no ha cambiado sustancialmente a lo largo de los años, principalmente porque no lo ha necesitado.

Un enfoque asimétrico

A diferencia de la mayoría de los enfoques descritos anteriormente, CryptoGuard no busca atacantes, ejecutables de ransomware ni patrones de comportamiento malicioso en absoluto. Otras soluciones de seguridad, incluidos los productos de Sophos, hacen estas cosas, por supuesto (es una parte fundamental de una defensa por capas, que idealmente impide que los atacantes lleguen a la fase de cifrado), pero el propio CryptoGuard emplea un enfoque más asimétrico, para cuando se han sorteado esas capas.

En lugar de buscar lo “malo”, CryptoGuard se centra en el contenido de los archivos, analizando sus patrones con un algoritmo matemático. Cada vez que un proceso abre un archivo para leerlo y escribirlo, el controlador del minifiltro de CryptoGuard (que funciona dentro del núcleo del sistema operativo Windows) genera continuamente histogramas de los datos leídos y escritos. Estos histogramas sirven para comprender el patrón general y las características de los datos. Se someten a evaluación para determinar su entropía y analizar estadísticamente si los datos leídos y escritos están sin cifrar, comprimidos o cifrados. Los evaluadores incorporados emplean modelos matemáticos para clasificar los datos. Como el análisis utiliza los mismos búferes de memoria proporcionados por el sistema operativo para el proceso solicitante, es muy eficiente, ya que no provoca entradas/salidas (E/S) adicionales en el disco.

Esta capacidad proporciona una protección asimétrica, incluso en escenarios en los que una máquina remota desprotegida de la red está atacando documentos compartidos en un servidor de archivos protegido por Sophos, por ejemplo. Como ya se ha señalado, la mayoría de los ataques de ransomware dirigidos por humanos tienen como objetivo cifrar también datos compartidos en máquinas remotas. En estos casos, el ransomware en sí no se ejecuta en la máquina remota protegida (bien porque el atacante no lo desplegó allí o porque lo bloqueó la protección endpoint). Como resultado, el propio binario del ransomware o el proceso controlado por el atacante (que realiza el cifrado) no pueden ser observados desde la máquina que contiene los datos objetivo.

Por tanto, como no hay código malicioso que detectar en la máquina atacada, las tecnologías como el antivirus, el aprendizaje automático, los indicadores de violación, etc. (todos ellos centrados en identificar a los adversarios y su código malicioso) quedan completamente al margen y no entran en juego (aunque se trate de una muestra conocida de hace años responsable del cifrado). Sin embargo, CryptoGuard puede reconocer cuando una máquina remota sustituye documentos de la carpeta compartida por versiones cifradas, y actúa automáticamente bloqueando la dirección IP de la máquina remota e invirtiendo los cambios que haya realizado. Crea copias de seguridad temporales de cualquier archivo modificado, de modo que los cambios puedan revertirse si se detecta un cifrado masivo, y también puede detectar el despliegue de notas de rescate dentro de las carpetas donde el ransomware ha cifrado archivos. En consecuencia, a veces identifica casos de exfiltración de datos, aunque no haya sido diseñado explícitamente para ello.

Confianza cero

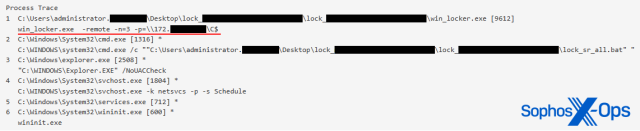

Los adversarios a veces abusan de un proceso existente, o empaquetan un proceso normalmente benigno que carga una DLL maliciosa (lo que se conoce como carga lateral de DLL), para realizar el cifrado. La actividad de cifrado se realiza bajo la identidad del proceso benigno, que ahora ejecuta código atacante y cifra documentos.

Un ejemplo real de esto es el incidente de Kaseya VSA, en el que el actor de la amenaza REvil incrustó una DLL maliciosa para cargarla lateralmente en un ejecutable de Windows Defender obsoleto pero vulnerable. El actor de la amenaza eligió a propósito Defender, porque las protecciones suelen confiar en el código firmado por Microsoft. Además, una DLL no puede ser examinada tan a fondo como un ejecutable en un entorno sandbox, lo que significa que puede ser “aprobada” antes.

En esa ocasión, Sophos detectó tanto la propia carga útil de REvil, como un certificado de código específico de REvil. Y mientras las exclusiones de protección de Kayesa permitían que el dropper REvil se instalara en las máquinas, CryptoGuard detectó el ransomware, porque no está limitado por tales exclusiones y bloquea el cifrado de archivos en cualquier lugar de las unidades protegidas.

Conclusión

No existe una panacea cuando se trata de combatir el ransomware. Una defensa eficaz debe incluir una miríada de capas, desde la corrección de vulnerabilidades y la revisión de configuraciones hasta la educación de los usuarios y las soluciones de seguridad. Pero, independientemente de qué capas empleen las organizaciones y cuántas, un aspecto importante a considerar es la solidez y eficacia de la última capa, cuando todas las demás medidas han fallado y los actores de la amenaza están en condiciones de ejecutar su ransomware. En ese momento, las soluciones que hemos cubierto aquí cobran todo su sentido.

Estas soluciones son diversas y abarcan numerosos rasgos de comportamiento y actividad diferentes. Muchas varían ampliamente en cuanto a su escalabilidad, versatilidad y relación coste-beneficio, y tienen distintos puntos fuertes y débiles. Una característica común clave es que la mayoría de las soluciones se centran en “detectar lo malo” de alguna manera, ya sea mediante el análisis de llamadas a la API, honeyfiles o algún tipo de huella. Eso no es necesariamente una desventaja, y una pila de defensa diversa y en capas es un enfoque sólido. Pero, como hemos demostrado, el enfoque de CryptoGuard dentro de Intercept X es ligeramente diferente, y más asimétrico: se centra en el contenido de los archivos más que en los comportamientos del ransomware o de sus operadores.

El ransomware sigue evolucionando, y es probable que aparezcan cada vez más soluciones y técnicas como respuesta. Como venimos haciendo desde hace diez años, seguiremos observando los cambios tanto en el ransomware como en las soluciones diseñadas para detectarlo y evitarlo.

Dejar un comentario