En el mundo del ransomware como servicio (RaaS), ahora hay docenas de grupos afiliados que utilizan las mismas familias de ransomware y cambian entre las variantes que despliegan. Teniendo en cuenta este tipo de flexibilidad de los atacantes, Sophos X-Ops pretende rastrear y agrupar la actividad de las amenazas para ayudarnos a determinar un patrón de comportamiento de los atacantes, independiente de la variante de ransomware desplegada. En una reciente entrada de blog, identificamos un Cluster de Actividad de Amenazas (TAC) que desplegaba varias variantes diferentes de ransomware, incluyendo Hive, Black Basta y Royal ransomware, durante un periodo de varios meses, al tiempo que aprovechaba el mismo patrón de TTP en las diversas intrusiones.

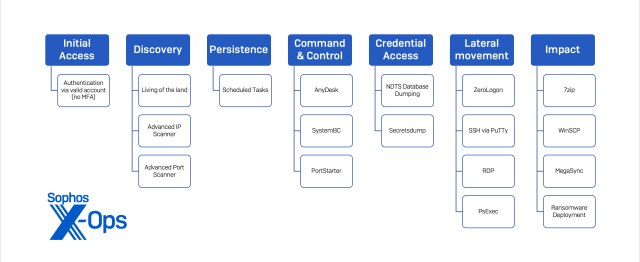

Como muestra adicional del beneficio de agrupar el comportamiento de los atacantes, este post destaca un caso similar de agrupación, en el que identificamos a un grupo afiliado de ransomware que pasó de desplegar Vice Society a aprovechar el ransomware Rhysida en ataques contra empresas. A pesar del cambio en las variantes de ransomware desplegadas, las principales Herramientas, Tácticas y Procedimientos (TTP) del grupo siguen siendo las mismas:

- Establecer una conexión a la red a través de una cuenta VPN comprometida sin habilitar la autenticación multifactor (MFA).

- Emplear herramientas como SystemBC, PortStarter y, ocasionalmente, Cobalt Strike

- Utilizar aplicaciones como Advanced Port/IP Scanner, AnyDesk, PuTTY y MegaSync

- Recopilar datos con 7zip y exfiltrarlos mediante MegaSync, WinSCP y scripts PowerShell personalizados.

- Explotar vulnerabilidades como ZeroLogon y aprovecharse de herramientas como Secretsdump y el volcado de la base de datos ntds.dit en la carpeta temp_l0gs

- Utilizar RDP para el movimiento lateral y PSExec para distribuir el binario del ransomware

Resumen del incidente

Basamos el análisis de este post en los datos de seis casos de muestra, que se muestran en la siguiente tabla:

| Fecha del despliegue del ransomware | Ransomware | Victima | Primera observación

Actividad |

Tiempo de permanencia | Malware | Herramientas

|

| Noviembre 2022 | Vice Society | Gobierno / Logística | VPN Auth (No MFA) | 5 días | PortStarter | Advanced IP Scanner, PuTTY, temp_l0gs (cred dump), RDP, AnyDesk, MegaSync, WinSCP |

| Febrero 2023 | Vice Society | Logística | VPN Auth (No MFA) | 112 días | PortStarter

|

Advanced Port Scanner, PuTTY, temp_l0gs (cred dump), RDP, AnyDesk, MegaSync, ZeroLogon |

| Abril 2023 | Vice Society | Educación | VPN Auth

(No MFA) |

17 días | PortStarter SystemBC |

Advanced IP Scanner, AnyDesk, temp_l0gs (cred dump), RDP |

| Mayo 2023 | Vice Society | Fabricación | VPN Auth

(No MFA) |

4 días | PortStarter | Advanced Port Scanner, Secretsdump, ZeroLogon, AnyDesk, PuTTY, RDP, MegaSync, 7zip, WinSCP |

| Junio 2023 | Rhysida | Logística | VPN Auth

(No MFA) |

5 días | SystemBC | PuTTY, MegaSync, RDP, 7zip, WinSCP, |

| Junio 2023 | Rhysida | Educación | Desconocido | Desconocido | SystemBC | AnyDesk |

Antecedentes

Sophos rastrea este grupo de comportamiento de atacantes como TAC5279, que se solapa con el grupo de actividad rastreado por Microsoft como Vanilla Tempest (anteriormente DEV-0832). Sophos observó por primera vez un incidente relacionado con este grupo de actividad en noviembre de 2022, dirigido a un cliente del sector logístico gubernamental con el ransomware Vice Society. Sophos siguió observando cómo este actor de amenazas desplegaba el ransomware Vice Society contra organizaciones de los sectores de la educación, la fabricación y la logística, hasta junio de 2023, cuando Sophos detectó al mismo actor de amenazas desplegando el ransomware Rhysida contra dos organizaciones diferentes de los sectores de la logística y la educación.

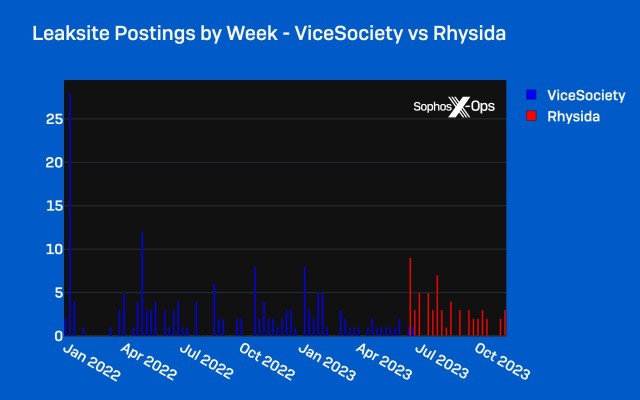

Vice Society, que apareció en escena por primera vez en el verano de 2021, es una familia de ransomware que se hizo famosa por atacar de forma desproporcionada al sector educativo en la segunda mitad de 2022. Por otro lado, Rhysida es un grupo de ransomware como servicio (RaaS) que comenzó su actividad en mayo de 2023 y se ha hecho famoso por ataques dirigidos a organizaciones gubernamentales, educativas y, más recientemente, a varias organizaciones sanitarias.

Informes anteriores de PRODAFT y Check Point Research han indicado una conexión entre la Vice Society y Rhysida, y ambos han compartido hipótesis sobre la naturaleza de la asociación entre ambos grupos. En este blog, ofrecemos más pruebas que sugieren que los operadores de Vice Society han pasado a utilizar el ransomware Rhysida. En particular, según el sitio de filtración de datos del grupo de ransomware, Vice Society no ha publicado ninguna víctima desde julio de 2023, que es más o menos cuando Rhysida empezó a informar de víctimas en su sitio (Figura 1).

TTP

En la siguiente sección, detallamos las TTP más utilizadas por TAC5279 observadas en los casos de Respuesta Rápida y Detección y Respuesta Gestionadas (MDR) de Sophos. La Figura 2 ofrece una visión granular de cómo los artefactos observados se corresponden con la matriz ATT&CK de MITRE.

Acceso inicial

En los seis incidentes observados, el grupo de amenazas utilizó credenciales válidas para acceder a las VPN de las organizaciones, que no tenían activada la MFA. No está claro dónde obtuvieron los atacantes las credenciales válidas, pero suponemos que las obtuvieron en otro lugar antes del suceso, quizás compradas a un intermediario de acceso inicial (IAB).

Los actores de la amenaza pasaron diversos periodos de tiempo dentro de las distintas redes antes de desplegar el ransomware binario, siendo el más rápido cuatro días. Sin embargo, los actores de la amenaza no se centraron en una rápida entrada y salida en todos los incidentes, e incluso permanecieron en un entorno durante más de tres meses antes de desplegar el ransomware.

En este prolongado incidente (Incidente 2 en la tabla anterior), los operadores de Vice Society accedieron primero a la red mediante credenciales VPN válidas a finales de octubre de 2022 e inmediatamente ejecutaron un exploit Zerologon contra el controlador de dominio de la organización utilizando la herramienta Mimikatz. Zerologon es una vulnerabilidad de escalada de privilegios de gravedad crítica en el Protocolo Remoto Netlogon de Microsoft (CVE-2020-1472, parcheado el 11 de agosto de 2020), que los atacantes pueden aprovechar para obtener acceso administrativo a un controlador de dominio de Windows sin ninguna autenticación, lo que les da efectivamente el control de la red. Tras el exploit Zerologon, el atacante pareció permanecer inactivo durante un periodo de unos tres meses antes de que comenzaran las pruebas de movimiento lateral a principios de febrero de 2023.

Movimiento lateral

En casi todos los incidentes observados, los actores de la amenaza utilizaron el Protocolo de Escritorio Remoto (RDP) para desplazarse lateralmente por los entornos de las organizaciones. En un caso de Respuesta Rápida, los atacantes utilizaron RDP para moverse lateralmente más de trescientas veces por la red durante el ataque.

Aunque el RDP parecía ser el método principal de los agresores para desplazarse lateralmente, también se les observó utilizando PuTTY para conectarse a otros dispositivos de la red a través de SSH, así como PsExec (C:\s$\PsExec.exe). En la mayoría de los casos, los atacantes soltaron el binario en la red en una táctica conocida como “Bringing-Your-Own-Binary” (BYOBins) en lugar de aprovechar los binarios nativos Living-Off-the-Land (LOLBins). La detección de Sophos en esta situación es:

C:\Users\<user>\AppData\Local\Temp\9\putty.exe

Se observó con frecuencia que los atacantes utilizaban Advanced Port Scanner y Advanced IP Scanner para identificar dispositivos adicionales dentro de la red a los que pudieran desplazarse lateralmente. También se observaron comandos y ejecutables de descubrimiento comunes, como whoami, nltest.exe /dclist, quser.exe, query.exe, net.exe y tracert.exe.

Acceso a credenciales

En varios de los casos, el actor de la amenaza volcó la base de datos de Active Directory (ntds.dit) en el controlador de dominio para obtener los hashes de las contraseñas de las cuentas del dominio. Utilizaron ntdsutil.exe para crear una copia de seguridad completa de ntds.dit en la carpeta temp_l0gs. El siguiente comando se observó en múltiples ataques:

powershell.exe ntdsutil.exe "ac i ntds" ifm "create full c:\temp_l0gs" q q

Microsoft había informado anteriormente de que el mismo comando PowerShell se utilizó en los ataques de Vice Society por parte de este grupo (DEV-0832). Sophos también observó que los atacantes utilizaban “secretsdump.exe” para volcar las credenciales de usuario de Active Directory, así como para realizar volcados de memoria LSASS.

Comando y control (C2)

Se observó que los actores de la amenaza utilizaban una variedad de puertas traseras y herramientas legítimas para la persistencia a lo largo de todas las intrusiones.

PortStarter

En varios de los casos, los actores de la amenaza desplegaron la puerta trasera PortStarter para establecer comunicaciones C2. PortStarter es un malware escrito en Go que tiene la funcionalidad de cambiar la configuración del firewall de Windows, abrir puertos y conectarse a servidores C2 preconfigurados. Como se señala en los informes, PortStarter suele clasificarse como una herramienta de uso común, pero los informes han señalado que la puerta trasera está estrechamente vinculada a actores de Vice Society. Los clientes de Sophos están protegidos de esta actividad mediante la protección de memoria Mem/GoPort-A contra la puerta trasera PortStarter.

Para ejecutar la puerta trasera PortStarter, se observó que los atacantes creaban una tarea programada llamada “Sistema” para que persistiera y ejecutara C:\Users\Public\main.dll:

C:\Windows\system32\schtasks.exe /create /sc ONSTART /tn System /tr "rundll32 C:\Users\Public\main.dll Test" /ru system

Del mismo modo, también se observó que los actores de la amenaza creaban una tarea programada llamada “SystemCheck for persistence” para ejecutar una DLL PortStarter (C:\ProgramData\schk.dll).

C:\Windows\Tasks\windows32u.dll C:\Windows\Tasks\windows32u.ps1

En el transcurso de varios casos se observó el backdoor PortStarter en diferentes rutas de archivos que llegaban a las siguientes IPs:

| C:\Windows\System32\config\main.dll | 156.96.62[.]58

146.70.104[.]249 51.77.102[.]106 |

| c:\users\public\main.dll | 108.62.141[.]161 |

| C:\ProgramData\schk.dll | 157.154.194[.]6 |

SystemBC

Visto por primera vez en 2019, SystemBC es un proxy y herramienta administrativa remota que evolucionó rápidamente hasta convertirse en un proxy Tor y herramienta de control remoto utilizada por los actores detrás de campañas de ransomware de alto perfil.

Mientras operaba como Vice Society, el actor de la amenaza empleaba sistemáticamente SystemBC y PortStarter para la actividad C2. Desde su transición al nombre Rhysida Ransomware, SystemBC se ha convertido en su método principal para C2, mientras que PortStarter no se ha observado aún en ninguna actividad posterior.

Tanto en el caso de Vice Society como en el de Rhysida, Sophos detectó scripts PowerShell de SystemBC llamados svchost.ps1 que crean persistencia de sí mismos en:

HKCU:\SOFTWARE\Microsoft\Windows\CurrentVersion\Run -name socks

Esta actividad SystemBC es detectada por Sophos como Troj/PSDl-PQ, y Sophos también emplea la protección de memoria mem/sysbrat-a para protegerse contra la actividad SystemBC.

AnyDesk

Los agentes de doble uso y las aplicaciones de escritorio remoto como AnyDesk son muy populares entre los actores de amenazas de ransomware y a menudo se mezclan en la red como actividad esperada. Otros agentes de doble uso comúnmente vistos para el acceso remoto son TeamViewer, Splashtop y Connectwise; sin embargo, TAC5279 utiliza principalmente AnyDesk como herramienta de elección. Las políticas de control de aplicaciones pueden mitigar el riesgo de abuso de agentes de doble uso.

En varios incidentes, se observó a los actores de la amenaza ejecutando los siguientes comandos para automatizar la instalación de AnyDesk en varios sistemas de una red:

"C:\Windows\system32\cmd.exe" /c C:\ProgramData\AnyDesk.exe --install C:\ProgramData\AnyDesk --start-with-win -silent

Exfiltración

En casi todos los incidentes se observó a los actores de la amenaza intentando recopilar y exfiltrar datos antes de desplegar el ransomware, lo que ilustra la priorización de los datos por parte del grupo con fines de doble extorsión. En muchos casos, intentaron exfiltrar varios cientos de gigabytes de datos de las redes. Aunque los actores utilizaron diversos métodos para la exfiltración, hubo algunas observaciones comunes.

Los actores de la amenaza descargaban con frecuencia WinSCP, 7zip y MegaSync.

- winscp-5.17.10-setup.exe

- 7z2201-x64.exe

- MEGAsyncSetup64.exe

En varios casos, los actores de la amenaza utilizaron un script de exfiltración de datos PowerShell.

- <DOMINIO_VICTIMA>.LOCAL$\w.ps1

- C:\s$\p1.ps1

El script lee todas las unidades y archivos disponibles mediante WMI y contiene dos listas llamadas “$includes” y “$excludes” que indican las cadenas que deben incluirse/excluirse del escaneo. Todo esto se hace para cargar archivos de extensión y carpetas especificadas en la URI incrustada con el siguiente formato:

<C2_IP>/upload?dir=<VICTIM>.LOCAL%2f<VICTIM>.LOCAL/$machineName/$drive/$fullPath

Despliegue

Tanto en el incidente de Vice Society como en el de Rhysida, observamos que WinSCP se descargaba durante la fase de recopilación de datos y luego se utilizaba para escribir binarios del ransomware en el disco.

En un caso, detectamos y limpiamos un encriptador de ransomware Linux de Vice Society mientras se transfería a la red objetivo (Linux/Ransm-W), bloqueando la actividad de intrusión.

El ransomware Vice Society utiliza la extensión de archivo. vicesociety y crea una nota de extorsión llamada:

!!! ALL YOUR FILES ARE ENCRYPTED !!!.txt

En el incidente con el tiempo de permanencia excepcionalmente largo, observamos que los actores utilizaban un archivo ransomware llamado svchost.exe para cifrar archivos, añadirles la extensión “vs_team” y dejar caer una nota de rescate llamada “AllYFilesAE” después de exfiltrar 770 GB de datos de la red. Los actores de la amenaza también cifraron las copias de seguridad de la organización para impedirles recuperar su red a un estado de funcionamiento anterior.

En los últimos casos que observamos, el Rhysida Ransomware utilizó la extensión de archivo. rhysida y cambió a una nota de extorsión con un formato más “profesional”:

- CriticalBreachDetected.pdf

Este es un nombre de archivo de nota de extorsión comúnmente reportado para el ransomware Rhysida, que se sabe que codifica el contenido PDF del archivo de la nota de extorsión en el binario y lo suelta en cada directorio.

Conclusión

Aunque nuestro análisis de estas intrusiones ilustra una correlación lógica entre el auge de Rhysida y la disolución de Vice Society, actualmente no tenemos pruebas que confirmen que Vice Society se haya “renombrado” como Rhysida o que los operadores de Vice Society ahora solo utilicen Rhysida. Sin embargo, podemos afirmar con gran seguridad que el grupo afiliado TAC5279 ha pasado a desplegar la variante de ransomware Rhysida en lugar de Vice Society, al tiempo que mantiene muchas de las mismas tácticas en los ataques. Aunque hay algunas variaciones en los casos que hemos observado, las similitudes en las tácticas de acceso inicial, el uso de PortStarter y SystemBC, y las mismas técnicas de volcado de credenciales en todos los incidentes apuntan a que se trata de un único Cluster de Actividad de Amenazas en evolución.

TAC5279 es un grupo de amenazas activo que representa una amenaza de ransomware para organizaciones de múltiples sectores y regiones, especialmente para las de los sectores educativo y sanitario. Se ha informado de que las variantes del ransomware Rhysida están en desarrollo activo, lo que indica que el grupo probablemente seguirá aprovechando la familia en los ataques.

Muchos aspectos de los TTP que observamos son comunes en el panorama de las amenazas “ciberdelictivas” y pueden aprovecharse para desplegar una serie de variantes de ransomware. Los afiliados al ransomware suelen cambiar entre los ransomwares que utilizan, lo que subraya la importancia de rastrear el comportamiento de toda la cadena de ataque en lugar de únicamente el despliegue de la carga útil del ransomware en sí. Sophos sigue agrupando el comportamiento de los atacantes para generar inteligencia procesable, formar detecciones eficaces e identificar más rápidamente la actividad maliciosa antes de que se despliegue el ransomware.

Para minimizar la amenaza que suponen estos grupos, recomendamos a las organizaciones que tomen las siguientes medidas:

- Activar la autenticación multifactor (MFA). Una de las principales características coincidentes de los incidentes de Vice Society y Rhysida fue la falta de MFA para el acceso VPN a la red. Habilitar la MFA para el acceso a la VPN es un control de seguridad crítico para prevenir los compromisos de ransomware por parte de actores de amenazas como ésta.

- Habilita el control de aplicaciones. Las políticas de control de aplicaciones pueden bloquear agentes de doble uso no deseados, como AnyDesk, WinSCP, PuTTY y MegaSync. Deben utilizarse políticas bien definidas para limitar el uso de estos programas a grupos de usuarios dedicados.

Indicadores de Compromiso

En nuestro repositorio de GitHub hay una lista de IoC relevantes.