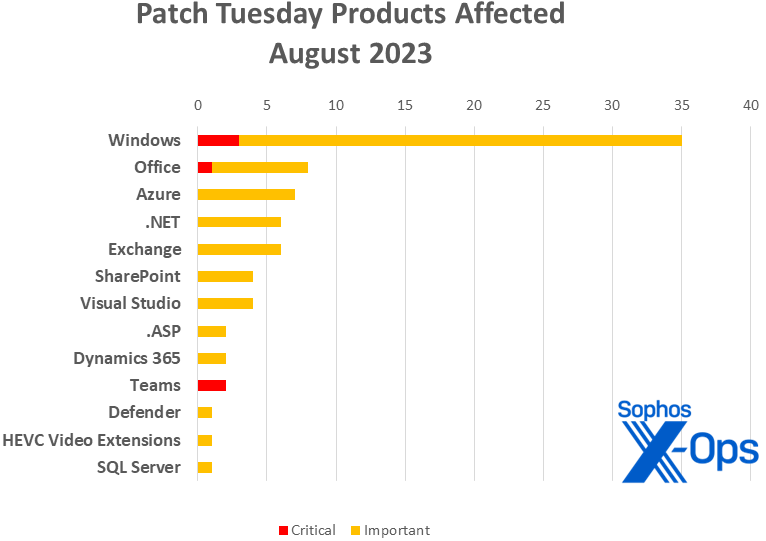

Microsoft ha publicado el martes parches para 73 vulnerabilidades, incluidos 3 problemas de gravedad crítica en Windows, 2 en Teams y uno en Office. Como es habitual, el mayor número de vulnerabilidades abordadas afecta a Windows, con 35 CVE. Le sigue Office con 9 problemas, incluido uno compartido con Visual Studio, seguido de Azure (7); Exchange (6); .NET (6, incluidos tres compartidos con Visual Studio y .ASP); SharePoint (4); Dynamics 365 y Teams (2 cada uno); y Defender, HEVC Video Extensions y SQL Server (uno cada uno). Hay tres avisos en la publicación de este mes, y también incluye información sobre 30 parches para Adobe Acrobat Reader, 12 fallos en Edge/Chromium, y uno en GitHub. Además, hay información sobre CVE-2023-20569, el reciente problema de canal lateral anunciado por AMD y que afecta a varias CPU de ese fabricante.

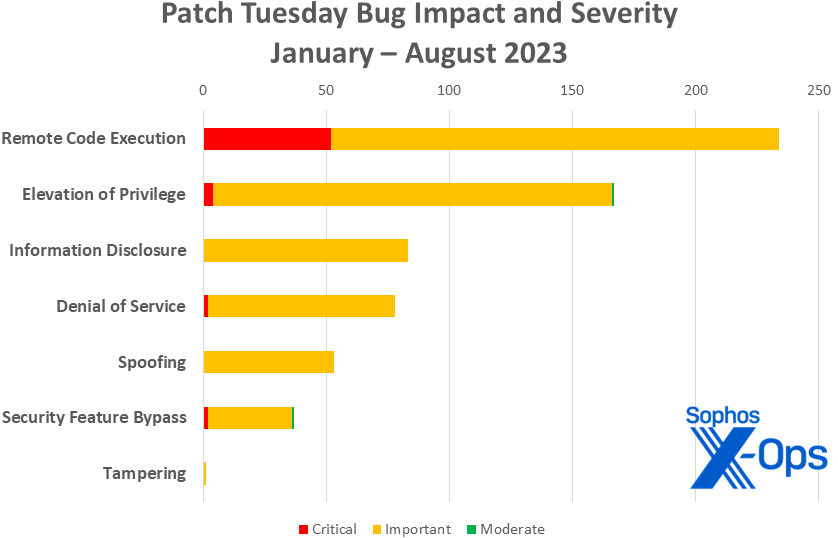

En el momento de aplicar el parche, se sabe que hay dos problemas que están siendo explotados. El primero, CVE-2023-38180, es una vulnerabilidad de denegación de servicio que afecta a .NET, Visual Studio y .ASP; no requiere ni privilegios ni interacción del usuario. El otro se trata de un aviso de defensa en profundidad, ADV230003; esta actualización bloquea la cadena de ataque que conduce a la vulnerabilidad CVE-2023-36884 parcheada el mes pasado. Según las estimaciones de la empresa, es más probable que se exploten otras 8 vulnerabilidades en Windows, .NET, Visual Studio y Exchange en los 30 días siguientes a esta publicación. Cuatro de esos 8 problemas son vulnerabilidades del kernel.

Microsoft, una vez más este mes, no ofreció ninguna orientación general sobre la probabilidad de explotación en versiones anteriores frente a las versiones más recientes para ninguno de sus parches.

El parche de AMD es interesante, ya que aunque el fallo está en el hardware de AMD, para solucionarlo es necesario actualizar Windows. Microsoft incluye información al respecto para que los administradores de sistemas sepan que las últimas versiones de Windows permiten la mitigación, y también para proporcionar enlaces a los artículos de la Base de Conocimientos de Microsoft para clientes y servidores/clientes de Azure Stack HCI, y a la información de Microsoft para los que ejecutan máquinas virtuales en Azure. La información disponible hasta ahora indica que el problema no está bajo ataque activo y puede que no sea explotable remotamente.

De acuerdo con las directrices de Microsoft, trataremos los parches y avisos para Adobe Acrobat Reader, AMD, Chromium/Edge y GitHub como solo información en los siguientes gráficos y totales, aunque hemos añadido un gráfico al final de la entrada con información básica sobre los 44.

En cifras

- Total de CVE de Microsoft: 73

- Total de avisos enviados en la actualización: 3

- Divulgados públicamente: 2

- Explotados: 2

- Gravedad

- Crítico: 6

- Importante: 67

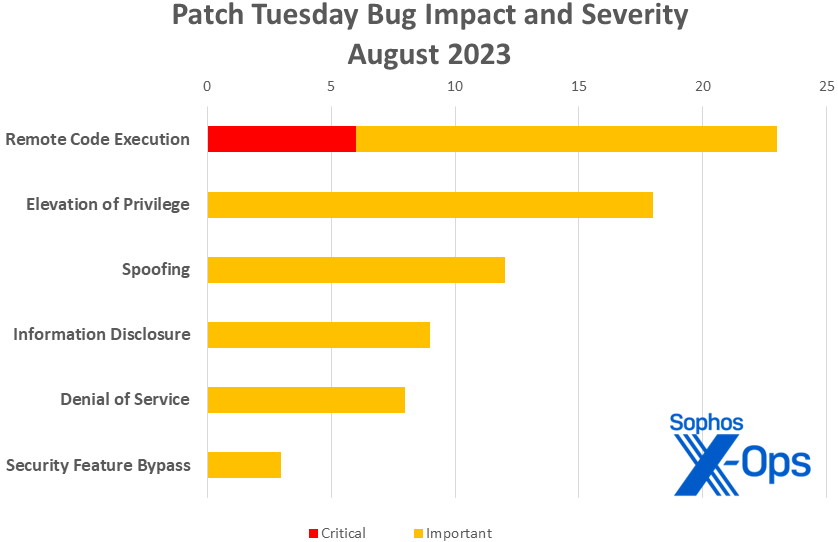

- Impacto

- Ejecución remota de código: 23

- Elevación de privilegios: 18

- Suplantación de identidad: 12

- Revelación de información: 9

- Denegación de servicio: 8

- Anulación de funciones de seguridad: 3

Productos

- Windows: 35

- Office: 8 (incluido uno compartido con Visual Studio)

- Azure: 7

- .NET: 6 (incluidos dos compartidos con .ASP y tres compartidos con Visual Studio)

- Exchange: 6

- SharePoint: 4

- Visual Studio: 4 (dos compartidos con .NET, uno compartido con .NET y .ASP, uno compartido con office)

- .ASP: 2 (compartidos con .NET)

- Dynamics 365: 2

- Teams: 2

- Defender: 1

- Extensiones de vídeo HEVC: 1

- SQL Server: 1

Actualizaciones destacadas de agosto

Además del parche de AMD comentado anteriormente, aparecen algunos elementos interesantes.

ADV230003 – Actualización de defensa en profundidad de Microsoft Office

ADV230004 – Herramienta de escaneado de la integridad de la memoria del sistema

ADV990001 – Últimas actualizaciones de la pila de servicios

Este mes hay tres avisos, y Microsoft describe los tres como problemas de defensa en profundidad de gravedad moderada, como es habitual. Sin embargo, los dos primeros de la lista (ADV230003, ADV230004) abordan problemas divulgados públicamente, y ADV230003 está siendo explotado de forma activa, como ya se ha indicado. El otro afecta a la herramienta de escaneado de la preparación del sistema de integridad de la memoria de Microsoft, que comprueba la compatibilidad en el código del hipervisor para los procesadores ARM64 y AMD64 y también se denomina a veces HVCI. El tercero es, por supuesto, la pila de mantenimiento actualizada periódicamente, que siempre es una buena razón para una instalación prioritaria.

CVE-2023-38180 – Vulnerabilidad de denegación de servicio en .NET y Visual Studio

Este fallo afecta a las versiones 17.2, 17.4 y 17.6 de VS 2022 junto con las versiones 6.0 y 7.0 de .NET Core. A pesar del título del CVE, .ASP.NET Core 2 también está afectado. Como se ha indicado anteriormente, recientemente se ha descubierto que está bajo explotación activa.

CVE-2023-36895 – Vulnerabilidad de ejecución remota de código en Microsoft Outlook

CVE-2023-36896 – Vulnerabilidad de ejecución remota de código en Microsoft Excel

CVE-2023-35371 – Vulnerabilidad de ejecución remota de código de Microsoft Office

Todos estos problemas (el de Outlook, de clase crítica, y el de Office, de clase importante) afectan a los usuarios de Mac, pero esas versiones de los parches no estaban disponibles inmediatamente. Se recomienda a los administradores de los sistemas afectados que vigilen las comunicaciones de Microsoft en busca de actualizaciones para cada uno de los CVE (CVE-2023-36895, CVE-2023-36896, CVE-2023-35371).

CVE-2023-36876 – Vulnerabilidad de Elevación de Privilegios en el Cálculo de Métricas de Análisis de Fiabilidad (RacTask)

CVE-2023-35379 – Vulnerabilidad de Elevación de Privilegios en el Motor de Cálculo de Métricas de Análisis de Fiabilidad (RACEng)

¿Ejecutas Windows Server 2008 R2 x64 pack 1? Estas dos actualizaciones son específicamente para ti (y para ninguna otra versión de Windows). Ambas están marcadas como problemas de elevación de privilegios de clase Importante, aunque la redacción de la información sobre la primera (“un atacante que explote con éxito esta vulnerabilidad no puede acceder a los archivos existentes, pero puede escribir o sobrescribir el contenido de los archivos, lo que potencialmente puede hacer que el sistema deje de estar disponible”) suena en cierto modo muy similar a DoS.

CVE-2023-35380 – Vulnerabilidad de Elevación de Privilegios en el Kernel de Windows

CVE-2023-35382 – Vulnerabilidad de Elevación de Privilegios en el Kernel de Windows

Estos dos problemas de elevación de privilegios comparten nombre y la advertencia de que es más probable que se exploten en los 30 días siguientes a la publicación del parche. Sin embargo, una lectura de la información proporcionada muestra un pequeño resquicio de esperanza: ambos requieren acceso local a la máquina objetivo. Sin embargo, una vez tocado el teclado, el posible atacante se aprovecharía de ello creando carpetas y rastreando el rendimiento en la máquina, ya que ambas cosas requieren privilegios que los usuarios tienen por defecto. Dijimos que era un pequeño resquicio de esperanza.

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-35359 | Exp/2335359-A | |

| CVE-2023-35380 | Exp/2335380-A | |

| CVE-2023-35382 | Exp/2335382-A |

Como todos los meses, si no quieres esperar a que tu sistema descargue por sí mismo las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación específicos de tu sistema.

Dejar un comentario