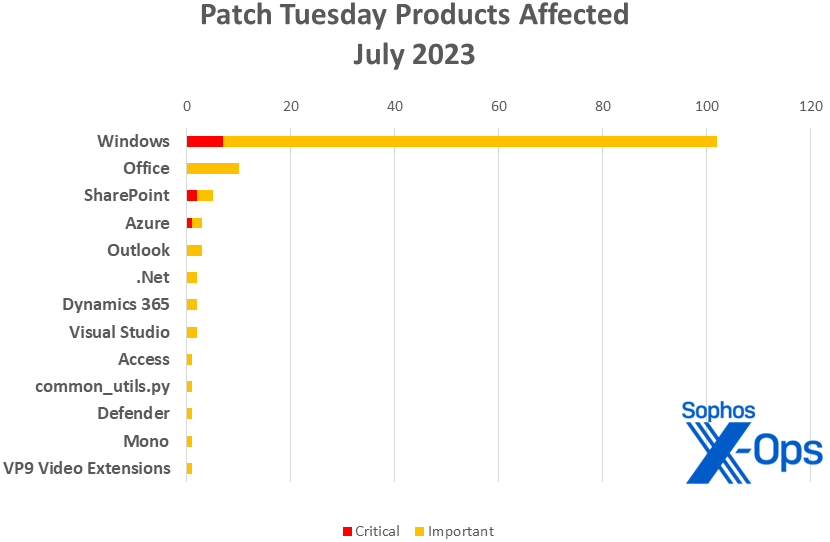

Microsoft publicó el martes parches para 129 vulnerabilidades, incluidos siete problemas de gravedad crítica en Windows y dos en SharePoint. Como es habitual, el mayor número de vulnerabilidades abordadas afecta a Windows, con 104 CVE, incluidas dos que también afectan a Azure. Office se lleva 10 parches, incluidos tres que comparte con Outlook y uno que comparte con Access. SharePoint lleva cinco. Azure lleva cuatro, aunque dos de ellos son compartidos con Windows, como se ha indicado anteriormente. Microsoft Dynamics lleva dos. Visual Studio y .NET comparten un parche y cada uno lleva otro propio.

Microsoft también publica tres avisos que merecen más atención. El ADV230001, “Orientación sobre los controladores firmados por Microsoft que se utilizan de forma malintencionada”, aborda un problema bajo explotación activa sostenida de múltiples productos. Para conocer en profundidad la situación, incluido el papel de Sophos X-Ops en su descubrimiento, consulta este artículo. Microsoft también ha publicado un artículo de la Base de conocimientos sobre el asunto. Este mes también se incluye el ADV230002, “Guía de Microsoft para abordar la elusión de funciones de seguridad en los módulos EFI de Trend Micro”, así como el ADV990001, que cubre las últimas actualizaciones de Servicing Stack.

Además del problema detallado en ADV230001, Microsoft indica que cuatro CVE parcheados, todos de gravedad importante, están siendo explotados activamente. Dos de ellos (CVE-2023-32049, CVE-2023-35311) son problemas de desviación de seguridad. En el primer caso, un atacante que utilice el CVE-2023-32049 podría enviar a un objetivo una URL especialmente diseñada que, si se pulsa, podría eludir el aviso habitual de Abrir archivo – Advertencia de seguridad; del mismo modo, en el segundo, una URL especialmente diseñada podría eludir el aviso de seguridad de Outlook. Los otros dos problemas bajo explotación activa son problemas de elevación de privilegios que afectan a MSHTML y al Servicio de Informes de Errores de Windows.

Además, Microsoft advierte de que es más probable que tres de los problemas de Windows y dos de los problemas de SharePoint abordados se exploten pronto en las versiones más recientes o anteriores del producto afectado (es decir, en los próximos 30 días).

Además de esta actualización, Microsoft también ofreció información sobre tres CVE de Adobe (CVE-2023-29298, CVE-2023-29300, CVE-2023-29301) que se parchean hoy en el Boletín APSB23-40. Los tres afectan a ColdFusion y afectan a CF2018 actualización 16, CF2021 actualización 6, CF2023 GA Release (2023.0.0) y anteriores, y Adobe afirma que es menos probable que los tres sean explotados en los próximos 30 días. Ninguna de las tres ha sido divulgada públicamente con anterioridad.

En cifras

- Total de CVE de Microsoft: 129

- Total de avisos incluidos en la actualización: 3

- Divulgados públicamente: 0

- Explotados: 5 (incluido ADV230001)

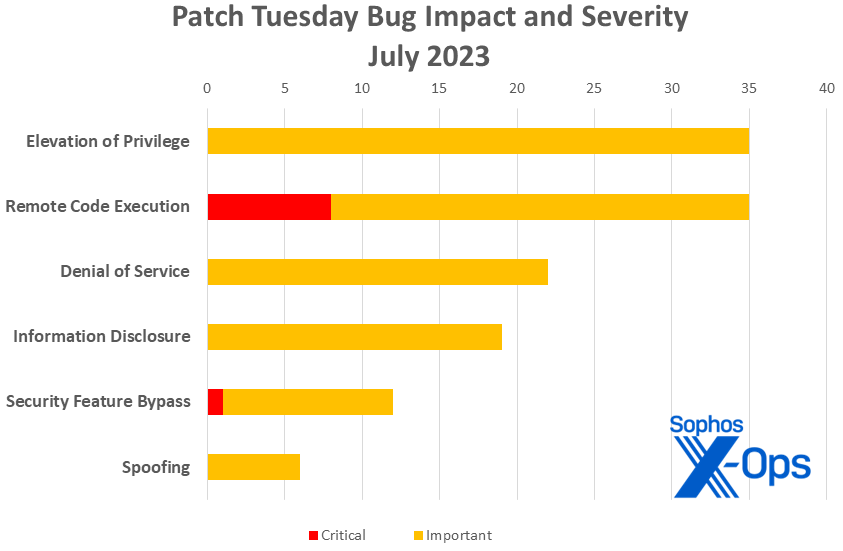

- Gravedad

- Crítica: 9

- Importante: 120

- Impacto

- Elevación de privilegios: 35

- Ejecución remota de código: 35

- Denegación de servicio: 22

- Divulgación de información: 19

- Anulación de funciones de seguridad: 12

- Suplantación de identidad: 6

Productos

- Windows (incluye 2 compartidos con Azure): 104

- Office (incluye 1 compartido con Access y 3 con Outlook): 10

- SharePoint: 5

- Azure 3

- Outlook 3

- .NET (incluye uno compartido con Visual Studio): 2

- Dynamics 365: 2

- Visual Studio (incluye uno compartido con .NET): 2

- Access (compartido con Office): 1

- py: 1

- Defender: 1

- Mono: 1

- Extensiones de vídeo VP9: 1

Actualizaciones destacadas de julio

ADV230001 – Orientación sobre el uso malintencionado de controladores firmados por Microsoft

El descubrimiento de que los controladores certificados por el Programa de Desarrolladores de Hardware (MWHDP) de la propia Microsoft se estaban utilizando de forma maliciosa en actividades posteriores a la explotación dará lugar, según el texto del propio aviso, a “soluciones a largo plazo para abordar estas prácticas engañosas y evitar futuros impactos en los clientes” de Microsoft. Mientras tanto, consulta “Microsoft Revokes Malicious Drivers in Patch Tuesday Culling” para obtener información detallada sobre lo que hemos encontrado.

CVE-2023-35352 – Vulnerabilidad de elusión de la función de seguridad de Escritorio remoto de Windows

Este problema del lado del servidor es el único parche de clase crítica no RCE del mes, y Microsoft evalúa que es probable que se explote en los próximos 30 días. Un atacante que explotara con éxito la vulnerabilidad CVE-2023-35352 podría eludir la autenticación mediante certificado o clave privada al establecer una sesión de protocolo de escritorio remoto.

CVE-2023-35308 – Vulnerabilidad de la función de seguridad de la plataforma Windows MSHTML

CVE-2023-35336 – Vulnerabilidad de la función de seguridad de la plataforma Windows MSHTML

He aquí algo que probablemente no esperabas para hoy: parches para Internet Explorer. Aunque IE e incluso Edge Legacy están obsoletos, los programas MSHTML, EdgeHTML y de secuencias de comandos que subyacen a ellos siguen estando muy presentes en Windows. Por tanto, Microsoft afirma que todas las versiones de Windows, excepto Server 2008, Server 2008 R2 y Server 2012, están afectadas, y que los clientes que instalen actualizaciones de Solo Seguridad deben instalar las actualizaciones Acumulativas de IE para solucionar este problema. Estas no son las únicas vulnerabilidades MSHTML de este mes, ni las más preocupantes – CVE-2023-32046, un problema de Elevación de Privilegios de clase Importante, está bajo explotación activa – pero es definitivamente extraño ver el fantasma del tan denostado Internet Explorer todavía rondando el Martes de Parches en 2023.

CVE-2023-35333 – Vulnerabilidad de ejecución remota de código en la extensión PandocUpload de MediaWiki

CVE-2023-35373 – Vulnerabilidad de suplantación de identidad en la validación de Mono Authenticode

Estos dos elementos proceden de familias de productos un poco menos familiares para los seguidores habituales del Martes de Parches. Las extensiones MediaWiki son desarrolladas por Microsoft para uso interno, pero son accesibles al público a través de GitHub de Microsoft; Mono es el marco de software de código abierto compatible con .NET. Microsoft considera que ambas vulnerabilidades tienen pocas probabilidades de ser explotadas en los próximos 30 días, no se cree que ninguna de ellas esté siendo explotada activamente, y ambas fueron reveladas a Microsoft de forma cooperativa.

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-33157 | 2308554 | 2308554 |

| CVE-2023-35311 | 2308549 | 2308549 |

| CVE-2023-36874 | Exp/2336874-A |

Como todos los meses, si no quieres esperar que tu sistema descargue por sí mismo las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación específicos de tu sistema.

Dejar un comentario