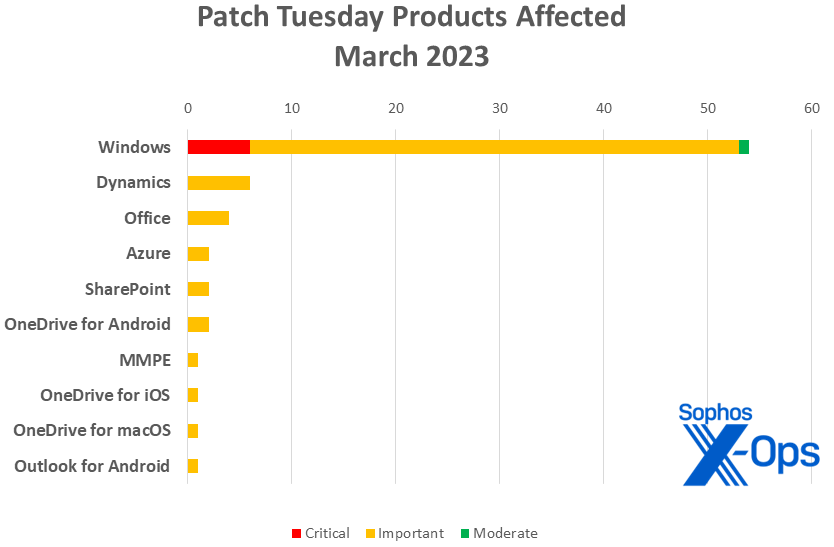

Microsoft publicó el martes parches para 73 vulnerabilidades en diez familias de productos, incluidos 6 problemas de gravedad crítica en Windows. Como es habitual, el mayor número de vulnerabilidades abordadas afecta a Windows, con 54 CVE. Le sigue Dynamics, con 6 CVE; Office (4), Azure y SharePoint (2 cada uno), y MMPE (1). En un mes inusualmente amplio, también hay parches para otras plataformas: Android (3), iOS (1) y macOS (1).

En el momento de aplicar el parche, solo uno de los problemas de este mes ha sido revelado públicamente, y solo dos parecen estar siendo explotados: CVE-2023-23397.Un problema de suplantación de identidad de gravedad importante en Outlook, y CVE-2023-24880, una elusión de funciones de seguridad de gravedad moderada en Windows SmartScreen. Sin embargo, Microsoft advierte de que es más probable que siete de los problemas abordados se exploten pronto en las versiones más recientes o anteriores del producto afectado (es decir, en los próximos 30 días).

Y, al fin y al cabo, las sorpresas ocurren: Microsoft se enfrenta actualmente no a una, sino a dos pruebas de concepto reveladas públicamente para problemas parcheados recientemente: CVE-2023-21768 de enero y CVE-2023-21716 de febrero, el último de los cuales fue calificado como “menos probable” de ser explotado pronto cuando se publicó el parche hace sólo 28 días.

En cifras

- Total de CVE de Microsoft: 73

- Total de avisos enviados en la actualización: 0

- Divulgados públicamente: 1

- Explotados: 2

- Explotación más probable en la última versión: 6

- Explotación más probable en versiones anteriores: 1

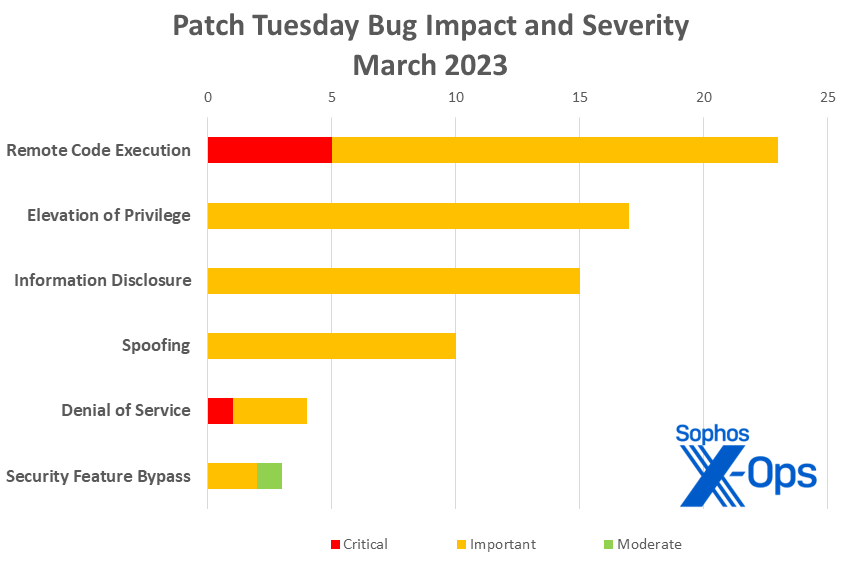

- Gravedad

- Crítica: 6

- Importante: 66

- Moderada 1

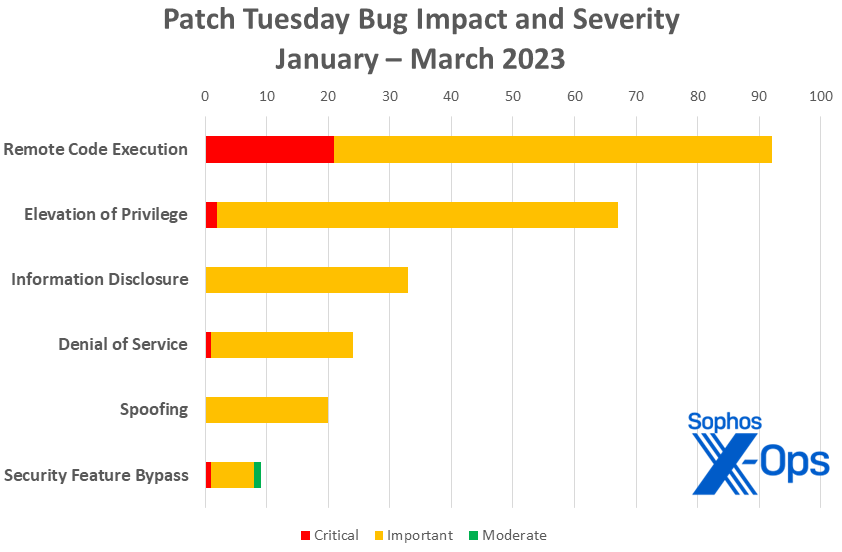

- Impacto

- Ejecución remota de código: 24

- Elevación de privilegios: 17

- Revelación de información: 15

- Suplantación de identidad: 10

- Denegación de servicio: 4

- Anulación de funciones de seguridad: 3

Productos

- Windows: 54

- Dinámica: 6

- Office 4 (uno compartido con SharePoint)

- Azure 2

- SharePoint: 2 (uno compartido con Office)

- OneDrive para Android: 2

- MMPE: 1

- OneDrive para iOS: 1

- OneDrive para macOS: 1

- Outlook para Android: 1

La publicación de este mes también incluía información sobre cuatro CVE de GitHub de gravedad importante que afectan a Visual Studio. Microsoft proporcionó información sobre los cuatro (CVE-2023-22490, CVE-2023-22743, CVE-2023-23618 y CVE-2023-23946) principalmente para tranquilizar a los administradores de que las últimas versiones de Visual Studio ya no son susceptibles a esos problemas. Estos cuatro CVE no se reflejan en las estadísticas mensuales. Tampoco lo está el único parche de Edge de este mes (CVE-2023-24892), que aborda un problema de suplantación de clase Importante; ni otros dos problemas (CVE-2023-1017, CVE-2023-1018) que se cree que están relacionados con una implementación de TPM específica de un proveedor.

Actualizaciones notables de marzo

CVE-2023-23397 – Vulnerabilidad de suplantación de identidad en Microsoft Outlook

Este problema, que tiene una puntuación base CVSS de 9,1 a pesar de estar clasificado por Microsoft como de gravedad Importante, es uno de los dos cuya explotación ya se ha detectado. Para explotar esta vulnerabilidad, un atacante debe enviar un correo electrónico malintencionadamente diseñado que crearía una conexión desde la víctima a una ubicación UNC externa bajo el control del atacante. Esta conexión filtraría el hash Net-NTLMv2 de la víctima al atacante, que podría entonces retransmitir este hash a otro servicio y así autenticarse como la víctima. Desgraciadamente, no se requiere ninguna interacción del usuario para provocar esto. De hecho, un atacante hábil podría enviar un correo electrónico que activara la vulnerabilidad cuando fuera recuperado y procesado por el servidor de correo electrónico, es decir, incluso antes de que llegara al Panel de Vista Previa, y mucho antes de que fuera abierto.

CVE-2023-24880 – Vulnerabilidad en la función de seguridad de Windows SmartScreen

El otro problema de la colección de parches de marzo para el que se ha detectado explotación (y el único revelado públicamente), es un problema de clase Moderada en SmartScreen. Un defensor que quiera eludir las comprobaciones de reputación de SmartScreen podría crear un archivo que eludiera las defensas de etiquetado Mark of the Web (MotW), permitiendo que una imagen procedente de Internet fuera tratada como de confianza.

CVE-2023-23411 – Vulnerabilidad de denegación de servicio de Windows Hyper-V

Otro problema que no requiere la interacción del usuario, aunque afortunadamente este problema de Hyper-V de clase crítica requiere que los atacantes consigan un vector de ataque local para tener éxito. Una vez conseguido, sin embargo, la pérdida total de disponibilidad del host está al alcance de la mano.

CVE-2023-23392 – Vulnerabilidad de ejecución remota de código en la pila de protocolos HTTP

Este RCE de clase crítica, uno de los problemas que Microsoft considera con más probabilidades de ser explotado en los 30 días siguientes a la publicación del parche, es explotable remotamente y no requiere interacción del usuario ni privilegios del sistema. Un atacante con éxito lo explotaría enviando un paquete maliciosamente diseñado a un servidor objetivo que utilice http.sys (la pila de protocolos HTTP) para procesar paquetes. Curiosamente, este problema solo afecta a las últimas versiones del sistema operativo (Windows 11, Windows Server 2022).

CVE-2023-23403, CVE-2023-23406, CVE-2023-23413, CVE-2023-24856, CVE-2023-24857, CVE-2023-24858, CVE-2023-24863, CVE-2023-24864, CVE-2023-24865, CVE-2023-24866, CVE-2023-24867, CVE-2023-24868, CVE-2023-24870, CVE-2023-24872, CVE-2023-24876, CVE-2023-24906, CVE-2023-24907, CVE-2023-24909, CVE-2023-24911 y CVE-2023-24913 (varios títulos)

¿Qué tienen en común estos veinte parches? PostScript. Los veinte afectan a los controladores de impresora PostScript, y uno (CVE-2023-23403) afecta también a los controladores de impresora PCL Clase 6. Nueve vulnerabilidades pueden conducir a la ejecución remota de código, 10 permiten la divulgación de información y una permite la elevación de privilegios. Microsoft califica la gravedad de los 20 como Importante, pero sus puntuaciones base CVSS van desde una revelación de información de nivel medio 5,4 (CVE-2023-24857) hasta dos RCE que alcanzan un preocupante 9,8 (CVE-2023-23406, CVE-2023-24867). Se considera que otro problema, CVE-2023-24876, tiene más probabilidades de ser explotado en los próximos treinta días. Sorprendentemente, solo cuatro investigadores son responsables de todos estos hallazgos: Zhiniang (Edward) Peng, Zesen Ye, kap0k y (del propio equipo MSRC de Microsoft) Adel.

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-23410 | Exp/2323410-A | Exp/2323410-A |

| CVE-2023-23416 | sid:2308191 | sid:2308191 |

Para CVE-2023-23416, las firmas tanto de Sophos Intercept X/Endpoint IPS como de Sophos XGS Firewall son detecciones silenciosas (monitorización de la telemetría).

Como todos los meses, si no quieres esperar a que tu sistema descargue por sí solo las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación específicos de tu sistema.

Dejar un comentario