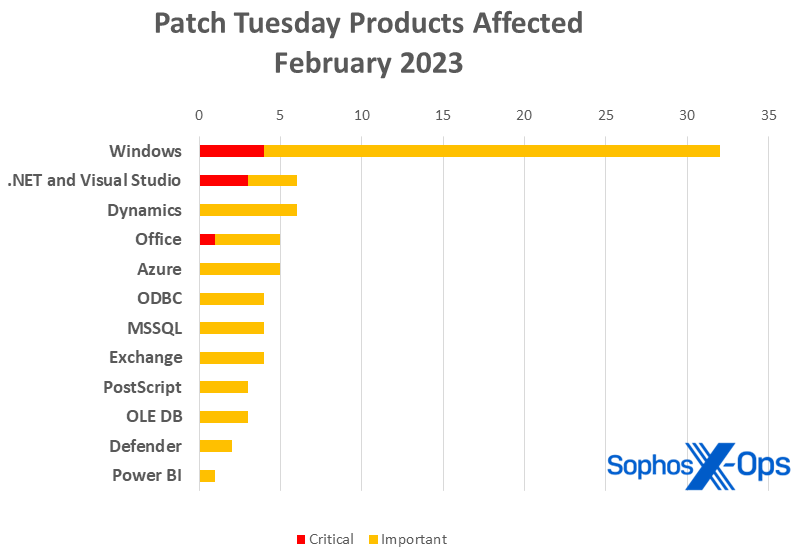

Microsoft publicó el martes parches para 75 vulnerabilidades en 12 familias de productos de Microsoft, incluidos ocho problemas de gravedad crítica, en el Protocolo de Autenticación Extensible Protegido (PEAP), el Servicio de Descubrimiento iSCSI, Office y .NET y Visual Studio. Como en meses anteriores, la mayor parte de las vulnerabilidades afectan a Windows, con 32 correcciones. Microsoft Dynamics 365 y .NET y Visual Studio son los siguientes colecciones con seis, seguidas de Office y Azure con cinco cada una.

El resto se reparten entre diversas familias de productos como Power BI, PostScript, OLE DB, MSSQL y ODBC. 3D Builder. También vuelven a aparecer este mes, aunque en menor medida: dos errores de ejecución remota de código esta vez, tras los 14 de enero.

Sin embargo, ninguno de los problemas de este mes se ha hecho público y solo dos parecen haber sido explotados: CVE-2023-21715, una vulneración de funciones de seguridad de gravedad Importante en Microsoft Office, y CVE-2023-23376, un fallo de elevación de privilegios de gravedad importante en el controlador del sistema de archivos de registro común de Windows.

En cifras

- Total de CVE de Microsoft: 75

- Total de avisos incluidos en la actualización: 0

- Divulgados públicamente: 0

- Explotados: 2

- Explotación más probable en la última versión: 11

- Explotación más probable en versiones anteriores: 3

- Gravedad

- Crítica: 8

- Importante: 67

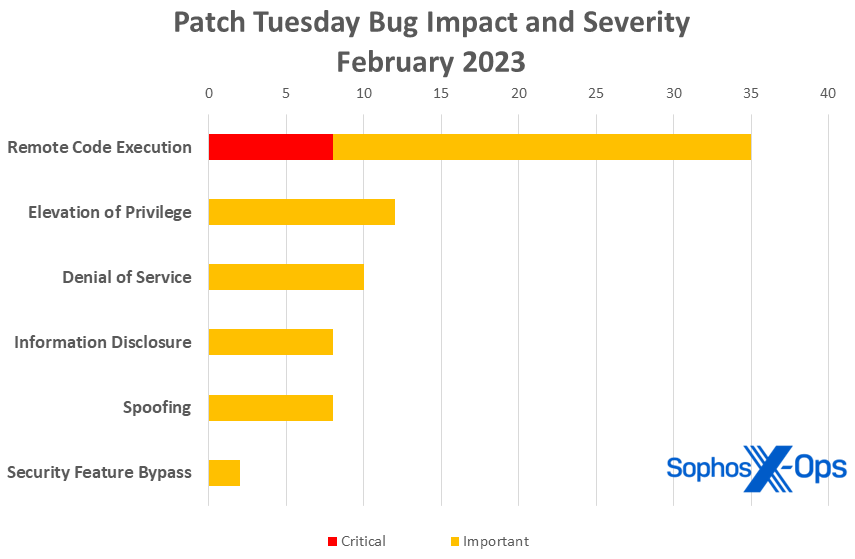

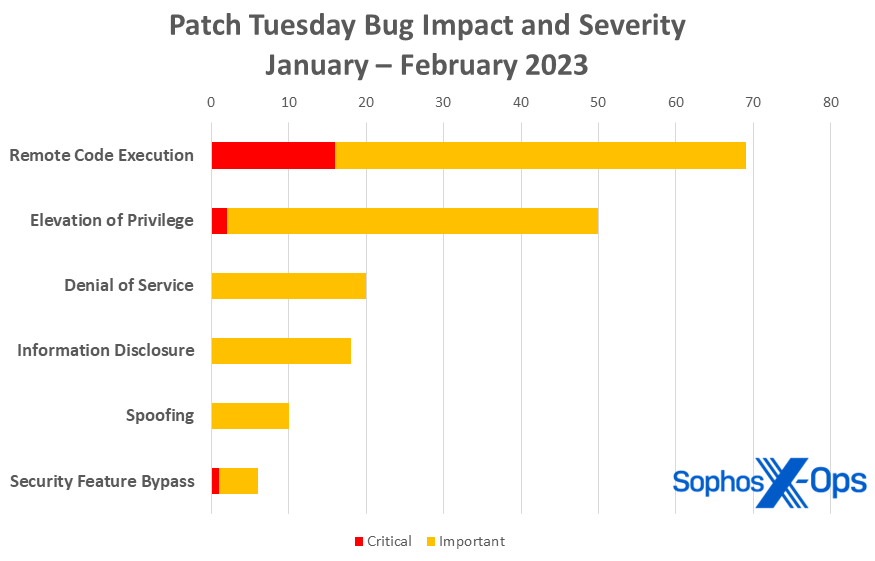

- Impacto

- Ejecución remota de código: 35

- Elevación de privilegios: 12

- Denegación de servicio: 10

- Divulgación de información: 8

- Suplantación de identidad: 8

- Anulación de funciones de seguridad: 2

Productos

- Windows: 32

- .NET y Visual Studio: 6

- Dinámica: 6

- Oficina: 5

- Azure 5

- ODBC 4

- MSSQL 4

- Exchange: 4

- PostScript: 3

- OLE DB: 3

- Defender: 2

- Power BI: 1

Actualizaciones destacadas de febrero

CVE-2023-21689; CVE-2023-21690; y CVE-2023-21692: vulnerabilidades de ejecución remota de código del protocolo de autenticación extensible protegido (PEAP) de Microsoft

Entre las cinco vulnerabilidades relacionadas con PEAP en la publicación de este mes hay tres vulnerabilidades de ejecución remota de código de gravedad crítica, todas ellas con una puntuación CVSS de 9,8. Explotar CVE-2023-21690 y CVE-2023-21692 implicaría crear paquetes PEAP maliciosos y enviarlos a un servidor objetivo. En los tres fallos, la complejidad del ataque es baja y no se requieren privilegios ni interacción del usuario.

CVE-2023-21808; CVE-2023-21815; y CVE-2023-23381: vulnerabilidades de ejecución remota de código en .NET y Visual Studio/Visual Studio

Estos tres problemas son fallos de gravedad crítica con una complejidad de ataque baja y no requieren privilegios ni interacción del usuario para su explotación. Aunque el problema está categorizado como ejecución remota de código, el ataque en sí se lleva a cabo localmente. Los tres tienen una puntuación CVSS de 8,4.

CVE-2023-21716: vulnerabilidad de ejecución remota de código de Microsoft Word

Otra vulnerabilidad de Ejecución Remota de Código de gravedad crítica, CVE-2023-21716 tiene unapuntuación CVSS de 9,8, con una complejidad de ataque baja y sin necesidad de autenticación. Para explotar este fallo, un atacante tendría que enviar un correo electrónico malicioso que contenga una carga útil RTF. El panel de vista previa es un vector de ataque, lo que sugiere que se requeriría poca o ninguna interacción del usuario para que tenga éxito. Sin embargo, Microsoft califica la explotación como menos probable para esta vulnerabilidad. Microsoft informa de que la política de bloqueo de archivos de Microsoft Office es una solución para este problema y evitará que Office abra documentos RTF de fuentes desconocidas o no fiables. Por ejemplo, en Office 2016, esto implicaría establecer el valor DWORD RtfFiles en 2 y el valor DWORD OpenInProtectedView en 0 en la subclave: HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Word\Security\FileBlock. Sin embargo, los usuarios deben tener en cuenta que editar directamente el Registro conlleva riesgos.

CVE-2023-21809: Vulnerabilidad de elusión de funciones de Microsoft Defender for Endpoint Security

CVE-2023-21809, es una vulnerabilidad que puede resultar especialmente atractiva para los ciberdelincuentes. Se trata de una vulnerabilidad de elusión de funciones de seguridad importante. Si se explota con éxito, un atacante puede ser capaz de eludir la función de bloqueo de Reducción de la Superficie de Ataque (ASR) de Windows Defender. Sin embargo, para explotarla, un atacante necesitaría engañar a un usuario para que ejecute archivos maliciosos.

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-21812 | Exp/2321812-A | |

| CVE-2023-21823 | Exp/2321823-A | |

| CVE-2023-23376 | Exp/2323376-A |

Como todos los meses, si no quieres esperar a que tu sistema descargue por sí mismo las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación concretos de tu sistema.

Dejar un comentario