Con las tropas rusas acumulándose en la frontera con Ucrania y los ataques de denegación de servicio distribuidos (DDoS) que interrumpen esporádicamente las webs del gobierno ucraniano y los proveedores de servicios financieros, se habla mucho de estar preparados para un ciberconflicto, tanto si se produce una guerra real como si no.

Aunque todas las organizaciones deberían estar siempre preparadas para un ataque desde cualquier dirección, puede ser útil saber qué buscar cuando el riesgo de ataque aumenta. Hemos decidido repasar el historial de actividades conocidas o sospechosas del Estado ruso en el ámbito cibernético para evaluar qué tipos de actividades cabe esperar y cómo pueden estar preparadas las organizaciones.

Ataques desestabilizadores de denegación de servicio

La primera actividad conocida se remonta al 26 de abril de 2007, cuando el gobierno estonio trasladó una estatua que conmemoraba la liberación de Estonia de los nazis por parte de la Unión Soviética a un lugar menos prominente. Esta acción enfureció a la población de habla rusa de Estonia y desestabilizó las relaciones con Moscú. Poco después se produjeron disturbios en las calles, protestas ante la embajada de Estonia en Moscú y una oleada de ataques DDoS contra las webs del gobierno y los servicios financieros estonios.

Herramientas totalmente preparadas e instrucciones sobre cómo participar en ataques DDoS aparecieron en foros rusos casi inmediatamente después del traslado de la estatua. Estos ataques se dirigieron a los sitios web del Presidente, el Parlamento, la policía, los partidos políticos y los principales medios de comunicación.

Aunque se pedía a los “patriotas rusos” que ayudaran a castigar a Estonia, era poco probable que se tratara de un movimiento de base que partiera de cero con herramientas y una lista de objetivos preparada. Las mismas tácticas fueron desplegadas más tarde por Anonymous en defensa de Wikileaks, utilizando una herramienta llamada canon de iones de órbita baja (LOIC).

El 4 de mayo de 2007, los ataques se intensificaron y empezaron a dirigirse adicionalmente a los bancos. Exactamente siete días después, los ataques cesaron a medianoche, tan abruptamente como habían comenzado.

Todo el mundo implicó inmediatamente a Rusia, pero la atribución de los ataques de denegación de servicio distribuidos es casi imposible, por diseño. Ahora se cree ampliamente que estos ataques DDoS fueron obra de la Russian Business Network (RBN), un conocido grupo de delincuencia organizada en Rusia con vínculos con el spam, las redes de bots y los esquemas de afiliación farmacéutica. Sus servicios parecen haber sido “contratados” precisamente durante una semana para llevar a cabo estos ataques.

El 19 de julio de 2008, una nueva ola de ataques DDoS comenzó a dirigirse a webs de noticias y del gobierno en Georgia. Estos ataques se intensificaron misteriosamente el 8 de agosto de 2008, cuando las tropas rusas invadieron la provincia separatista de Osetia del Sur. Al principio se dirigieron a webs de noticias y del gobierno de Georgia, antes de pasar a incluir instituciones financieras, empresas, educación, medios de comunicación occidentales y una web de hackers georgianos.

Al igual que en los anteriores ataques a Estonia, apareció un sitio web con una lista de objetivos y un conjunto de herramientas con instrucciones para utilizarlas. Esta artimaña también intentaba atribuir los ataques a “patriotas” que se defendían de la agresión georgiana, aunque la mayor parte del tráfico real de los ataques se originaba en una gran red de bots conocida que se cree que está controlada por RBN.

Digital defacement y spam

Los ataques a Georgia también incluyeron la desfiguración de sitios web y campañas masivas de spam diseñadas para obstruir las bandejas de entrada de los georgianos. Todo esto parecía estar diseñado para inspirar una falta de confianza en la capacidad de Georgia para defenderse y gobernarse a sí misma y para impedir que el gobierno se comunicara efectivamente con sus ciudadanos y con el mundo exterior.

Menos de un año después, otra serie de ataques DDoS comenzó en Kirguistán en enero de 2009. Esto coincidió con un proceso de toma de decisiones en el que el gobierno kirguís entraba para decidir si renovaba el alquiler de una base aérea estadounidense en su territorio. ¿Coincidencia? Parecía estar dirigido por la RBN una vez más, pero esta vez no se trataba de una treta de “patriotas” que expresaban sus opiniones digitales.

Esto nos lleva al ciberconflicto más reciente, la invasión de Crimea en 2014.

Desinformación y aislamiento

La guerra de la información de bajo nivel ha estado en marcha contra Ucrania desde 2009, con muchos ataques que coinciden con eventos que podrían interpretarse como una amenaza para los intereses rusos, como una cumbre de la OTAN y las negociaciones entre Ucrania y la UE para un Acuerdo de Asociación.

En marzo de 2014, el New York Times informó de que el malware “Snake” se había infiltrado en la Oficina del Primer Ministro de Ucrania y en varias embajadas remotas al mismo tiempo que comenzaban las protestas antigubernamentales en Ucrania. Casi a finales de 2013 y principios de 2014, ESET también publicó una investigación que documentaba ataques contra objetivos militares y medios de comunicación apodados “Operación Potao Express“.

Al igual que antes, un grupo local conocido como “Cyber Berkut” ejecutó ataques DDoS y defacements, sin causar mucho daño real. Sin embargo, creó mucha confusión y eso, por sí solo, tiene un impacto en tiempos de conflicto.

Al principio del conflicto, soldados sin insignias tomaron el control de las redes de telecomunicaciones de Crimea y de la única central de Internet de la región, provocando un apagón informativo. Los atacantes abusaron de su acceso a la red de telefonía móvil para identificar a los manifestantes antirrusos y enviarles mensajes SMS que decían: “Estimado abonado, está registrado como participante en un disturbio masivo”.

Tras aislar la capacidad de comunicación de Crimea, los atacantes también manipularon los teléfonos móviles de los miembros del Parlamento ucraniano, impidiéndoles reaccionar eficazmente a la invasión. Como se señala en Military Cyber Affairs, las campañas de desinformación se pusieron en marcha:

“En un caso, Rusia pagó a una sola persona para que mantuviera varias identidades web diferentes. Un actor de San Petersburgo comunicó que actuaba como tres blogueros diferentes con diez blogs, a la vez que comentaba en otros sitios. Otro individuo fue contratado para limitarse a comentar en las noticias y las redes sociales 126 veces cada doce horas”.

Paralización del suministro eléctrico

El 23 de diciembre de 2015, se cortó abruptamente el suministro eléctrico a cerca de la mitad de los residentes de Ivano-Frankivsk, Ucrania. Se cree ampliamente que esto fue obra de hackers rusos patrocinados por el Estado. Los ataques iniciales comenzaron más de seis meses antes de que se produjera el apagón, cuando los empleados de tres centros de distribución de energía eléctrica abrieron un documento malicioso de Microsoft Office con una macro diseñada para instalar un malware llamado BlackEnergy.

Los atacantes lograron obtener credenciales de acceso remoto a la red de Control de Supervisión y Adquisición de Datos (SCADA) y tomar el control de los controles de las subestaciones para comenzar a abrir los interruptores. Los atacantes procedieron a bloquear esos controles remotos para impedir que los interruptores se cerraran de forma remota para restablecer el suministro eléctrico. Además, los atacantes desplegaron un “limpiador” para bloquear los ordenadores utilizados para controlar la red y, al mismo tiempo, llevaron a cabo un ataque de denegación de servicio telefónico (TDoS) mediante la obstrucción de los números de atención al cliente, frustrando a los clientes que intentaban informar de los cortes.

Casi un año después, el 17 de diciembre de 2016, las luces volvieron a parpadear en Kiev. ¿Coincidencia? Probablemente no.

Esta vez el malware responsable se llamaba Industroyer/CrashOverride y era muchísimo más sofisticado. El malware estaba diseñado con componentes modulares que podían escanear la red para encontrar controladores SCADA y también hablaba su idioma. También tenía un componente limpiador para borrar el sistema. El ataque no parecía estar relacionado con BlackEnergy ni con la conocida herramienta wiper, KillDisk, pero no había duda de quién estaba detrás.

Exposición del correo electrónico

En junio de 2016, durante una reñida campaña electoral presidencial entre Hillary Clinton y Donald Trump, apareció en escena un nuevo personaje llamado Guccifer 2.0 que afirmaba haber hackeado el Comité Nacional Demócrata y procedió a entregar sus correos electrónicos a Wikileaks. Aunque no se atribuye oficialmente a Rusia, apareció junto a otras campañas de desinformación durante las elecciones de 2016 y se cree ampliamente que es obra del Kremlin.

Ataques a la cadena de suministro: NotPetya

Los persistentes ataques de Rusia contra Ucrania no habían terminado y subieron la temperatura el 27 de junio de 2017, cuando desataron una nueva pieza de malware llamada NotPetya.

NotPetya se disfrazó como una nueva cepa de ransomware y se desplegó a través de una cadena de suministro hackeada de un proveedor de software de contabilidad ucraniano. De hecho, no era realmente un ransomware. Aunque cifraba el ordenador, era imposible descifrarlo, borrando el dispositivo y dejándolo inservible.

Las víctimas no se limitaron a las empresas ucranianas. El malware se extendió por todo el mundo en cuestión de horas, afectando sobre todo a las organizaciones que tenían operaciones en Ucrania, donde se utilizaba el software de contabilidad con trampa.

Se estima que NotPetya ha causado al menos 10.000 millones de dólares en daños en todo el mundo.

Banderas falsas

Mientras se inauguraban los Juegos Olímpicos de Invierno en PyeongChang el 9 de febrero de 2018, otro ataque estaba a punto de desatarse en el mundo. El ataque de malware deshabilitó cada controlador de dominio en toda la red olímpica, impidiendo que todo, desde el Wi-Fi hasta las puertas de entrada, funcionara correctamente. Milagrosamente, el equipo de TI fue capaz de aislar la red, reconstruir y eliminar el malware de los sistemas y tener todo funcionando para la mañana siguiente, sin apenas alterar el ritmo.

Entonces llegó el momento de realizar el análisis del malware para intentar determinar quién querría atacar e inutilizar toda la red olímpica. La atribución del malware es difícil, pero había algunas pistas que podían ayudar, o podían ser falsas banderas que intentaban señalar a un tercero no implicado.

Las “pruebas” parecían apuntar a Corea del Norte y China, pero era casi demasiado obvio intentar culpar a Corea del Norte. Al final, un brillante trabajo detectivesco de Igor Soumenkov, de Kaspersky Lab, encontró una pista que apuntaba directamente a Moscú.

Unos años más tarde, justo antes de las fiestas de finales de 2020, se corrió la voz de un ataque a la cadena de suministro que tenía como objetivo el software SolarWinds Orion, utilizado para gestionar la infraestructura de red de organizaciones grandes y medianas de todo el mundo, incluidas muchas agencias del Gobierno Federal de Estados Unidos. Los mecanismos de actualización del software habían sido secuestrados y utilizados para desplegar una puerta trasera.

El alto perfil de las víctimas, combinado con el acceso permitido a través de la puerta trasera desplegada sigilosamente, puede hacer de este ataque uno de los mayores y más dañinos de la historia moderna.

La Oficina Federal de Investigación de Estados Unidos (FBI), la Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA), la Oficina del Director de Inteligencia Nacional (ODNI) y la Agencia de Seguridad Nacional (NSA) publicaron un comunicado conjunto en el que afirmaban que su investigación indicaba que:

“…un actor de amenaza persistente avanzada, probablemente de origen ruso, es responsable de la mayoría o de todos los compromisos cibernéticos recientemente descubiertos y en curso de las redes gubernamentales y no gubernamentales. En este momento, creemos que esto era, y sigue siendo, un esfuerzo de recopilación de información”.

Ciberconflicto ruso en 2022

En 2022 las tensiones ciberpolíticas vuelven a aumentar y se acercan al punto de ruptura. Los días 13 y 14 de enero de 2022, numerosos sitios web del gobierno ucraniano fueron desfigurados y los sistemas fueron infectados con malware disfrazado de ataque de ransomware.

Múltiples componentes de estos ataques se hacen eco del pasado.

El malware no era realmente un ransomware, era simplemente un sofisticado wiper, como se vio en los ataques de NotPetya.

Además, se dejaron muchas banderas falsas que sugerían que podría ser obra de disidentes ucranianos o partisanos polacos.

Distraer, confundir, negar e intentar dividir parece ser el libro de jugadas estándar ahora.

El martes 15 de febrero de 2022, se desencadenaron una serie de ataques DDoS contra sitios web del gobierno ucraniano y del ejército, así como contra tres de los mayores bancos de Ucrania. En un movimiento sin precedentes, la Casa Blanca ya ha desclasificado algunos datos de inteligencia y ha atribuido los ataques a la GRU rusa.

[Actualización (2022-02-23)]: El 23 de febrero de 2022, alrededor de las 16:00 hora local en Ucrania, se desató otra ola de ataques DDoS contra el Ministerio de Asuntos Exteriores, el Ministerio de Defensa, el Ministerio del Interior, el Gabinete de Ministros y el Servicio de Seguridad de Ucrania. Las interrupciones duraron unas dos horas y hasta ahora no se han atribuido. ESET y Symantec informaron del despliegue de un nuevo wiper del sector de arranque aproximadamente a las 17:00 hora local, que se produjo precisamente en medio de este ataque DDoS. Parece haber afectado a un pequeño número de organizaciones relacionadas con las finanzas y los contratistas del gobierno ucraniano. Symantec informó de que hubo algunos efectos en ordenadores de Letonia y Lituania, probablemente oficinas remotas de empresas ucranianas.

[Actualización (2022-02-24)]: A las 02:00 hora local del 24 de febrero de 2022, los sitios web del Gabinete de Ministros de Ucrania y los de los Ministerios de Asuntos Exteriores, Infraestructuras y Educación, entre otros, eran inaccesibles, según la CNN. A las 06:00 hora local del 24 de febrero de 2022, parecían funcionar con normalidad.

[Actualización (2022-02-25)]: El 25 de febrero de 2022, el conflicto había pasado de los ataques puramente cibernéticos a una guerra terrestre, y estamos viendo actividad de actores no estatales que podrían causar perturbaciones e impactos adicionales fuera de la zona de conflicto.

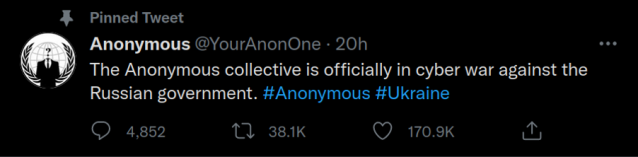

En primer lugar, una cuenta de Twitter que representaba a Anonymous, el grupo de hacktivistas libremente asociado, declaró la “ciberguerra” contra el gobierno ruso.

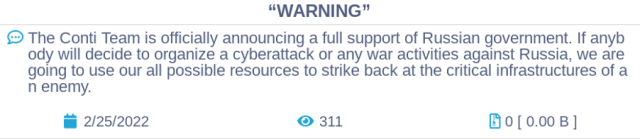

Unas horas más tarde, el prolífico grupo de ransomware, Conti, publicó un mensaje en su sitio de la web oscura declarando su “pleno apoyo al gobierno ruso”.

Ambas declaraciones aumentan el riesgo para todos, estén o no involucrados en este conflicto. Los ataques de vigilantes en cualquier dirección aumentan la niebla de la guerra y generan confusión e incertidumbre para todos. La probabilidad de que otros grupos criminales con base en el teatro de operaciones ruso intensifiquen los ataques contra los aliados de Ucrania parece alta.

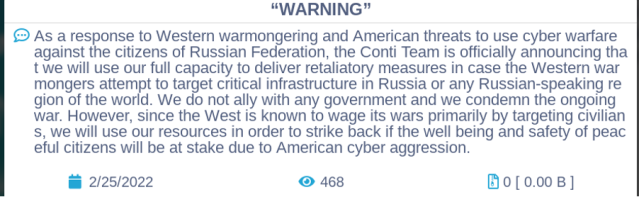

A las 20:00 UTC del 25 de febrero, Conti había eliminado su declaración anterior, que parece haber sido demasiado antagónica con el Gobierno de Estados Unidos. La nueva declaración ha rebajado un poco el tono, sugiriendo que sólo podrían “devolver el golpe” en respuesta a la ciberagresión estadounidense.

Otro grupo con el nombre de CoomingProject supuestamente publicó una declaración similar diciendo: “Hola a todos, este es un mensaje de que ayudaremos al gobierno ruso si se producen ciberataques contra Rusia”. Su sitio está actualmente offline, y no pudimos confirmar esta publicación.

[Actualización (2022-02-26 y 2022-02-27)]: Durante el fin de semana del 26 y 27 de febrero ocurrieron varias cosas.

En la tarde del sábado 26 de febrero, Mykhallo Federov, viceprimer ministro de Ucrania y ministro de transformación digital, envió un tuit en el que imploraba a las personas con conocimientos cibernéticos que se unieran a un ejército virtual de TI para ayudar a Ucrania a atacar los activos rusos en represalia por los ciberataques que Rusia ha perpetrado supuestamente contra Ucrania. Un mensaje del “ejército informático” en una plataforma de mensajes incluía una lista de 31 objetivos para que los partidarios atacaran.

Mucha gente quiere apoyar a Ucrania, pero aconsejamos no hacer algo así. A menos que alguien esté trabajando directamente en nombre de un Estado-nación, es probable que se esté cometiendo un delito grave.

Además, un investigador de ciberseguridad en la frontera entre Ucrania y Rumanía informó de que los sistemas de control fronterizo de Ucrania habían sido atacados con un malware limpiador para interrumpir la salida de los refugiados.

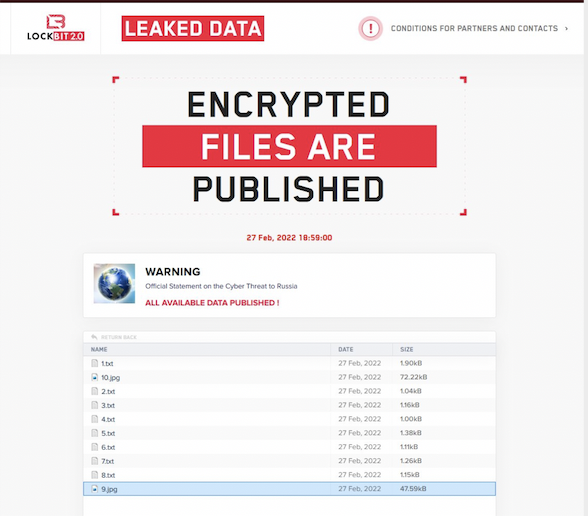

Y otro grupo de ransomware publicó un comunicado oficial sobre el conflicto: Lockbit 2.0 publicó un mensaje en su sitio de la dark web diciendo que nunca atacará la infraestructura crítica de ningún país y que no está tomando partido. Afirma que sólo es un grupo diverso de “pentesters”, y que sólo es un negocio y “todo lo que hacemos es proporcionar formación pagada a los administradores de sistemas de todo el mundo sobre cómo configurar correctamente una red corporativa”.

La declaración se publicó en ocho idiomas junto a dos imágenes JPEG de la tierra.

[Actualización (2022-02-28)]: El lunes 28 de febrero fue otro día complicado y ajetreado para los ciberataques, con más que su cuota de confusión. Hubo más supuestas filtraciones, y las facciones eligieron bandos. Partidarios activistas de Ucrania hackearon estaciones de recarga de coches eléctricos para mostrar mensajes ofensivos hacia el presidente Putin.

Un investigador ucraniano filtró públicamente las comunicaciones internas del grupo de ransomware Conti. Nos enteramos de que el monedero principal de Bitcoin del grupo ha tenido más de 2.000.000.000 de dólares depositados en los últimos dos años y que la lealtad es mucho menos frecuente en la clandestinidad criminal que entre el resto de nosotros.

¿Las buenas noticias hasta ahora? Los rusos no han utilizado los ciberataques para destruir o interrumpir los servicios básicos en Ucrania. El malware y la ciberdestrucción han sido mínimos. Sin embargo, no debemos dormirnos en los laureles. Es poco probable que esta situación se resuelva por sí misma de manera que disminuya el riesgo de ciberataques.

El libro de jugadas ruso para la ciberguerra

¿Y ahora qué? Independientemente de que las cosas sigan escalando, es seguro que las ciberoperaciones continuarán. Ucrania ha estado bajo un constante bombardeo de ataques con diferentes grados de picos y caídas desde que Viktor Yanukovich fue depuesto en 2014.

La “Doctrina Militar de la Federación Rusa” oficial de 2010 establece:

Esto sugiere que continuarán los comportamientos anteriores antes de un conflicto, y hace que los ataques DDoS sean una señal potencial de una respuesta cinética inminente.

La guerra de la información es la forma en que el Kremlin puede intentar controlar la respuesta del resto del mundo a las acciones en Ucrania o cualquier otro objetivo de ataque.

Las banderas falsas, la atribución errónea, la interrupción de las comunicaciones y la manipulación de las redes sociales son componentes clave del libro de jugadas de la guerra de la información de Rusia. No necesitan crear una cobertura permanente para las actividades sobre el terreno y en otros lugares, simplemente necesitan causar suficiente retraso, confusión y contradicción para permitir que otras operaciones simultáneas logren sus objetivos.

Preparar y proteger

Resulta interesante que Estados Unidos y el Reino Unido estén intentando adelantarse a algunas de las campañas de desinformación, lo que podría limitar su eficacia. Sin embargo, no debemos asumir que los atacantes dejarán de intentarlo, por lo que debemos permanecer preparados y vigilantes.

Por ejemplo, las organizaciones de los países que rodean a Ucrania deben estar preparadas para ser arrastradas a cualquier ciberataque, incluso si no están operando directamente dentro de Ucrania. Los ataques y la desinformación anteriores se han filtrado a Estonia, Polonia y otros estados fronterizos, aunque sólo sea como daño colateral.

Desde una perspectiva global, debemos esperar que una serie de “patrióticos” independientes en Rusia, me refiero a los delincuentes de ransomware, escritores de phishing y operadores de botnets, arremetan con más fervor de lo normal contra objetivos percibidos como contrarios a la Madre Patria.

Es poco probable que Rusia ataque directamente a los miembros de la OTAN y se arriesgue a invocar el Artículo V. Sin embargo, sus recientes gestos para frenar a los delincuentes que operan desde la Federación Rusa y sus socios de la Comunidad de Estados Independientes (CEI) probablemente llegarán a su fin, y en su lugar veremos cómo se multiplican las amenazas.

Aunque la defensa en profundidad debería ser lo normal en los mejores momentos, es especialmente importante si podemos esperar un aumento de la frecuencia y la gravedad de los ataques. La desinformación y la propaganda pronto alcanzarán un punto álgido, pero debemos mantenernos alerta, cerrar las puertas y vigilar cualquier cosa inusual en nuestras redes a medida que los ciclos del conflicto fluyan e incluso cuando terminen pronto. Porque, como todos sabemos, podrían pasar meses hasta que salgan a la luz las pruebas de intrusiones digitales debidas a este conflicto ruso-ucraniano.