En un artículo anterior, exponíamos la visión de Sophos sobre la detección y respuesta extendida (XDR) y discutíamos el concepto de “la zona gris”. Como resumen rápido, la zona gris son las señales potencialmente sospechosas que no pueden clasificarse automáticamente como buenas o malas y necesitan una mayor investigación para determinar si representan una amenaza para la organización. Este artículo explora en mayor profundidad el proceso de tomar esas detecciones y realizar una investigación para determinar si son signos de actividad maliciosa con Sophos XDR.

Como explicamos anteriormente, optimizar la prevención está en el ADN de Sophos y es un pilar clave en nuestra estrategia de XDR. Al bloquear automáticamente el 99,98% de las amenazas*, Sophos permite a los analistas de seguridad centrar su limitado y valioso tiempo en las detecciones en las que tendrán mayor impacto.

Minimizar el tiempo de detección

Imaginemos un escenario en el que un atacante ha logrado infiltrarse en una organización a través de un dispositivo desprotegido. Ahora que tienen un punto de apoyo, cada segundo cuenta. Su objetivo es moverse silenciosamente y pasar desapercibido el mayor tiempo posible. Cuando intenta aumentar sus privilegios o moverse lateralmente a través de la red a otras máquinas, deja un rastro. Las huellas incluyen indicadores recopilados en varios logs de eventos, así como detecciones registradas por un dispositivo protegido. Con Sophos XDR, nuestro objetivo es señalar estas detecciones de la manera más eficaz.

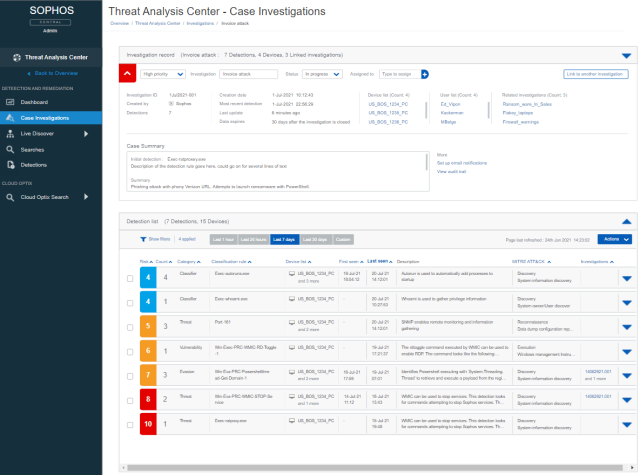

Para ello utilizamos el aprendizaje automático de múltiples vectores e inteligencia de amenazas para proporcionar una puntuación de riesgo priorizada por IA para cada detección. Las puntuaciones van de 0 a 10. El 0 no está determinado, del 1 al 3 representa un riesgo bajo, del 4 al 7 un riesgo medio, del 8 al 9 un riesgo alto y el 10 el riesgo más alto. Estas puntuaciones se codifican por colores según la gravedad y se comparan con el marco de MITRE ATT@CK, lo que permite al analista identificar rápidamente dónde debe centrarse.

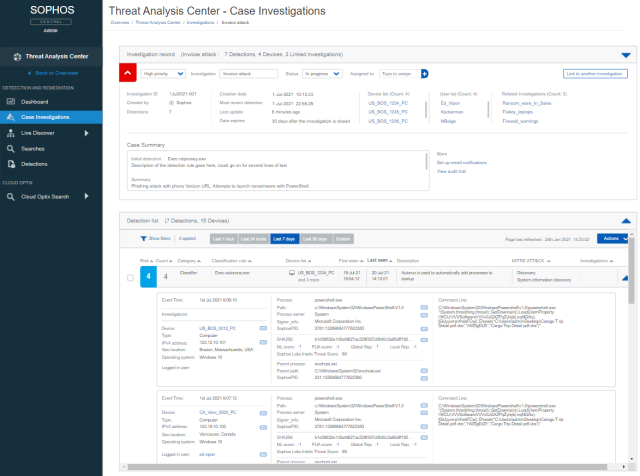

Si un analista quiere investigar una detección, Sophos XDR le brinda información contextual al alcance de la mano. Los operadores pueden acceder a información valiosa, como la primera y la última vez que se vio una detección, una descripción de la detección, la ubicación geográfica del dispositivo, el uso de LOL-bin, incluidas líneas de comando, las relaciones padre/hijo, el nombre del proceso, el hash y más datos.

Los analistas pueden pivotar en cualquiera de los puntos de datos para explorar más. Por ejemplo, el analista podría solicitar un gráfico de amenazas para ver una recreación visual paso a paso de la detección, incluidos los procesos, los archivos, las claves de registro que se tocaron y más. La información contextual no se limita al dispositivo, los analistas pueden buscar un hash en VirusTotal con un solo clic o ver los intentos de inicio de sesión fallidos/exitosos de un usuario específico en todo el ambiente de la organización. Esta información proporciona un contexto valioso para el analista.

Las detecciones pueden provenir de todo el entorno: endpoint, servidor, firewall, correo electrónico, nube, móvil, Office 365 y más. La última incorporación al Data Lake de Sophos es la capacidad de importar eventos de Office 365, lo que permite ver eventos de Exchange, SharePoint, OneDrive, Azure Active Directory, PowerBI, Teams y más. Los analistas pueden correlacionar entre las detecciones de los productos de Sophos y los registros de auditoría de Office 365. Sophos XDR también buscará detecciones en los datos de Office 365, proporcionará una puntuación de riesgo y llamará la atención de un analista, de la misma manera que un producto de Sophos.

Cuanto mayor sea su red, mayores serán sus posibilidades de captar una señal maliciosa antes de que se produzca el daño. En el siguiente vídeo mostramos una descripción general de la función de detecciones de Sophos XDR.

El juego está en marcha

Con este conocimiento detallado de una detección, los analistas pueden profundizar, crear un caso y realizar una investigación completa. El analista es el detective que reúne las pistas (detecciones) de su entorno, toma notas y sigue cada pista, mejorando su comprensión, hasta desenmascarar la causa raíz y resolver el caso.

Si una detección es lo suficientemente grave, el sistema correlacionará automáticamente e incluirá la señal y las detecciones pertinentes en un caso listo para la revisión de un analista. Además, se presentarán pivotes y enriquecimientos contextuales a las detecciones en el caso. Esto proporciona una imagen completa de lo que estaba sucediendo en el entorno y ahorra un tiempo valioso para el analista.

Los caso también pueden ser creado manualmente por el analista cuando ve una detección que despierta su interés. El analista puede asignar una prioridad (baja, media, alta) para cada uno de sus casos. Los casos tienen diferentes estados (No iniciado, En curso, En espera, Archivado, Cerrado) y se pueden asignar a uno o más analistas.

Desde el Panel de Investigación de Casos, un analista tiene una visión general de cada caso. Información como la prioridad, el título, el estado, los analistas asignados, quién lo creó, la antigüedad del caso, el número de dispositivos afectados, la última hora de modificación, la primera y la última hora de detección, y un resumen.

Una vez que un analista está trabajando en un caso, tiene una gran cantidad de información al alcance de la mano, lo que le permite concentrarse. Las detecciones se pueden agregar o eliminar de un caso. El analista puede ver los detalles de un dispositivo e incluso establecer una sesión de respuesta en vivo para tomar acciones directas y realizar tareas en el dispositivo afectado. ¿Podría ser que uno de los usuarios enumerados en el caso fallara 20 veces al iniciar de sesión, antes de conseguir entrar?

Si el analista quiere ver una detección específica y seguir las huellas, simplemente expande la detección, examina los detalles o cambia a cualquier otra información que le pueda resultar valiosa para el caso.

Durante su investigación, un analista puede tomar notas. Esto podría ser información de sus descubrimientos o asesorar a otros analistas sobre las tareas que ya completaron. Las notas de casos son de formato libre y vienen precargadas con una plantilla de investigación. Esta plantilla se puede utilizar para indicarle a un analista qué investigar. ¿Hubo alguna IP interna/externa, dominios o URL conectados desde el dispositivo? ¿Algún intento de inicio de sesión RDP/SSH externo en el momento de la detección? ¿La detección identificó algún puerto de escucha? ¿La detección estuvo relacionada con la ejecución automática o con un servicio? Es una plantilla extensa, creada por cazadores de amenazas experimentados de Sophos, que puede entrenar y recordar a los analistas las posibles áreas a investigar.

Con toda la información relevante al alcance de la mano, el analista puede seguir cada pista, ver la imagen completa, comprender las detecciones y resolver el caso.

Conclusión

Los clientes ya tienen una base sólida con Sophos XDR que se centra en optimizar la prevención. Con menos ruido, los analistas pueden centrar su limitado y valioso tiempo y mantener sus organizaciones seguras. Sophos XDR permite a los clientes de Sophos de todos los tamaños optimizar su protección y minimizar el tiempo para detectar, investigar y responder a las amenazas en su organización.

* Fuente: AV-Test 2021 average score