El ransomware ha existido durante décadas y continúa prosperando, en gran parte porque los operadores de ransomware evolucionan y se adaptan rápidamente a medida que avanza el panorama de la ciberseguridad.

Por ejemplo, a medida que las organizaciones han mejorado en la realización de copias de seguridad y pueden restaurar los archivos cifrados, los atacantes han comenzado a complementar su enfoque de exigir un rescate a cambio de claves de descifrado, con medidas de extorsión adicionales diseñadas para aumentar la presión para pagar.

Algunas de las tácticas que utilizan los atacantes para obligar a las víctimas a pagar son despiadadas y podrían ser más dañinas para una organización que un período de inactividad. Los atacantes intentan deliberadamente socavar las relaciones, la confianza y la reputación de su objetivo. A veces, el enfoque que adoptan es muy público, otras veces es más directo y personal.

Por ejemplo, el equipo de Rapid Response de Sophos ha visto casos en los que los atacantes envían correos electrónicos o llaman por teléfono a los empleados de las víctimas, llamándolos por su nombre y compartiendo datos personales que los atacantes han robado, como detalles de cualquier acción disciplinaria o información financiera o personal, con el objetivo de asustarlos para que exijan a su empleador que pague el rescate.

Este tipo de comportamiento muestra cómo el ransomware ha evolucionado de un ataque puramente técnico dirigido a sistemas y datos a uno que también apunta a las personas.

Para ayudar a las organizaciones a mejorar sus defensas contra ransomware, Sophos Rapid Response ha compilado las 10 principales tácticas de presión que los adversarios utilizaron en 2021:

1. Robar datos y amenazar con publicarlos o subastarlos online

La lista de grupos de ransomware que ahora utilizan, tienen o alojan un sitio web público de “filtración” de datos extraídos es larga. El enfoque es ahora tan común que cualquier víctima de una intrusión sofisticada debe asumir que un ataque con ransomware significa que también ha experimentado una violación de datos.

Los atacantes están publicando datos robados en sitios de filtraciones para que la competencia, los clientes, los socios, los medios de comunicación y otros los vean. Estos sitios web a menudo tienen bots de redes sociales que publican automáticamente nuevas publicaciones, por lo que hay pocas posibilidades de mantener un ataque en secreto. A veces, los atacantes subastan los datos en la web oscura o entre redes de ciberdelincuentes.

Sin embargo, la mayor preocupación para las víctimas podría ser el tipo de datos que roban los atacantes. Si bien esto puede incluir planos de productos o recetas secretas de salsa, los atacantes generalmente extraen información como detalles bancarios corporativos y personales, facturas, nóminas, detalles de casos disciplinarios, pasaportes, permisos de conducir, números de seguridad social y otros, que pertenecen a los empleados y clientes.

Por ejemplo, en un reciente ataque de ransomware Conti a un proveedor de logística de transporte que investigó Sophos Rapid Response, los atacantes habían obtenido detalles de investigaciones activas de accidentes, con los nombres de los conductores involucrados, muertes y otra información relacionada. El hecho de que esa información estuviera a punto de pasar a ser de dominio público añadió una tensión significativa a una situación que ya era difícil.

La pérdida o exposición de datos personales también pone a las víctimas en riesgo de violar las leyes de protección de datos, como la Ley de Privacidad del Consumidor de California (CCPA) o el GDPR de Europa.

2. Enviar correos electrónicos y llamar a los empleados, incluidos los altos ejecutivos, amenazando con revelar su información personal

REvil, Conti, Maze, SunCrypt y otras familias de ransomware han utilizado esta táctica de intimidación, que puede ser extremadamente estresante para los destinatarios.

A continuación se muestra el mensaje de voz grabado que un afiliado del ransomware SunCrypt le dejó a un empleado de una organización objetivo (incluido con el permiso de la organización afectada):

Los operadores detrás del ransomware REvil dijeron que llamaron a los medios de comunicación y a los partners de las víctimas, les proporcionaron detalles del ataque y les pidieron que instaran a la víctima a pagar. También afirmaron haber establecido un servicio gratuito que proporcionaba llamadas VOIP codificadas para que las utilicen sus afiliados.

3. Notificar o amenazar con notificar a partners, clientes, medios de comunicación y otros sobre la violación de datos

Esta táctica implica enviar correos electrónicos o mensajes a personas u organizaciones cuyos datos de contacto encontraron en archivos robados y decirles que exijan que su objetivo pague el rescate para proteger su privacidad. REvil, Clop y otras familias de ransomware utilizan este enfoque, como se muestra a continuación.

4. Silenciar a las víctimas

Conti y RagnarLocker han comenzado recientemente a amenazar a las víctimas con mensajes que dicen que la víctima no debe comunicarse con la policía ni compartir detalles de las negociaciones del rescate. Esto podría ser para evitar que las víctimas obtengan apoyo de terceros que podrían ayudarles a evitar pagar el rescate. También sugiere que las bandas de ransomware están cada vez más preocupadas por llamar la atención sobre sus actividades, particularmente de las fuerzas del orden. El ransomware ha existido durante décadas y continúa prosperando, en gran parte porque los operadores de ransomware evolucionan y se adaptan rápidamente a medida que avanza el panorama de la ciberseguridad.

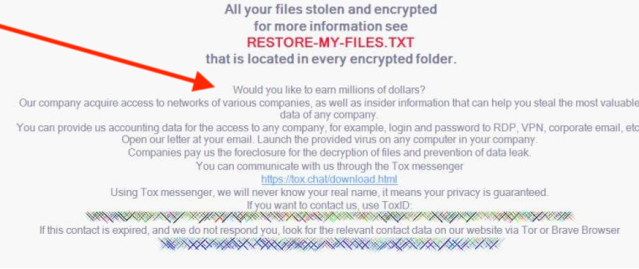

5. Reclutar personal interno

Otra táctica reciente e inusual que están utilizando los operadores de ransomware es intentar reclutar personas con información privilegiada para facilitar un ataque de ransomware a cambio de una parte de las ganancias. En un ejemplo, ampliamente difundido, los operadores detrás de LockBit 2.0 incluyeron un anuncio de reclutamiento para personas con información privilegiada para ayudarlos a violar y cifrar la red de “cualquier compañía” a cambio de un pago sustancial. El siguiente aviso, publicado en los ordenadores de la víctima después del cifrado, sugiere que los adversarios están tratando de reclutar personas con información privilegiada para ayudarles a violar a partners o proveedores externos, un motivo adicional de preocupación tanto para la víctima como para sus partners.

6. Restablecer contraseñas

Después de violar la red, muchos atacantes de ransomware crean una nueva cuenta de administrador de dominio y luego restablecen las contraseñas de las otras cuentas de administrador. Esto significa que los administradores de TI no pueden iniciar sesión en la red para reparar el sistema. En su lugar, deben configurar un nuevo dominio antes de que puedan comenzar a intentar restaurar desde las copias de seguridad.

7. Ataques de suplantación de identidad dirigidos a las cuentas de correo electrónico de las víctimas

En un incidente investigado por Sophos Rapid Response y que involucró al ransomware Lorenz, se envió a los empleados correos electrónicos de phishing para engañarlos para que instalaran una aplicación que les brindaba acceso completo al correo electrónico de los empleados, incluso después de restablecer sus contraseñas. Luego, los atacantes usaron las cuentas de correo electrónico comprometidas para enviar correos electrónicos a los equipos de seguros informáticos, legales y TI que trabajan con la organización objetivo para amenazar con más ataques si no pagaban.

8. Eliminación de copias de seguridad en línea y shadow volume

Durante el reconocimiento de la red de una víctima, la mayoría de los operadores de ransomware buscarán copias de seguridad conectadas a la red o Internet y las eliminarán para que la víctima no pueda confiar en ellas para restaurar archivos cifrados. Esto puede incluir desinstalar el software de respaldo y restablecer las instantáneas virtuales. En un ejemplo visto por Sophos Rapid Response, que involucraba el ransomware DarkSide, los atacantes eliminaron las copias de seguridad locales de la víctima y luego usaron una cuenta de administrador comprometida para contactar al proveedor que aloja las copias de seguridad en la nube fuera del sitio de la víctima, pidiéndoles que borren las copias de seguridad fuera del sitio. El proveedor cumplió porque la solicitud provino de una cuenta autorizada. Afortunadamente, el proveedor pudo restaurar las copias de seguridad una vez que se les informó de la infracción.

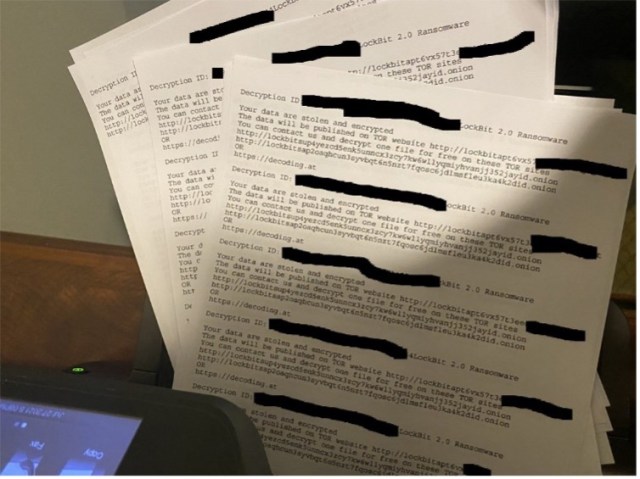

9. Imprimir copias físicas de la nota de rescate en todos los dispositivos conectados, incluidos los puntos de venta

Una avalancha de amenazas impresas no es solo una molestia en términos de suministro de papel, sino también inquietante para las personas en la oficina. Los operadores de ransomware, incluidos Egregor y LockBit, han aplicado esta táctica.

10. Lanzar ataques distribuidos de denegación de servicio contra el sitio web del objetivo

Avaddon, DarkSide, RagnarLocker y SunCrypt han utilizado ataques distribuidos de denegación de servicio (DDoS) cuando las negociaciones de rescate se han estancado, para obligar a los objetivos a volver a la mesa. Los adversarios también utilizan los ataques DDoS como distracciones para inmovilizar los recursos de seguridad de TI mientras la actividad principal del ataque de ransomware se lleva a cabo en otra parte de la red, o como ataques de extorsión independientes.

¿Qué pueden hacer los defensores?

El hecho de que los operadores de ransomware ya no limiten sus ataques a cifrar archivos que los objetivos a menudo pueden restaurar a partir de copias de seguridad, muestra lo importante que es para los defensores adoptar un enfoque de seguridad en profundidad. Este enfoque debe combinar seguridad avanzada con formación y concienciación de los empleados.

Los siguientes pasos pueden ayudar a las organizaciones a lidiar con los comportamientos amenazantes de los atacantes:

- Implementar un programa de concientización para los empleados que incluya ejemplos del tipo de correos electrónicos y llamadas que usan los atacantes y las demandas que pueden hacer.

- Establecer un punto de contacto 24 horas al día, 7 días a la semana para los empleados, para que puedan informar sobre cualquier acercamiento que afirme ser de atacantes y recibir el apoyo que necesiten.

- Introducir medidas para identificar posibles actividades internas malintencionadas, como empleados que intentan acceder a cuentas o contenido no autorizados.

También vale la pena revisar los siguientes pasos para mejorar la seguridad contra una amplia gama de ciberamenazas, incluido el ransomware:

- Supervisar la seguridad de la red las 24 horas del día, los 7 días de la semana y ser consciente de los cinco indicadores tempranos de la presencia de un atacante para detener los ataques de ransomware antes de que se inicien

- Cerrar el protocolo de escritorio remoto (RDP) abierto a Internet para denegar el acceso de los ciberdelincuentes a las redes. Si los usuarios necesitan acceso a RDP, colócalo detrás de una conexión de acceso de red VPN o zero-trust y obliga el uso de la autenticación multifactor (MFA)

- Educar a los empleados sobre qué buscar en términos de phishing y spam malicioso e introducir políticas de seguridad sólidas.

- Mantener copias de seguridad periódicas de los datos más importantes y actuales en un dispositivo de almacenamiento offline. La recomendación estándar para las copias de seguridad es seguir el método 3-2-1: 3 copias de los datos, usando 2 sistemas diferentes, 1 de los cuales debe ser offline, y probar la capacidad de realizar una restauración.

- Evitar que los atacantes accedan a la seguridad y la deshabiliten: elige una solución con una consola de administración alojada en la nube con autenticación multifactor habilitada y administración basada en roles para limitar los derechos de acceso

- Recuerda, no existe una fórmula mágica única para la protección y un modelo de seguridad en capas y de defensa en profundidad es esencial: extiéndelo a todos los endpoints y servidores y asegúrate de que puedan compartir datos relacionados con la seguridad.

- Dispón de un plan de respuesta a incidentes eficaz y actualízalo según sea necesario. Recurre a expertos externos para monitorear amenazas o responder a incidentes de emergencia para obtener ayuda adicional, si es necesario.

Dejar un comentario