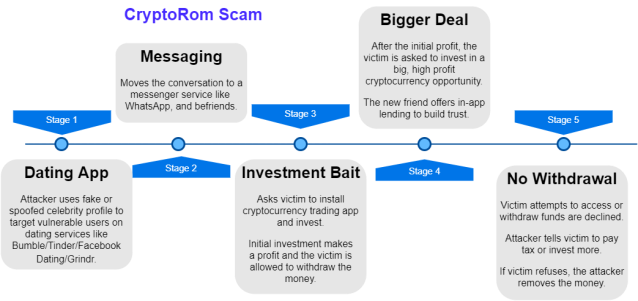

En mayo, publicamos un informe sobre ciberdelincuentes que utilizaban sitios y aplicaciones de citas para conseguir que las víctimas instalaran aplicaciones falsas de criptomonedas en iPhone y Android. En aquel momento, las pruebas sugerían que los estafadores detrás de estas aplicaciones se dirigían exclusivamente a víctimas de Asia. Pero desde entonces, hemos visto cada vez más pruebas de que estas aplicaciones falsas forman parte de una estafa mundial de gran alcance. Hemos sabido de víctimas en Europa, la mayoría de ellas usuarios de iPhone, que han perdido miles de dólares a manos de los ciberdelincuentes a través de estas estafas. También hemos identificado más aplicaciones vinculadas a la campaña de fraude, que, debido a su combinación de estafas románticas y fraudes en el comercio de criptomonedas, hemos bautizado como CryptoRom.

En nuestra investigación inicial, descubrimos que los ciberdelincuentes detrás de estas aplicaciones se dirigían a los usuarios de iOS utilizando el método de distribución ad hoc de Apple, a través de operaciones de distribución conocidas como “servicios de Super Firma”. A medida que ampliamos nuestra búsqueda basándonos en los datos proporcionados por los usuarios y en la búsqueda adicional de amenazas, también vimos que las aplicaciones maliciosas vinculadas a estas estafas en iOS aprovechaban los perfiles de configuración que abusan del esquema de distribución Enterprise Signature de Apple para dirigirse a las víctimas.

Campaña mundial

Un informe publicado por Interpol a principios de este año advertía sobre que este tipo de fraude es cada vez más frecuente, señalando que estas estafas se dirigen a personas vulnerables, especialmente a aquellas que buscan pareja a través de aplicaciones de citas y plataformas de redes sociales. Además de las víctimas que se pusieron en contacto con nosotros directamente, también encontramos algunas a través de informes de noticias, y otras a través de sitios que mantienen bases de datos de denuncias de estafas. Además de los países asiáticos que habíamos identificado previamente, encontramos víctimas de estafas similares del Reino Unido, Francia, Hungría y Estados Unidos.

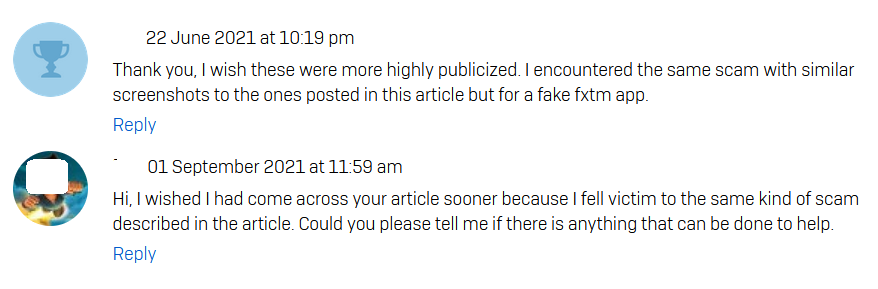

A medida que las víctimas se ponían en contacto con nosotros para denunciar algunas de estas estafas, reuníamos más detalles sobre la campaña.

Por las noticias, supimos que una víctima perdió 63.000 libras esterlinas. En el Reino Unido hay otras noticias sobre estas estafas, como una víctima que perdió 35.000 libras a manos de un estafador que se puso en contacto con ella a través de Facebook, y otra que perdió 20.000 libras tras ser estafada por alguien que se puso en contacto a través de Grindr. En este último caso, la víctima hizo un depósito inicial, transfirió el dinero a una aplicación de Binance desde su banco y luego a los estafadores; luego se les pidió que depositaran más fondos para poder retirar su dinero. Ninguna de estas víctimas ha recuperado su dinero.

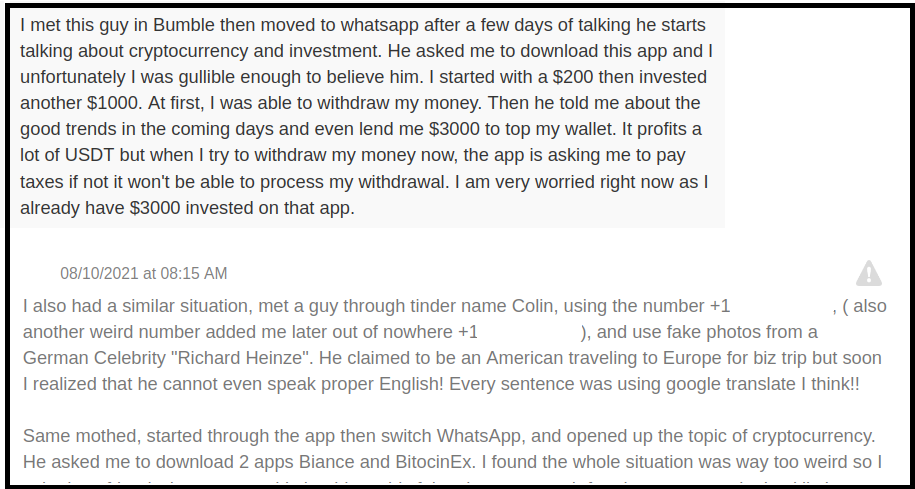

Revisamos los sitios de bases de datos de estafas para encontrar las URLs asociadas a estas estafas y los comentarios de los afectados por CryptoRom. El estudio de las historias de las víctimas amplió la comprensión de esta estafa:

Las víctimas son contactadas a través de sitios de citas o aplicaciones como Bumble, Tinder, Facebook Dating y Grindr. Mueven la conversación a aplicaciones de mensajería. Una vez que la víctima coge confianza, se les pide que instalen una aplicación de comercio falsa con dominios de apariencia legítima y atención al cliente. Cambian la conversación a la inversión y les piden que inviertan una pequeña cantidad, e incluso les dejan retirar ese dinero con las ganancias como cebo. Después de esto, se les indicará que compren varios productos financieros o se les pedirá que inviertan en eventos comerciales especiales “rentables”. El nuevo amigo incluso presta algo de dinero en la aplicación falsa, para que la víctima crea que es real y cariñosa. Cuando la víctima quiere que le devuelvan su dinero o sospecha, se le bloquea la cuenta.

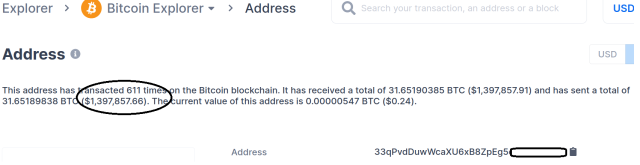

Millones perdidos y más de 1,3 millones de dólares en un caso

Una de las víctimas compartió la dirección de bitcoin a la que transfirieron su dinero, y cuando lo verificamos al momento de escribir este artículo, se habían enviado más de 1,39 millones de dólares. Esto muestra la escala de esta estafa y cuánto dinero ganan los estafadores. Esta es solo una dirección de bitcoin, la punta del iceberg. Podría haber varios, con pérdidas de millones. Entonces, esta estafa es más seria aún, ya que ataca a personas reales. Aunque es difícil de creer, pudimos ver en los comentarios y los informes de noticias que se trata de personas comunes vulnerables que están perdiendo el dinero que tanto les costó ganar y que luchan por recuperarlo. En la mayoría de los casos con los que nos hemos encontrado, los ciberdelincuentes han pedido a las víctimas que transfieran dinero comprando criptomonedas a través de la aplicación Binance y luego a una aplicación comercial falsa. Probablemente esto se haga para evitar el rastreo de fondos hasta su destino.

Usuarios de iPhone como objetivo

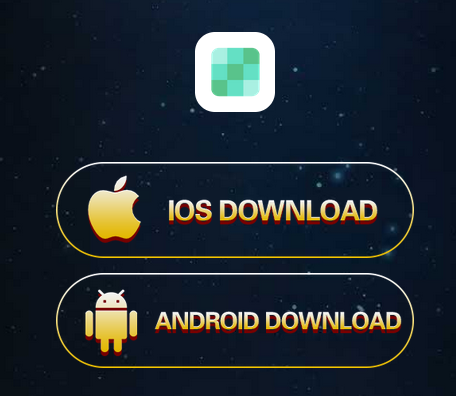

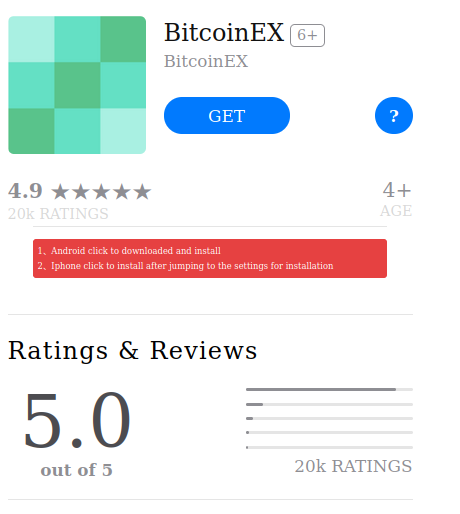

Según las víctimas con las que nos hemos encontrado, la mayoría han sido usuarios de iPhone y las páginas web creadas para distribuir estas aplicaciones imitan principalmente a la App Store, lo que sugiere que estos estafadores se dirigen a usuarios de iPhone asumiendo que es probable que sean ricos. La siguiente imagen es de una de las páginas web de fraudes recientes y el destino para la descarga de la aplicación se parece a la página de la App Store de Apple.

Abuso del Apple Enterprise Program

Los ciberdelincuentes deben encontrar una manera de eludir el proceso de revisión de la App Store de Apple, pero aún así llegar a sus víctimas con éxito. En nuestra primera publicación sobre esta estafa, mostramos cómo se utilizó el esquema de distribución ad-hoc Super Signature para apuntar a los usuarios de dispositivos iOS. También encontramos perfiles de aprovisionamiento móvil utilizados para distribuir este malware.

Desde entonces, además del esquema de Super Signature, hemos visto a estafadores utilizar el programa Apple Developer Enterprise (Apple Enterprise/Corporate Signature) para distribuir sus aplicaciones falsas. También hemos observado a ciberdelincuentes que abusan de Apple Enterprise Signature para administrar los dispositivos de las víctimas de forma remota. El programa Enterprise Signature de Apple se puede utilizar para distribuir aplicaciones sin revisiones de la App Store de Apple, utilizando un perfil y un certificado de Enterprise Signature. Las aplicaciones firmadas con certificados empresariales deben distribuirse dentro de la organización para empleados o testers de aplicaciones, y no deben usarse para distribuir aplicaciones a los consumidores.

Los servicios Super Signature, que utilizan cuentas de desarrollador personales en lugar de cuentas Enterprise, tienen un límite en la cantidad de dispositivos en los que se pueden instalar aplicaciones y requieren el UDID del dispositivo para su instalación. Por otro lado, el servicio Enterprise Signature se puede utilizar para distribuir aplicaciones directamente a una mayor cantidad de dispositivos que son administrados por una cuenta. En ambos casos, las aplicaciones no tienen que enviarse a la App Store de Apple para su revisión.

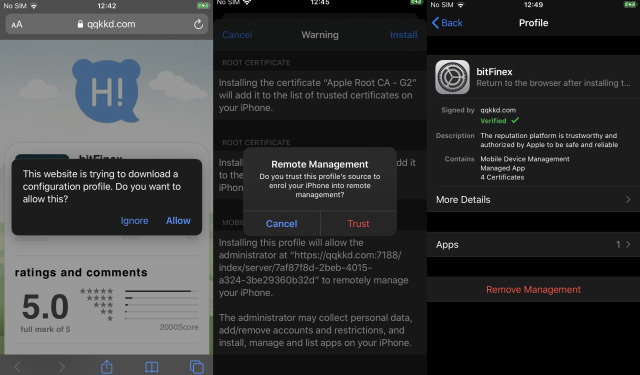

Cuando un usuario de un dispositivo iOS visita uno de los sitios utilizados por estas estafas, se descarga un nuevo perfil en su dispositivo. En lugar de un perfil ad hoc normal, es un perfil de aprovisionamiento de MDM firmado con un certificado de empresa. Se le pide al usuario que confíe en el perfil y, después de hacerlo, los delincuentes pueden administrar su dispositivo en función del contenido del perfil. Como se advierte en la imagen a continuación, los delincuentes pueden potencialmente recopilar datos personales, agregar/eliminar cuentas e instalar/administrar aplicaciones.

En este caso, los ciberdelincuentes querían que las víctimas volvieran a visitar el sitio web con el navegador de su dispositivo. Cuando se visita el sitio después de confiar en el perfil, el servidor solicita al usuario que instale una aplicación desde una página que se parece a la App Store de Apple, con reseñas falsas. La aplicación instalada es una versión falsa de la aplicación de comercio de criptomonedas Bitfinex.

El sistema de aprovisionamiento empresarial de Apple es un talón de Aquiles en la plataforma de Apple y, al igual que el método de distribución Super Signature, los operadores de malware han abusado ampliamente de él en el pasado. Apple comenzó a tomar medidas enérgicas contra el uso de certificados empresariales; incluso los certificados de Google y Facebook Enterprise fueron revocados (y luego restablecidos) para distribuir aplicaciones a los consumidores que utilizan este método. Esto ralentizó el abuso de los certificados empresariales por parte de desarrolladores malintencionados, pero creemos que se están moviendo hacia un abuso más específico de estas firmas para omitir las comprobaciones de la App Store de Apple.

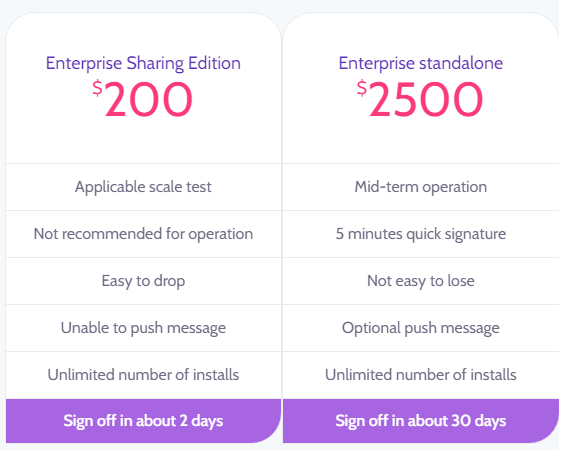

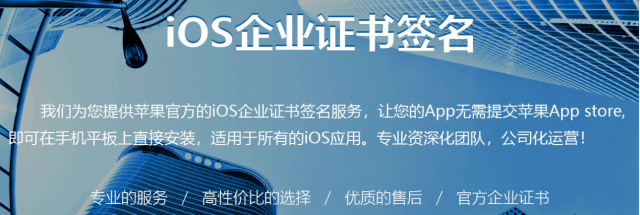

Hay servicios comerciales que distribuyen certificados empresariales y los delincuentes abusan de estos servicios de terceros. A continuación se muestra una captura de pantalla de un servicio chino de pago que hace publicidad sobre las firmas de empresa y destaca la evasión de una revisión de la App Store.

Existen servicios comerciales que venden firmas de Apple para aplicaciones que se pueden comprar por un par de cientos de dólares. Hay diferentes versiones de firmas: versiones estables que son caras y menos estables que son más económicas. Los ciberdelincuentes probablemente prefieran la versión más barata, ya que es fácil cambiar a una nueva cuando Apple detecta y bloquea la antigua firma.

Conclusión

La plataforma iOS de Apple generalmente se considera segura, pero incluso las aplicaciones en el jardín amurallado de la App Store, pueden representar una amenaza para los clientes de Apple (sigue plagada de aplicaciones fraudulentas como Fleeceware). Sin embargo, CryptoRom pasa por alto todos los controles de seguridad de la App Store y, en cambio, se dirige directamente a las víctimas vulnerables de iPhone.

Esta campaña de estafas permanece activa y nuevas víctimas caen en ella todos los días, con poca o ninguna posibilidad de recuperar los fondos perdidos. Para mitigar el riesgo de estas estafas dirigidas a usuarios menos sofisticados de dispositivos iOS, Apple debe advertir a los usuarios que instalan aplicaciones mediante distribución ad hoc o mediante sistemas de aprovisionamiento empresarial que esas aplicaciones no han sido revisadas por Apple. Y si bien las instituciones que se ocupan de las criptomonedas han comenzado a implementar reglas de “conozca a su cliente”, la falta de una regulación más amplia de las criptomonedas continuará atrayendo a las empresas criminales a este tipo de esquemas y hará que sea extremadamente difícil para las víctimas de fraude recuperar su dinero. Estas estafas pueden tener un efecto devastador en la vida de sus víctimas.

Hemos compartido detalles de las aplicaciones e infraestructura maliciosas con Apple, pero aún no hemos recibido una respuesta de ellos. Los IOC para la muestra de la aplicación iOS maliciosa que analizamos para este informe se encuentran a continuación; una lista completa de IOC de la primera parte de la campaña disponible en el GitHub de SophosLab.

IOC

TeamIdentifier – 63H9VMJFHA

TeamName – TECHNOLOGY LINKS (PRIVATE) LIMITED

Bundle ID – com.aabbcc.bitfinex

IPA – 3c346a89f8e2151660137c2dcddc07df1ae7060d725d626e47a11bb7b138794

URL – qqkkd[.]com/

Stacy Y

Hello! This is Stacy. It’s amazing to find your this article. I am an anti scam activist based in the US. I do social medias to spread out the words to the victims who might fall into this type of scam. Currently we have over 500 victims worldwide and the loss is over 70 million dollars. The issue you found is great to help law authorities to pay attentions also for Apple. Here is our FaceBook link: https://www.facebook.com/InternationalASA/.

Please reach out and see what we can do together to fight this scam.

Jagadeesh Chandraiah

Hi Stacy,

Thanks for the comment. We can take a look at the malware involved in the scams. If your organization comes across similar scams using malware to exploit victims, please submit them to and drop me a note on jag_chandra on Twitter. We’ll take a look.

Jagadeesh Chandraiah

email – samples at sophos dot com