El iOS 15 de Apple ya está disponible (la última versión de software para iPhones) justo a tiempo para el lanzamiento oficial del nuevo iPhone 13 de esta semana (sí, ya puedes comprar un iPhone 13, pero lo recibirás en un futuro cercano cuando esté listo).

La mayoría de los artículos que leerás sobre iOS 15 se enfocan comprensiblemente en las nuevas funciones del sistema operativo y las aplicaciones integradas, como las mejoras en Notificaciones, Mensajes, Safari e incluso en cómo muestra el clima local.

Sin embargo, es posible que no te des cuenta de que, aunque iOS 15 es nuevo para la mayor parte del mundo, se ha estado horneando en su forma previa al lanzamiento durante muchos meses lo que significa que la versión inicial oficial viene con su propio aviso de seguridad, que detalla 22 vulnerabilidades que se han parcheado, incluidos diez errores que podrían conducir a lo que se conoce como ejecución remota de código o RCE.

Las vulnerabilidades de RCE significan que, en teoría, simplemente ver, abrir o usar un archivo malicioso de algún tipo podría permitir que un atacante lance en secreto malware como software espía en tu dispositivo.

Dos de las vulnerabilidades de ejecución de código podrían incluso darles a los ciberdelincuentes el acceso que necesitan para implantar código malicioso en el propio kernel, permitiéndoles esencialmente tomar el control de todo el dispositivo, por ejemplo, hacer “jailbreak” para escapar por completo de los controles de seguridad de Apple.

Te estoy mirando

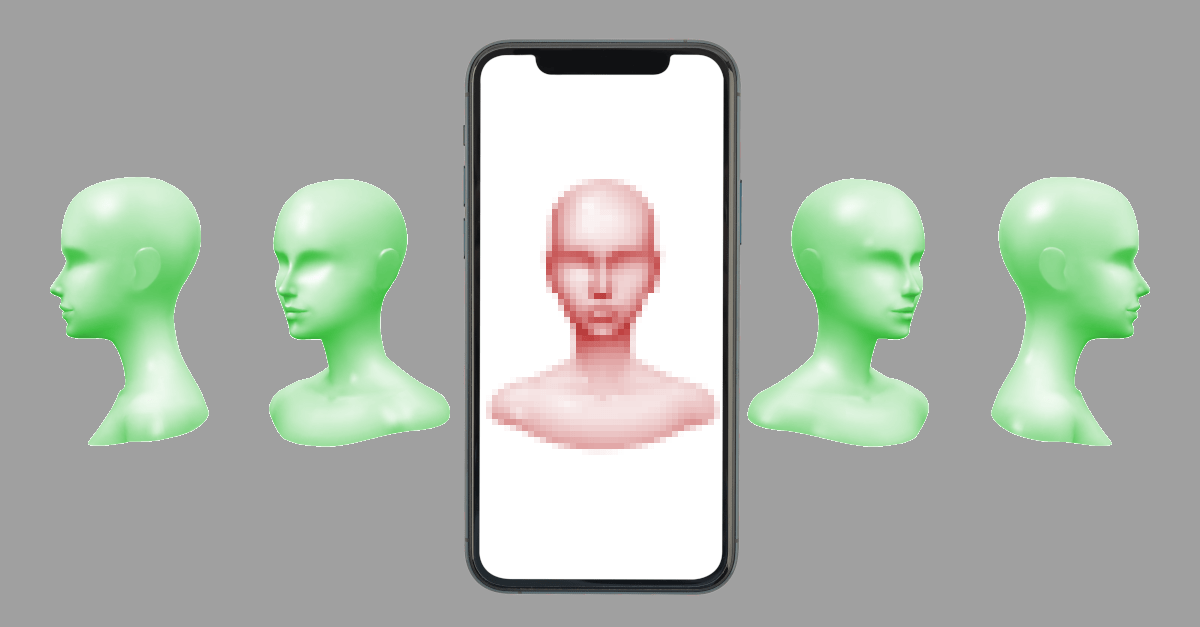

Pero la notificación de seguridad de iOS que más nos llamó la atención fue CVE-2021-30863, que corrigió un error en Face ID que se describe como:

Un modelo 3D construido para parecerse al usuario puede autenticarse a través de Face ID.

¡Cabezas falsas! (¡Que suene música distópica de película de ciencia ficción!).

Se han anunciado anteriormente ataques de derivación contra Face ID, en particular por un investigador vietnamita que afirmó en 2017 poder superar Face ID usando una máscara, y por investigadores chinos de la empresa de ciberseguridad Tencent en 2019, que pudieron sortear la detección Face ID “¿Estás despierto?” y desbloquear el dispositivo de alguien que estaba dormido.

Ninguno de esos ataques era muy práctico, si es que alguna vez funcionaron en la vida real.

Hasta donde sabemos, el resultado vietnamita nunca se replicó con éxito, y los investigadores de Tencent se basaron en el improbable escenario de que la víctima “mirara” a la cámara sin darse cuenta de que usaba gafas adulteradas deliberadamente con cinta negra y reflectante, para que no pudiera ver el teléfono.

Lamentablemente, no hay detalles de cómo se llevó a cabo este nuevo truco de Face ID, por lo que no sabemos qué si era efectivo y fiable.

Quizás lo más importante es que no podemos estimar la probabilidad de que la técnica se pueda adaptar para superar la última actualización de seguridad de Apple, que establece simplemente que “este problema se solucionó mejorando los modelos anti-spoofing de Face ID”.

Múltiples actualizaciones para múltiples plataformas

Junto con las actualizaciones para iOS 15, iPadOS 15, tvOS 15 y watchOS 8 (por alguna razón, los números de versión de watchOS no se han alineado con el resto de la gama móvil de Apple), los últimos anuncios de seguridad también cubren iTunes, macOS , Safari y las herramientas de desarrollo Xcode de Apple, así como iOS 14.8 y iPadOS 14.8.

Confusamente, las actualizaciones de iOS 14.8 y iPadOS 14.8 se lanzaron en realidad hace más de una semana, aparentemente como parches de emergencia para cerrar un agujero que, supuestamente, estaba siendo explotado para la vigilancia de un gobierno sobre un activista.

El parche iOS 14.8 se hizo ampliamente conocido como la actualización FORCEDENTRY.

(La actualización 14.8 en realidad solucionó dos vulnerabilidades de seguridad, pero la más conocida de las dos fue la que supuestamente se encontró en el teléfono del activista, denominada FORCEDENTRY por la organización que investigó el ataque y lo denunció a Apple).

Sin embargo, resulta que la actualización de iOS 14.8 también solucionó una serie de otros problemas de seguridad, incluidos muchos que también se solucionaron en iOS 15.

Suponemos que estos son errores que iOS 15 heredó de su predecesor.

También hay una actualización llamada Safari 15, disponible para macOS 10.15 (Catalina) y 11.6 (Big Sur).

Esto se suma a las actualizaciones de seguridad para Big Sur y Catalina que se publicaron la semana pasada para reparar la vulnerabilidad FORCEDENTRY.

Aunque no hay parches nuevos específicamente para macOS, asumimos que la actualización de Safari 15 trae la versión macOS del navegador Safari con su contraparte móvil en iOS y iPadOS.

Los avisos de seguridad para los que recibimos notificaciones son los siguientes:

- Información adicional para macOS Big Sur 11.6: https://support.apple.com/HT212804

- Información adicional para la actualización de seguridad 2021-005 para Catalina: https://support.apple.com/HT212805

- Información adicional para iOS 14.8 y iPad OS 14.8: https://support.apple.com/HT212807

- iTunes U 3.8.3 para iOS: https://support.apple.com/HT212809

- iOS 15 y iPadOS 15: https://support.apple.com/HT212814

- tvOS 15: https://support.apple.com/HT212815

- Safari 15 para Big Sur y Catalina: https://support.apple.com/HT212816

- iTunes 12.12 para Windows: https://support.apple.com/HT212817

- Xcode 13: https://support.apple.com/HT212818

- watchOS 8: https://support.apple.com/HT212819

Una vez más, iOS 12 es una víctima de la doctrina de Apple que prohíbe a la empresa decir lo que está sucediendo desde una perspectiva de seguridad “hasta que se lleve a cabo una investigación y haya parches o versiones disponibles”.

Desafortunadamente, el hecho de que no se informe sobre la situación del parche a menos que y hasta que haya un parche significa que si no va a haber un parche, nunca lo sabrás.

En otras palabras, la conjunción lógica research () AND dopatch () significa que “no hay parche disponible” podría ser la consecuencia de cualquiera de estos escenarios:

- No se llevó a cabo ninguna investigación. Un parche puede ser deseable o incluso vital, pero nadie puede decirlo.

- La investigación sigue en curso, todavía no estamos seguros de qué queda por hacer.

- Investigación completada, no se necesita parche.

- Investigación completada, se necesita parche pero aún no está listo.

- Investigación completada, el parche no se realizará pase lo que pase.

Nuestra sospecha es que iOS 12 finalmente ha llegado al final de su vida útil.

Con iOS 15 fuera, y iOS 14 todavía es oficialmente compatible (dado que acaba de recibir su propia actualización de seguridad y advertencia), asumimos que iOS 12, ahora la versión anterior, ya no recibirá más actualizaciones, de la misma manera que Apple está llamando solo a Big Sur (actual) y Catalina (anterior) por su nombre para las actualizaciones de macOS.

Así que es la pescadilla que se muerde la cola para iOS 12: si no va a haber más parches de seguridad, no lo sabremos hasta que haya un aviso de seguridad que lo indique; pero no habrá un aviso de seguridad para decirlo hasta que haya otro parche de seguridad.

Nota. Los productos de seguridad móvil de Sophos ya son compatibles con iOS 15, y, por lo tanto, seguirá funcionando sin problemas después de actualizar desde iOS