Durante nuestra reciente investigación sobre una campaña en curso de Raccoon Stealer (un malware de robo de información), descubrimos que el malware estaba siendo distribuido por una red de sitios web que actuaban como “dropper como servicio”, que ofrecía una variedad de otros paquetes de malware, a menudo agrupar varios programas maliciosos no relacionados en un solo dropper. Este malware incluía una variedad de bots de fraude de clics, otros ladrones de información e incluso ransomware.

Si bien la campaña Raccoon Stealer que rastreamos en estos sitios, tuvo lugar entre enero y abril de 2021, seguimos viendo malware y otro contenido malicioso distribuido a través de la misma red de sitios. Múltiples sitios web de front-end dirigidos a personas que buscan versiones “craqueadas” de populares paquetes de software doméstico y para empresas se vinculan a una red de dominios que se utilizan para redirigir a la víctima a la carga útil diseñada para su plataforma.

Descubrimos múltiples redes usando las mismas tácticas básicas en nuestra investigación. Todas estas redes utilizan la optimización de motores de búsqueda para colocar una página web de “cebo” en la primera página de resultados para las búsquedas de versiones “crackeadas” de una variedad de productos de software.

Mientras investigábamos la campaña Raccoon Stealer, descubrimos otros muchos casos en los que algunos de estos sitios habían estado vinculados a otras campañas de malware. Encontramos una variedad de ladrones de información, bots de fraude de clics y otro malware entregado a través de los sitios, incluidos Conti y STOP ransomware. Entonces comenzamos a investigar las redes detrás de los propios sitios.

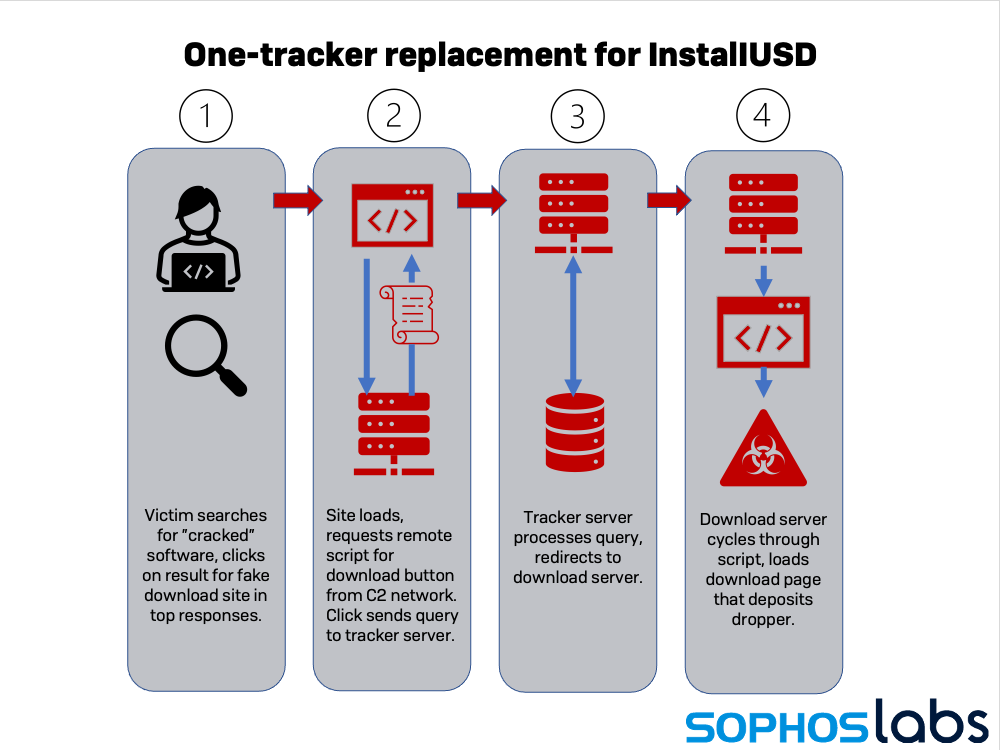

La mayoría de las páginas de cebo que encontramos están alojadas en plataformas de blogs de WordPress. Los botones de descarga en estas páginas se vinculan a otro host, pasando un conjunto de parámetros que incluye el nombre del paquete y los códigos de identificación del afiliado a una aplicación que luego redirige la sesión del navegador a otro sitio intermediario, antes de llegar finalmente a un destino.

Algunos clics en páginas de cebo se dirigen a un sitio de descarga que aloja un archivo empaquetado que contiene malware. Otros se dirigen a complementos o aplicaciones del navegador que se encuentran en un área gris potencialmente no deseada.

A los visitantes que llegan a estos sitios se les pide que permitan las notificaciones. Si dejan que esto suceda, los sitios web emiten repetidamente falsas alertas de malware. Si los usuarios hacen clic en las alertas, se les dirige a través de una serie de sitios web hasta que llegan a un destino determinado por el sistema operativo del visitante, el tipo de navegador y la ubicación geográfica.

Las descargas contenían una variedad de aplicaciones y malware potencialmente no deseados. Descargamos instaladores para Stop ransomware, la puerta trasera Glupteba y una variedad de mineros de criptomonedas maliciosos (además de Raccoon Stealer)

Irónicamente, muchos de estos malware se entregaron mediante descargas que pretendían ser instaladores de productos antivirus, incluidos 15 que examinamos que afirmaban ser versiones sin licencia de HitmanPro, propiedad de Sophos.

Debido a que la red de entrega dinámica actúa como un intermediario entre los sitios de cebo y los sitios de descarga, la misma página de descarga del producto falsamente “craqueado” puede generar múltiples campañas maliciosas al mismo tiempo y cambiar de una descarga de entrega a otra cuando el ciberdelincuente ha agotado sus entregas pagadas.

Estas redes funcionan de manera similar a las que están detrás de las estafas de “alertas falsas” que investigamos el año pasado. Todas estas actividades son el producto de un mercado clandestino de servicios de descarga de pago, anunciados en foros web frecuentados por posibles ciberdelincuentes. Unos pocos cientos de dólares en criptomonedas pueden comprar a un actor de malware cientos o miles de descargas, aunque el precio aumenta si se desea una orientación geográfica específica.

(Por regla general, estos servicios no se dirigen a direcciones de red en países de la Comunidad de Estados Independientes).

La entrega especial

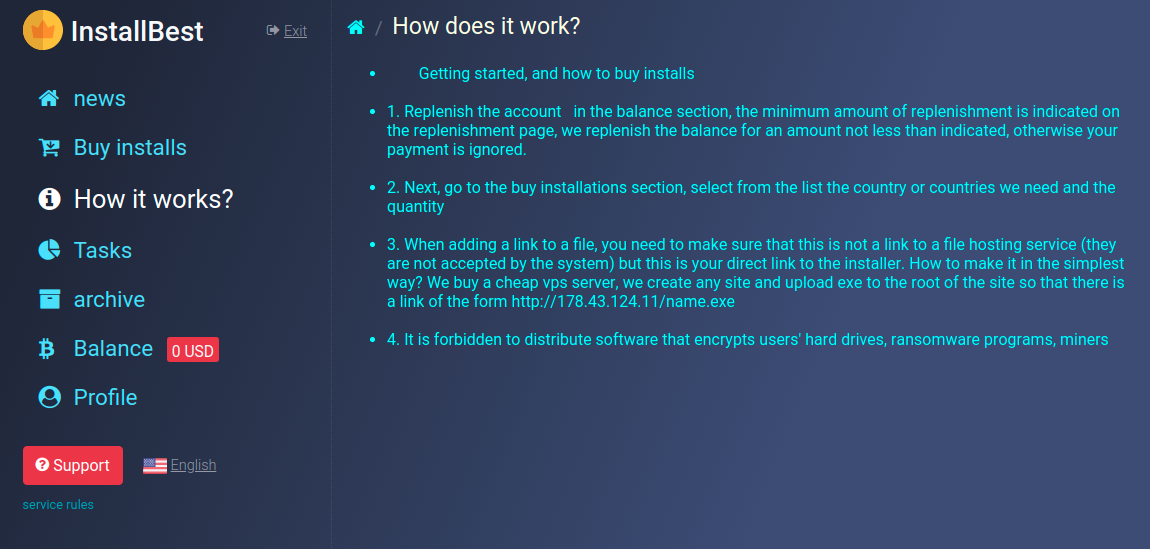

Los “intercambios de tráfico” son un antiguo recurso de las campañas de malware. A menudo tildados en foros clandestinos como anticuados, estos mercados para “instalaciones de software” siguen siendo parte del conjunto de herramientas para una variedad de actores de malware y otros ciberdelincuentes, particularmente para los delincuentes de nivel de entrada con muy pocas habilidades que desean difundir malware.

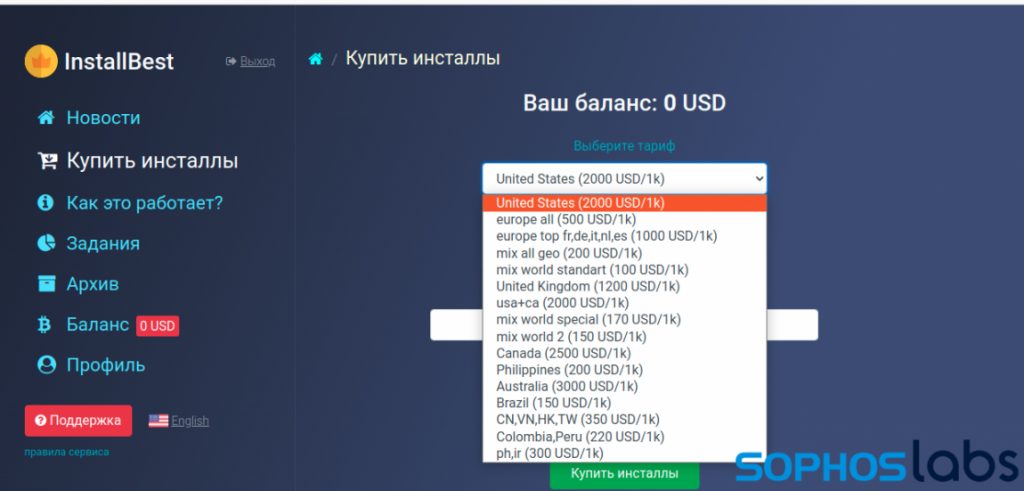

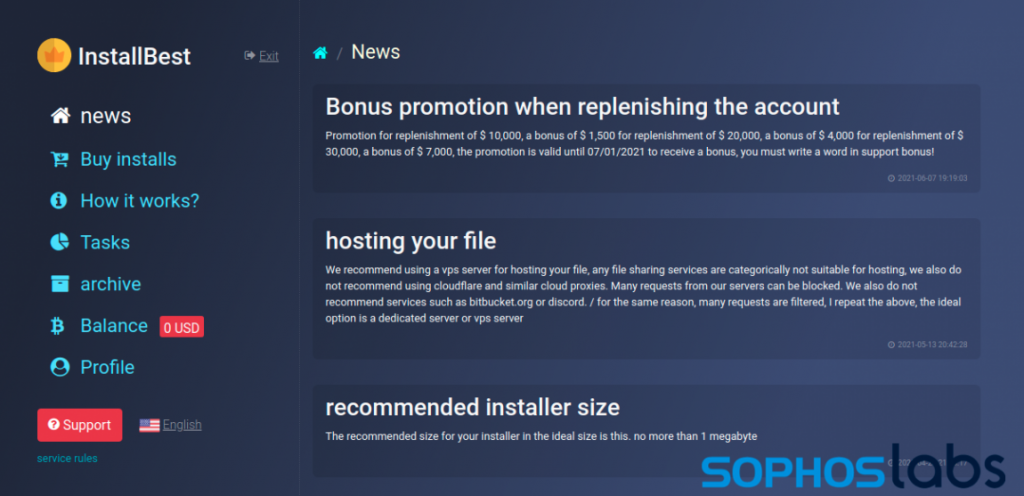

Muchos de estos servicios se anuncian en los mismos foros donde se burlan de ellos. Los afiliados criminales pueden configurar cuentas rápidamente, pero la mayoría requiere un depósito pagado en Bitcoin antes de que puedan comenzar a distribuir instaladores. InstallBest (en installs[.]info, como se muestra a continuación), está alojado en Rusia. El sitio proporciona instrucciones muy directas sobre cómo empezar, en ruso e inglés:

La web también ofrece algunos consejos sobre las “mejores prácticas”, recomendando no usar hosts basados en Cloudflare para descargadores, así como el uso de URLs dentro de CDN de Discord, Bitbucket u otros servicios en la nube. Como lo demuestra nuestro descubrimiento de algunos de estos instaladores en Discord, los afiliados no siempre siguen este consejo.

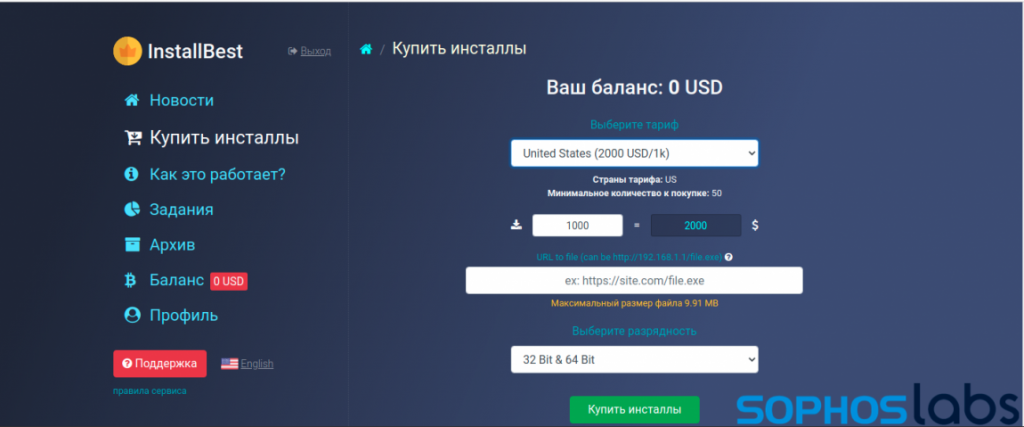

Una vez que el afiliado deposita los Bitcoins, puede configurar campañas utilizando un formulario web simple.

El formulario permite la selección de áreas de distribución geográfica específicas, cobrando más por objetivos en los Estados Unidos, Canadá y Australia.

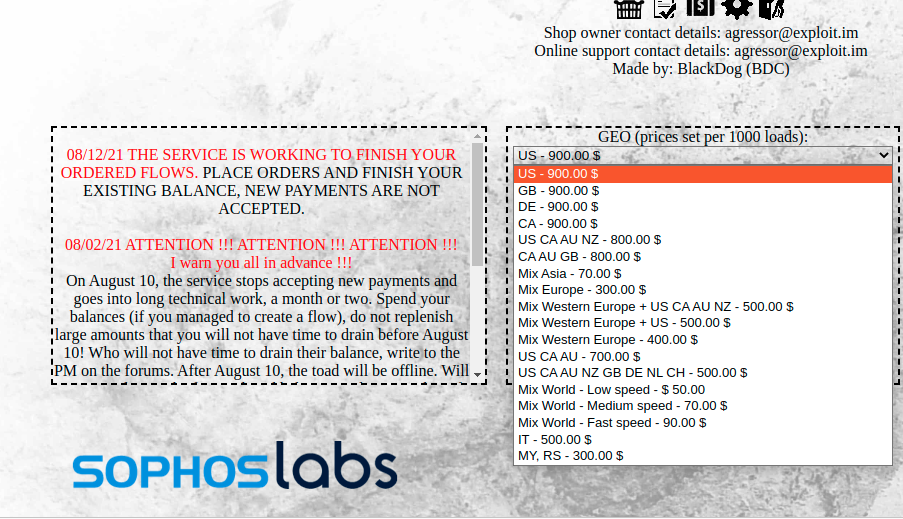

Otro sitio con sede en Rusia, shop1[.]Host, promocionado en foros web clandestinos, aparentemente está cambiando, ya que afirma que está poniendo su sistema de pago en mantenimiento durante “uno o dos meses”.

Intermediarios de malware

Algunos de estos servicios proporcionan sus propias redes de distribución. Otros simplemente actúan como intermediarios con los proveedores de tráfico establecidos, incluidas las redes de publicidad maliciosa que pagan a los editores de blogs por el tráfico.

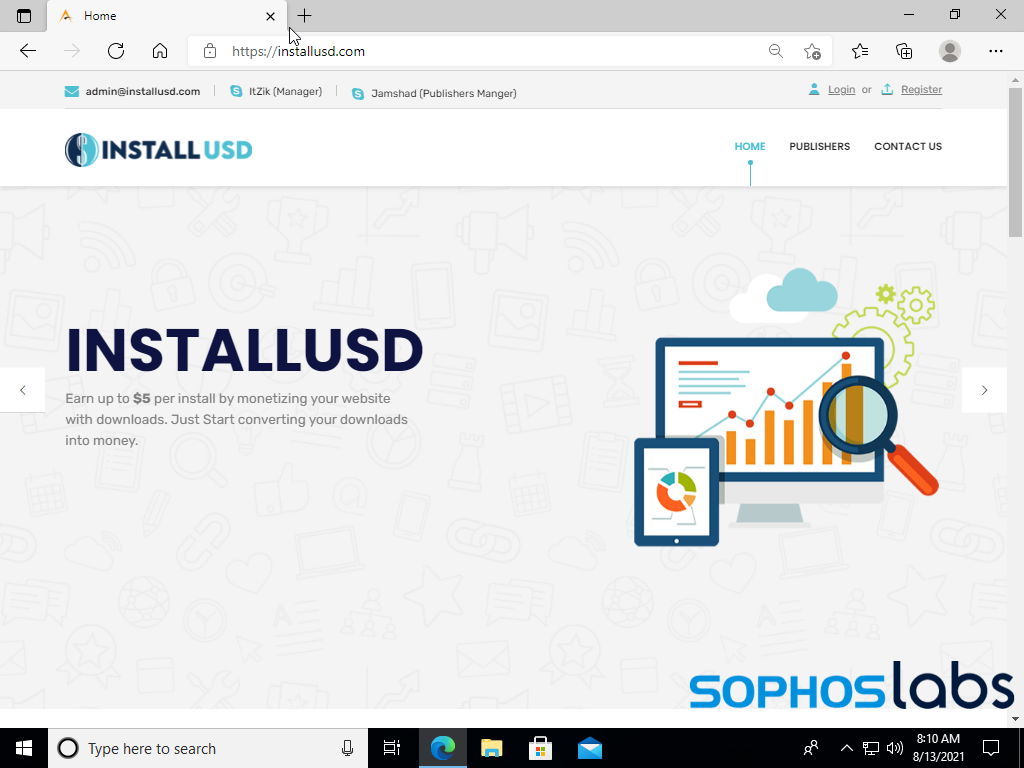

Uno de ellos, vinculado a varias de las campañas de malware que encontramos alojadas en los blogs de software “craqueado”, fue impulsado en parte por InstallUSD, una red publicitaria con sede en Pakistán que promete un pago de hasta 5 $ por cada instalación de software entregada.

El sitio de InstallUSD permitía que los propietarios del sitio se registraran para publicar enlaces de descarga, pero les exigía que completaran el registro a través del chat de Skype con un “administrador de editores”, al que se hace referencia como Jamashad. Intentamos comunicarnos con InstallUSD sobre su programa, pero no recibimos respuesta.

Una mayor investigación de InstallUSD descubrió una página de Facebook para el grupo. Un número de teléfono proporcionado en la página de Facebook de la organización también está conectado a una página de Facebook para WorkingKeys[.]Org, un sitio web que pretende albergar descargas de software descifrado. De hecho, ese sitio también está conectado a InstallUSD a través de los enlaces que conducen al malware.

Los servidores de nombres de dominio del sitio web de WorkingKeys (ns1.installusd.online y ns2.installusd.online) también actúan como servidores de nombres de dominio para otros 150 dominios con nombres relacionados con software craqueado. Algunos de ellos están inactivos y otros no tienen enlaces salientes a descargas, pero varios de ellos están publicando malware.

Mientras investigábamos los otros sitios web maliciosos vinculados a los droppers-as-a-service, descubrimos que muchos de ellos estaban conectados a la infraestructura de publicidad maliciosa de InstallUSD.

Siguiendo las descargas

Durante nuestra investigación de Raccoon Stealer, encontramos una campaña que implementó el malware de robo de información a través de varios archivos .zip. El alojamiento de estos archivos se remonta a varios sitios web que pretenden distribuir versiones “craqueadas” de paquetes de software, que ofrecen descargas de instaladores con esquemas de omisión de licencias.

Estos sitios de cebo “craqueados” han seguido ofreciendo nuevas campañas de malware mucho después de que finalizara la campaña original de Raccoon Stealer. Aprovechando las técnicas de optimización de motores de búsqueda, han competido por posicionarse en la parte superior de los resultados de los motores de búsqueda para versiones craqueadas de una amplia gama de productos de software, pero especialmente productos de seguridad y herramientas de software empresarial.

Agregamos “crack” a los nombres de varios productos de software comercial conocidos y encontramos constantemente 15 sitios en las dos primeras páginas de resultados. Estos sitios se dividieron en tres grupos distintos, según la forma en que entregaron a las víctimas al malware, pero todos siguieron el mismo enfoque general y todos usaron el mismo esquema de envoltura de carga útil para sus descargadores, lo que nos lleva a creer que estaban conectados a un dropper como servicio común.

Método 1: el sistema de afiliados de InstallUSD

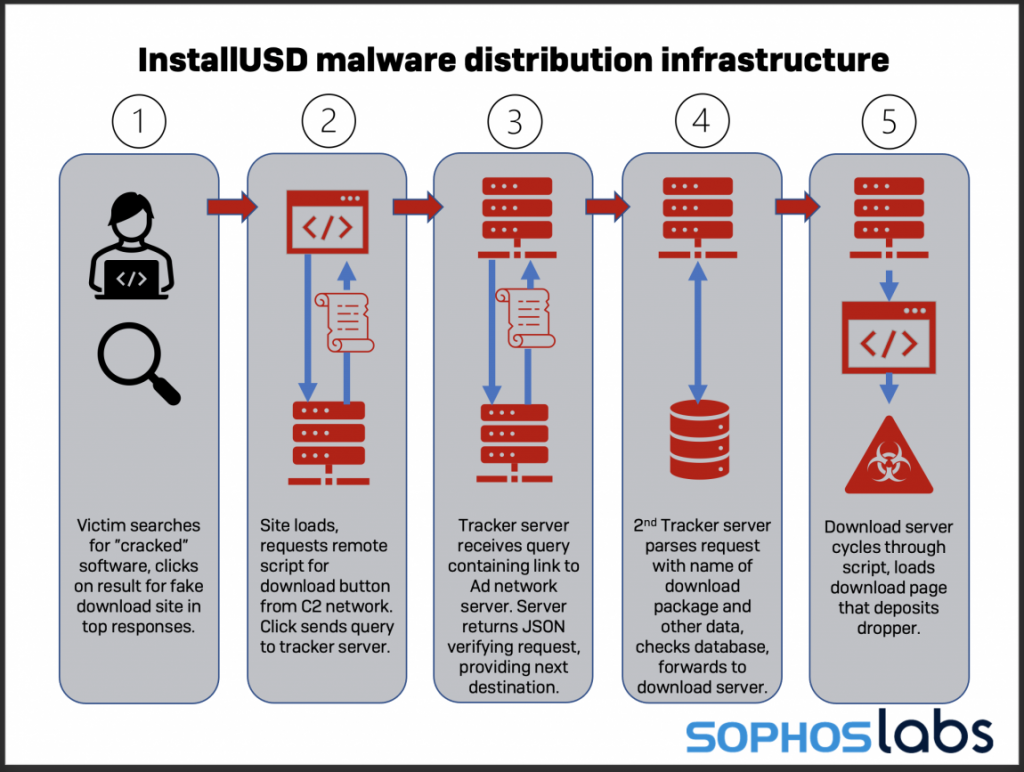

Un grupo de ocho de nuestro grupo inicial de 15 blogs de “cebo” conectados a la infraestructura que vinculamos a la red de instalación como servicio de InstallUSD. Estos sitios tenían botones de descarga impulsados por un JavaScript remoto que redirigía a los visitantes a través de una serie de sitios, incluidos rastreadores que verificaban la información relacionada con la campaña y generaban redireccionamientos basados en la verificación del enlace entrante y la evaluación del sistema operativo y la información del navegador del usuario en encabezados de agente enviados con cada solicitud. Los sitios de seguimiento y muchos de los blogs de cebo estaban detrás del CDN de Cloudflare, y casi todos estaban registrados a través de Namecheap.

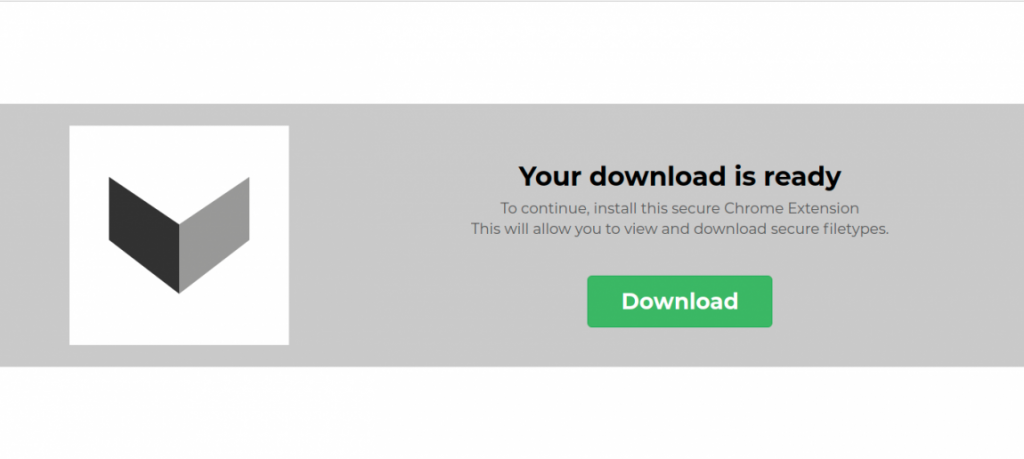

Si un usuario intenta descargar los archivos usando un navegador móvil, MacOS o Linux, o si tiene instalados complementos de seguridad del navegador, las redirecciones llevarían a un destino de monetización diferente:

- Una alerta falsa para dispositivos móviles que promueve la instalación de una VPN o aplicación de seguridad.

- Una página que insiste al usuario en que instale un complemento del navegador para ver el contenido.

- Páginas “Captcha” que requerían que se habilitaran las notificaciones, lo que provocó que las notificaciones de alerta de malware falsas se enviaran al sistema de destino.

- Redirecciones a través de otros programas de afiliados para tráfico de pago, incluidas páginas de noticias falsas de Yahoo, juegos web para adultos y sitios de “citas”.

Para aquellos que hicieron clic y pasaron la selección de agente de usuario, las redirecciones eventualmente conducirían a una página de descarga en otro servidor. Completar la descarga resultó en la entrega de una carga útil de malware.

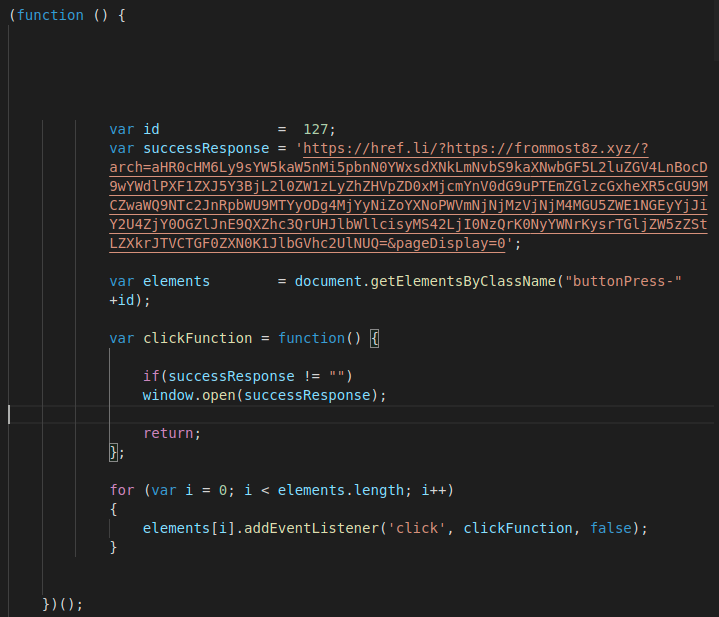

El JavaScript que controlaba el comportamiento del botón de descarga en estos ocho sitios provenía de varios servidores de origen diferentes, pero todos tenían la misma firma básica. Primero, abrieron una nueva pestaña del navegador utilizando enlaces de reenvío que se pasaban a través de proxies de referencia, sitios destinados a crear enlaces “anónimos” (que borraban el avance de cualquier referencia de referencia al sitio de origen). En las primeras investigaciones, este proxy de referencia era nullrefer[.]com. A finales de julio y agosto, los scripts que proporcionaban el reenvío cambiaron al proxy href[.]Li (un servicio operado por la empresa matriz de WordPress, Automattic).

El sitio de destino incrustado en la solicitud a los proxies de referencia se ocultó en HTTPS, lo que ocultaba el destino real de la inspección por parte de las herramientas de seguridad del navegador. También incrustado en la URL de destino había texto codificado en base64 que apuntaba a un servidor de comando y control común.

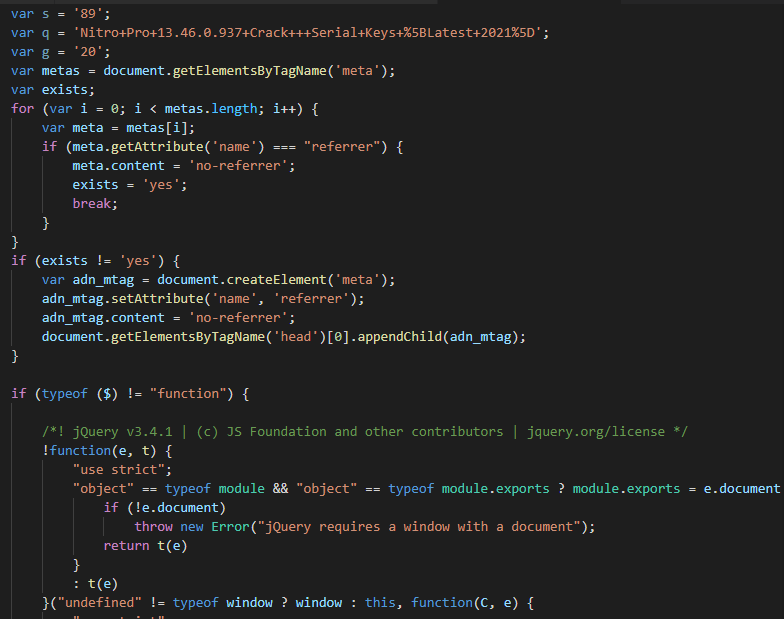

Los scripts entre sitios cargados para los botones de descarga en estos sitios eran bastante uniformes. Todos se generaron dinámicamente en función de los datos pasados como parte de la fuente de URL para el script. Por ejemplo, este script requiere un enlace a una copia (aparentemente) del producto antivirus de Avast:

hxxps://undesirablez[.]xyz/index.php?id=127&user=576&hash=5c20216270730bf35431cb722fef6a67&q=Avast Premier 21.6.2474%20 Crack + License Key [Latest Release]

Daba lugar a este script:

Los URI generados para estos scripts siguieron estos patrones:

- https://nullrefer[.]com/?https://[first stage tracker server hostname]/index.php?lander=[base64 encoded URI]&pageDisplay=0

- https://href.li/?https://[first stage tracker server hostname]?arch=[base64 encoded URL]&pageDisplay=0

Cada recuperación de la secuencia de comandos resultó en un nuevo nombre de host del servidor de seguimiento como parte de la URL, por lo que no hubo dos clics que siguieron la misma ruta de redireccionamiento. Sin embargo, al menos algunos de estos nombres de host se resolvieron en el mismo punto final, como descubrimos al probar algunos de los dominios.

Los scripts de los botones abrieron estos enlaces en una nueva pestaña o ventana del navegador. El proxy de referencia luego redirigió la página al servidor de seguimiento de la primera etapa. La decodificación del texto Base64 en la solicitud que fueron reenviados reveló cómo todos estos rastreadores estaban vinculados; en ambos formatos, el texto contenía un URI que apuntaba a un subdominio de InstallUSD[.]com, en este formato:

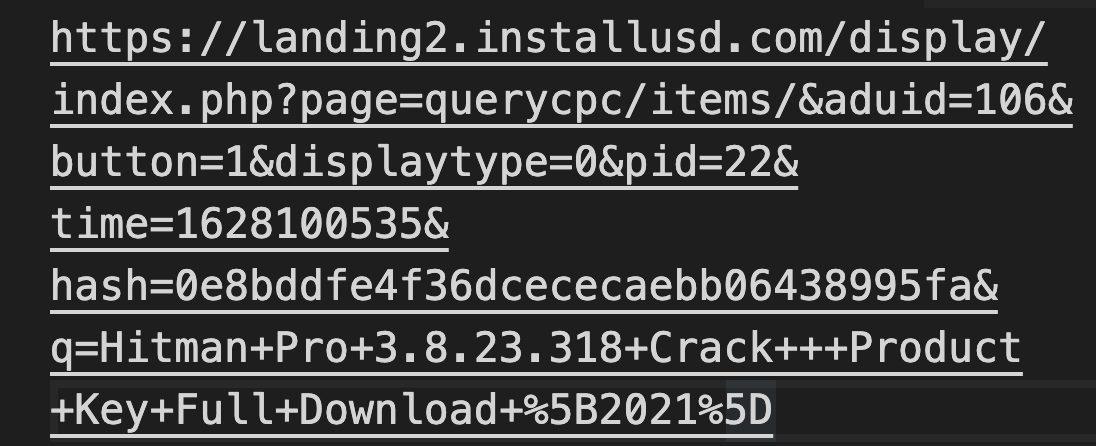

hxxps://landing2.installusd[.]com/display/index.php?page=querycpc/items/&aduid=[unique identifier]&button=1&displaytype=0&pid=[identifying integer]&time=[Unix timestamp of request]&hash=[md5 hash of file]&q=[the name the archive was advertised under]

Entonces, por ejemplo, un clic en un botón que supuestamente se conecta a una copia “craqueada” de HitmanPro, hecho a las 18:08:55 GMT del 4 de agosto de 2021, transmitió este enlace de seguimiento codificado en Base64:

Después de ser reenviado por el proxy, el script que se ejecuta en el sitio intermediario de seguimiento de publicidad procesaría la URL. La URL codificada en Base64 en landing2.installusd[.]com se resolvía en un documento JSON que confirmaba el nombre del remitente y la carga útil esperada, en este formato:

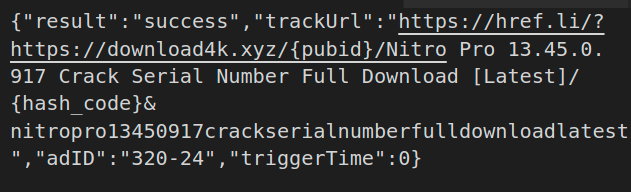

{“result”:”success”,”trackUrl”:”https://href.li/?https://[second tracker server hostname/{pubid}/[advertised name of download]/{hash_code}&[lowercase and no punctuation name of download file]“,”adID”:”[an identifying number for the campaign]“,”triggerTime”:0}

Así, por ejemplo, una respuesta JSON para un clic en una descarga falsa de Nitro Pro que hemos seguido arrojó este JSON de landing2.installusd[.]com:

Usando este JSON, el servidor de seguimiento crea el enlace al servidor de seguimiento de la segunda etapa y redirige el navegador de la víctima a esa URL (nuevamente usando href.li como proxy), en el formato:

hxxps:// [nombre de host] / [la ID del sitio de origen] / [nombre del producto falso] / [código hash generado a partir del nombre de archivo sin puntuar en minúsculas]

El rastreador de la segunda etapa procesará el nombre y el hash y redirigirá el navegador a un servidor de descarga. Estos servidores, redirigidos a direcciones IP, eran en gran parte instancias de Amazon EC2 de corta duración.

Interrumpimos esta canalización de entrega cuando informamos sobre el host landing2.installusd[.]com a Cloudflare, y pusieron una página que bloqueaba las solicitudes. Pero ese no fue el final de la distribución de malware para esos sitios. Dos días después, algunos de los sitios que rastreamos comenzaron a utilizar una versión ligeramente modificada de la misma arquitectura de seguimiento, utilizando un nuevo host “lander” y los mismos hosts de origen para los scripts del botón de descarga. Además, el nuevo host lander rechazó las solicitudes de fuera de la red para el objeto JSON, para complicar el análisis.

Plan B

Algunos de los sitios interrumpidos no cambiaron a la nueva infraestructura. En cambio, utilizando los mismos hosts de secuencias de comandos a los que habían apuntado originalmente, recibieron JavaScript que lanzó una versión abreviada del sistema de redireccionamiento original, vinculando a un servidor de seguimiento que redirigía directamente al servidor de descarga para la carga útil. Algunos no usaron el redirector href.li.

La URL para recuperar la secuencia de comandos del botón contiene tres variables: “s” (un número entero que identifica la fuente del enlace), “q” (el nombre de la descarga) y “g” (otro número entero exclusivo de la fuente “blog”). Estos valores se reflejan en el script devuelto como variables:

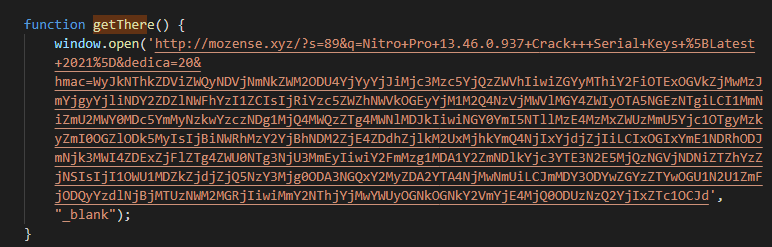

Una función llamada “getThere” abre una nueva ventana del navegador con una URL apuntando al servidor de seguimiento. La URL sigue este formato:

hxxps: // [nombre de host del rastreador] /? s = [el entero pasado como la variable “s”] & q = [el nombre del producto de software craqueado falso] & dedica = [el entero pasado como la variable “g”] & hmac = [un bloque de texto codificado en base64]

El texto codificado en base64, que cuando se decodifica, se revela como un conjunto de datos de valores hash.

Un número menor de sitios tenía este enlace de estilo incrustado en el código de la página, ya sea en una función de JavaScript conectada al botón o como un enlace sin formato. Sin embargo, los sitios que tenían un enlace sin formato asociado con el botón tenían artefactos HTML que sugerían que el enlace podría haber sido renderizado por un complemento PHP de back-end, ocultando la conexión al C2 que proporciona los scripts detrás del servidor.

El nuevo sitio del rastreador en sí no pareció inspeccionar el agente de usuario del navegador. Alcanzamos la carga útil prevista para Windows a partir de una variedad de tipos de agentes de navegador. Sin embargo, algunos de los servidores de descarga hicieron su propia verificación, y un clic en el botón de descarga de un agente que no era de Windows produjo una redirección a otro enlace de monetización, como una alerta falsa o un sitio de “citas”. Estos sitios también fueron localizados por el rango de IP desde el que estaba visitando el navegador.

Otro conjunto de servidores implementó un conjunto diferente de JavaScript.

Las descargas, por favor

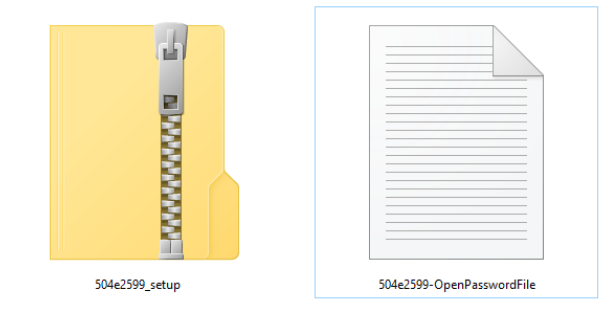

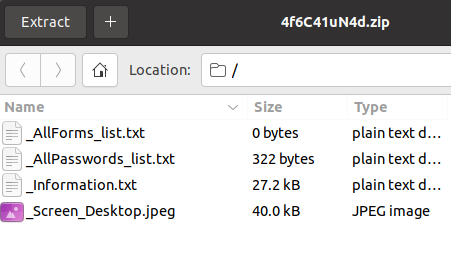

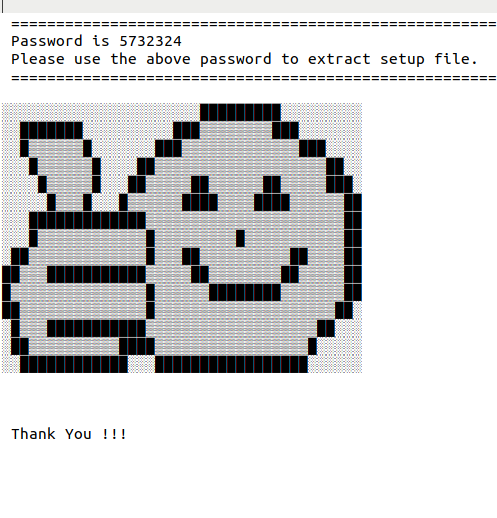

Independientemente de cómo llegaron a las descargas, todos estos métodos de entrega arrojaron paquetes con las mismas características básicas. La descarga fue un archivo .zip que lleva el nombre del supuesto producto “craqueado” buscado por el objetivo. En el interior, todos los archivos contenían un archivo .zip adicional y un archivo con “contraseña” en su nombre.

Estos archivos de texto contenían contraseñas numéricas para los archivos y, en algunos casos, dibujos ASCII.

Si bien todos los paquetes de carga útil utilizan la misma estructura, su contenido varió a lo largo del tiempo y según el sitio. En el transcurso de nuestra investigación, observamos varios tipos de droppers implementados con este esquema.

Debido a que las cargas útiles maliciosas se encuentran en archivos protegidos con contraseña y en formatos que el Explorador de Windows no puede abrir de forma nativa, las herramientas de seguridad para endpoints no pueden escanearlos durante la descarga (aunque pueden ser bloqueados por la reputación de los navegadores o complementos del navegador).

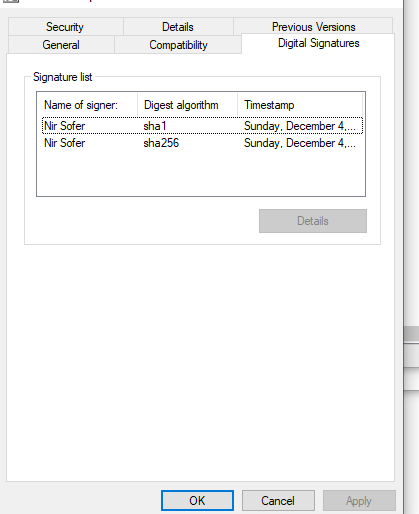

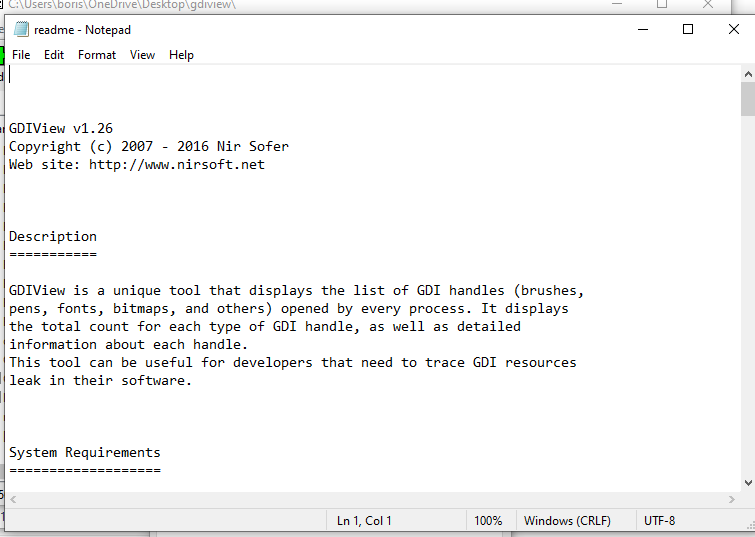

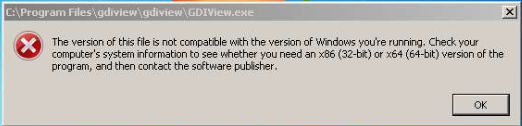

Los droppers investigados durante la campaña Raccoon Stealer a menudo llevaban múltiples cargas útiles. Incluían una versión modificada de un paquete de instalación legítimo de Windows (gdiview.msi). El contenido parece ser una versión de la utilidad del sistema gratuito GDIview de NirSoft, compilada en 2016.

El paquete de instalación elimina esta versión legítima (pero antigua) de GDIview, junto con lo que parece ser un ejecutable sin firmar llamado Icon.controlPanelIcon.exe. Es realmente un archivo de icono de escritorio, y cuando se carga en el contexto de GDIview, causa un error: Todo esto es una desviación destinada a hacer que el usuario crea que la instalación de la aplicación “craqueada” que pensó que había descargado había fallado. Mientras tanto, el verdadero instalador de segunda etapa está llamando a casa para recuperar otra carga útil.

Una captura de solicitudes web del dropper muestra un argumento que sugiere que se trataba de una instalación pagada, con vendedor, precio y otros metadatos. El dropper aquí se vendió como un servicio y luego se distribuyó a través de una red de descarga como servicio.

En nuestra muestra, esta llamada a casa fue seguida por la recuperación de un ejecutable de dropper de tercera etapa de otro dominio (dream[.]pics).

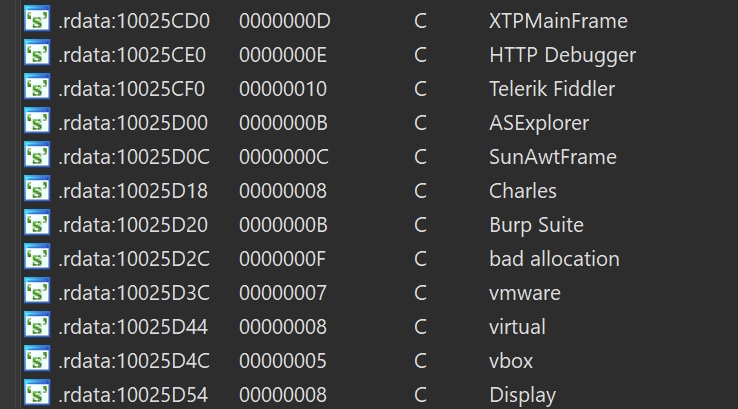

Las cadenas en el dropper de segunda etapa real incluyen una serie de comprobaciones de anti-análisis, buscando artefactos de máquinas virtuales, herramientas utilizadas para el análisis del tráfico web y otras herramientas de espacio aislado:

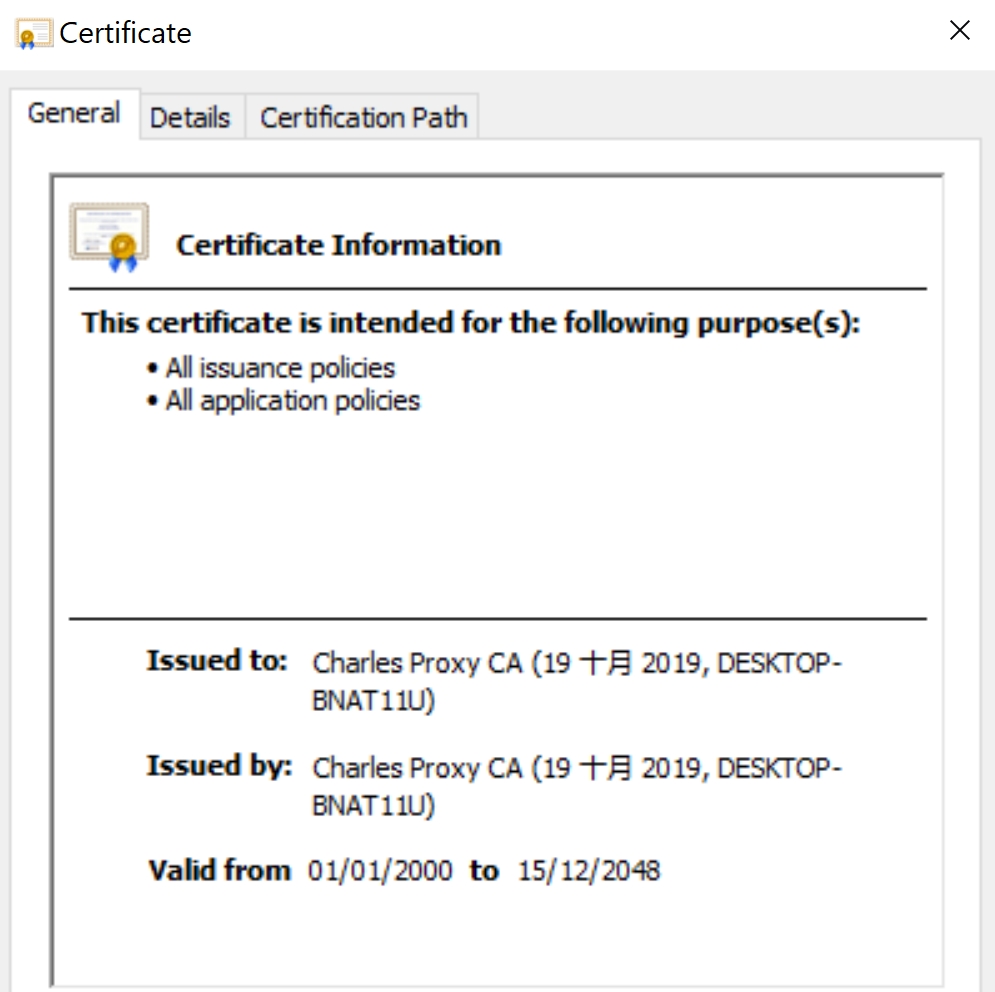

Hay un certificado incrustado en el binario. Es un archivo señuelo, que se utiliza para detectar sistemas ya infectados.

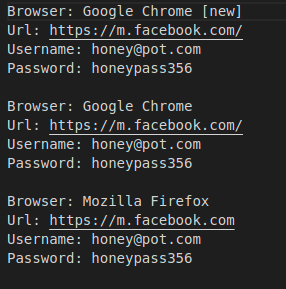

El binario de tercera etapa implementa una extensión de navegador maliciosa. También roba las cookies de Facebook para obtener detalles de la cuenta (incluidas las cuentas de Instagram vinculadas y los datos guardados de la tarjeta de crédito), toma las contraseñas guardadas de los navegadores en la máquina afectada e instala una DLL maliciosa cuyo propósito es falsificar clics en el “me gusta” y Botones de “suscripción” de canales específicos de YouTube.

Droppers recargados

En nuestra investigación, encontramos varios droppers distintos, la mayoría de ellos operando claramente como droppers como servicio. Entre ellos había uno muy parecido a Raccoon Stealer, en el sentido de que era tanto un ladrón de información como un dropper como servicio.

El dropper es un ejecutable de 1,5 megabytes, llamado setup_x86_x64_install.exe en cada paquete de descarga que encontramos. Y encontramos muchos de ellos, en parte gracias a una configuración incorrecta del servidor de descargas que nos permitió acceder a todos los archivos .zip almacenados en él.

Logramos recuperar 286 archivos .zip de este servidor, todos con el mismo dropper. Pero las muestras de droppers que analizamos, aunque eran prácticamente idénticas en tamaño y comportamiento básico, cada una tenía diferentes configuraciones, con diferentes dominios C2 y cargas útiles. Algunos de los droppers almacenados en estos archivos activaron alertas de ransomware de Windows Defender en nuestra máquina de destino de referencia, específicamente para Conti. Pero la carga útil principal de este dropper de malware parece ser el ladrón de información CryptBot.

Todas las versiones que encontramos de setup_x86_x64_install.exe en estos archivos eran archivos ejecutables de Windows de 32 bits. Cada uno tiene su propio nombre aleatorio e información de versión:

La carga útil del dropper de la primera etapa es un conjunto de archivos empaquetados en un archivo .cab llamado CABINET. En la mayoría de las muestras que estudiamos, estos archivos se etiquetaron como archivos de PowerPoint (.pptx). Otros tenían extensiones que los asociaban con archivos de gráficos, archivos de plantilla de Word y otros tipos de archivos (normalmente) benignos. Pero no eran ninguno de estos. En cambio, estos archivos eran un conjunto de scripts y ejecutables disfrazados para evadir la detección de herramientas antimalware. El dropper lanza uno de ellos con cmd.exe, esencialmente usándolo como un script por lotes para crear el malware de segunda etapa.

Uno contenía comandos de shell para extraer otro ejecutable de segunda etapa:

Estos dominios se cerraron poco después de que comenzamos a evaluar los droppers. Pero no son la única fuente de malware entregado por estos grupos.

Este archivo por lotes hace lo siguiente:

Realiza un poco de anti-análisis comprobando si el objetivo tiene un nombre de sistema que incluye “DESKTOP-“. Si lo hace, utiliza el comando ping como un temporizador para retrasar la ejecución lo suficiente como para hacer que algunos entornos sandbox y herramientas de análisis se agoten.

Luego usa el comando findtr de Windows para extraer texto de otro archivo que definitivamente no es un documento de PowerPoint (Vecchie.pptx en este ejemplo) usando una expresión regular para hacer coincidir un bloque de código, y lo escribe en un archivo ejecutable (en este ejemplo, Trarre.exe.com) –un script de AutoIT.

A continuación, copia un tercer archivo (Fra.pptx) en un archivo con un nombre de una sola letra (H aquí). Ese archivo contiene un script ofuscado y luego lo pasa como parámetro de tiempo de ejecución al script AutoIT recién extraído. Se lee y elimina un cuarto archivo. Luego, la secuencia de comandos por lotes ejecuta ping nuevamente durante 30 segundos como un temporizador antes de que la secuencia de comandos AutoIT se ejecute nuevamente.

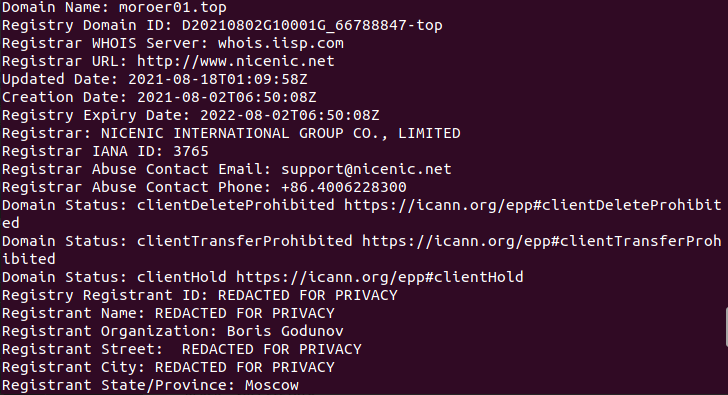

Esta vez, el script busca configuraciones que indiquen la presencia de protección antivirus y busca la ubicación de las cookies del navegador y los archivos de billetera de criptomonedas. Luego intenta descargar un segundo ejecutable desde un dominio de servidor C2. Cada dropper parecía tener un servidor C2 diferente, pero todos eran hosts con dominios de nivel superior .top, registrados a través de NiceNic.net.

La organización vinculada a los registros de los dominios era “Boris Godunov”, que parece haber sido un juego con el nombre del villano soviético Boris Badunov de Rocky y el Bullwinkle Show de la década de 1960. Al menos este ciberdelincuente tiene sentido del humor y un gusto por la cultura pop ecléctica.

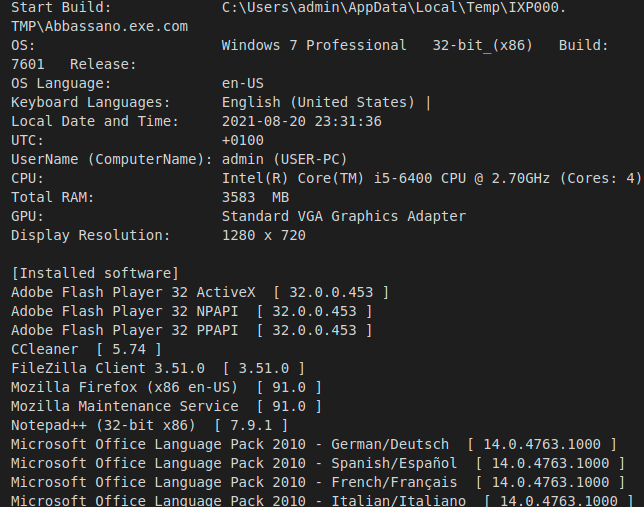

La tercera etapa también recopila toda la información del sistema, contraseñas y cookies de los navegadores y otros datos (con cadenas de criptomonedas, Electrum, billeteras y default_wallet incluidas en una búsqueda de billeteras y credenciales de criptomonedas). Todos estos datos se empaquetan en un archivo .zip para su carga, junto con una captura de pantalla del sistema de la víctima:

El complejo industrial del malware

Como señalamos en nuestra investigación de Raccoon Stealer, las plataformas de malware como servicio hacen que sea relativamente económico para los posibles ciberdelincuentes con habilidades limitadas comenzar. El modelo comercial de estos servicios se basa en gran medida en el mercado de credenciales robadas y fraude con criptomonedas. Lo mismo ocurre con CryptBot y el otro malware que vimos en nuestra investigación; se centraron en gran medida en el robo de credenciales y el fraude de criptomonedas, con fraudes adicionales como bonificación.

Los paquetes de dropper y las plataformas de distribución de malware que los distribuyen, como las redes de sitios web que hemos investigado aquí, han existido durante mucho tiempo, pero continúan prosperando debido al mismo tipo de dinámica de mercado que las que hacen que los ladrones sean un servicio tan rentable. Cubren todos los demás aspectos de la introducción de malware, ya sea malware como servicio, malware estándar o creado por su operador, en la máquina de la víctima, con poca habilidad técnica requerida por parte del “cliente”.

El tipo de ataque de “abrevadero” (o watering hole attack ) que vimos aquí utiliza una optimización del motor de búsqueda cuidadosamente para atraer a un tipo específico de víctima: usuarios de ordenadores que buscan software pirateado. Si bien hay sitios que realmente ofrecen generadores de claves y versiones “craqueadas” de productos de software, estos sitios se han diseñado intencionalmente, junto con las redes de redireccionamiento a las que se conectan, para atender a un subconjunto particular de personas (con el sistema operativo y el nivel adecuados de protección del navegador) con sitios de descarga cargados de malware, y para ganar dinero con todos los demás visitantes redirigiéndolos a otros clientes de pago. Estas redes también son resistentes y utilizan dominios desechables y alojamiento de descarga a corto plazo para gran parte de su infraestructura.

La demanda de servicios en la nube, correo electrónico comercial y credenciales de redes sociales que se venden al por mayor es la razón principal por la que los objetivos de bajo valor, como las víctimas que buscan productos de software pirateados, son económicamente viables, y por qué los ciberdelincuentes principiantes y no cualificados continúan comprando malware, droppers y descargadores.

Si bien en el pasado esto puede no haber representado una gran amenaza para las empresas, la combinación de un mayor tiempo de trabajo desde casa y un mayor uso comercial de dispositivos personales o compartidos hace que estas campañas de malware sean una amenaza mayor para las empresas. Y el uso de productos comerciales como cebo para estas campañas parece estar dirigido a empresas más pequeñas que buscan reducir algunos gastos de software.

Casi todos estos lanzadores de malware son fácilmente detectables y todos ellos fueron detectados por la firma o el comportamiento de los productos de Sophos. Pero debido a que estos paquetes están en archivos cifrados, no se detectan hasta que se descomprimen.

Los indicadores de compromiso relacionados con esta investigación se han publicado en SophosLabs Github.

Dejar un comentario