Cet article fait partie d’une série qui vise à informer les professionnels de la cybersécurité sur les leçons apprises par les victimes de violations. Chaque leçon comprendra des recommandations simples, dont beaucoup ne nécessitent pas l’achat d’outils par les entreprises.

L’authentification multifacteur (MFA) est une mesure de sécurité qui nécessite au moins deux preuves d’identité pour vous accorder l’accès. En d’autres termes, vous avez besoin de plus qu’un simple mot de passe pour obtenir l’accès. Un mot de passe à usage unique, une reconnaissance faciale ou une empreinte digitale peuvent également être requis comme contrôle de sécurité supplémentaire.

Chaque administrateur connaît les avantages du MFA pour accéder aux applications métier. Ils protègent nos données Office365 et Salesforce, même si un adversaire obtient, devine, achète ou utilise la force brute contre un nom d’utilisateur et un mot de passe.

Cependant, lorsque les applications ont été déplacées dans le Cloud, les consoles de connexion de ces applications ont également été exposées à Internet. L’administration et la sécurité du système ont également évolué pour être gérées “à partir du Cloud”, et ont donc également besoin du MFA.

La Technique MITRE ATT&CK T1078 (Comptes Valides/ Valid Accounts) décrit comment les acteurs malveillants utilisent des Comptes Valides pour obtenir un accès initial au réseau, échapper aux défenses, obtenir la persistance et élever leurs privilèges.

Ces tactiques permettent ensuite de contourner diverses défenses, notamment les antivirus, le contrôle des applications, les pare-feu, les systèmes de détection/prévention des intrusions et les contrôles d’accès au système. L’utilisation non autorisée de Comptes Valides est très difficile à détecter, car tout semble fonctionner comme d’habitude.

Les Comptes Valides sont l’une des 5 principales techniques observées par Sophos pour obtenir un accès initial (https://attack.mitre.org/tactics/TA0001/) comme indiqué dans l’étude intitulée Active Adversary Playbook 2021. Certains outils d’administration (par exemple Solarwinds, Webroot, Kaseya et Connectwise) ont même été utilisés pour fournir des charges virales malveillantes.

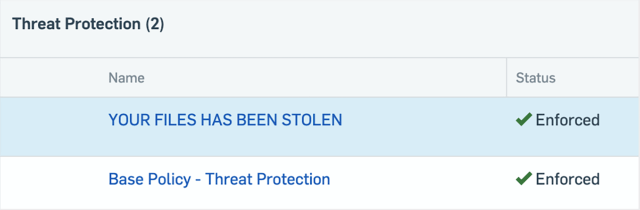

Que se passe-t-il lorsqu’un acteur malveillant accède à une console de sécurité ? Dans l’exemple ci-dessous, l’auteur malveillant a tout simplement écrit sa propre politique et désactivé tous les paramètres de sécurité.

Même les systèmes d’administration de la sécurité sur-site (on-prem) doivent utiliser le MFA si possible, car n’oubliez pas que la tâche d’un adversaire se trouve être nettement facilitée s’il peut tout simplement désactiver vos solutions de sécurité avant de déployer son malware. Si vous utilisez un VPN pour accéder au réseau, nous vous recommandons fortement d’activer également le MFA.

L’activation du MFA pour vos outils d’administration système et de sécurité permet d’atteindre trois objectifs :

- Réduire le risque d’accès par des personnes non autorisées.

- Générer des alertes pour les tentatives d’accès, permettant à un administrateur de bloquer les futures tentatives si nécessaire.

- Empêcher le partage de compte, garantissant ainsi des pistes d’audit précises qui peuvent associer le comportement à un utilisateur spécifique.

L’activation du MFA ne coûte souvent rien de plus qu’un peu de votre temps. Si vous avez ignoré les bannières géantes affichant “Activez le MFA” sur vos consoles, il est plus que temps de le déployer à présent. Si votre éditeur de sécurité ne propose pas d’options MFA, il est grand temps de lui demander pourquoi.

Billet inspiré de Hindsight #1: Enforce MFA for system administration and security consoles, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.