Los ciberdelincuentes siempre buscan la mejor manera de estafar a los usuarios incautos de dispositivos digitales. Y al igual que en otras iniciativas, han aprendido que la publicidad vale la pena.

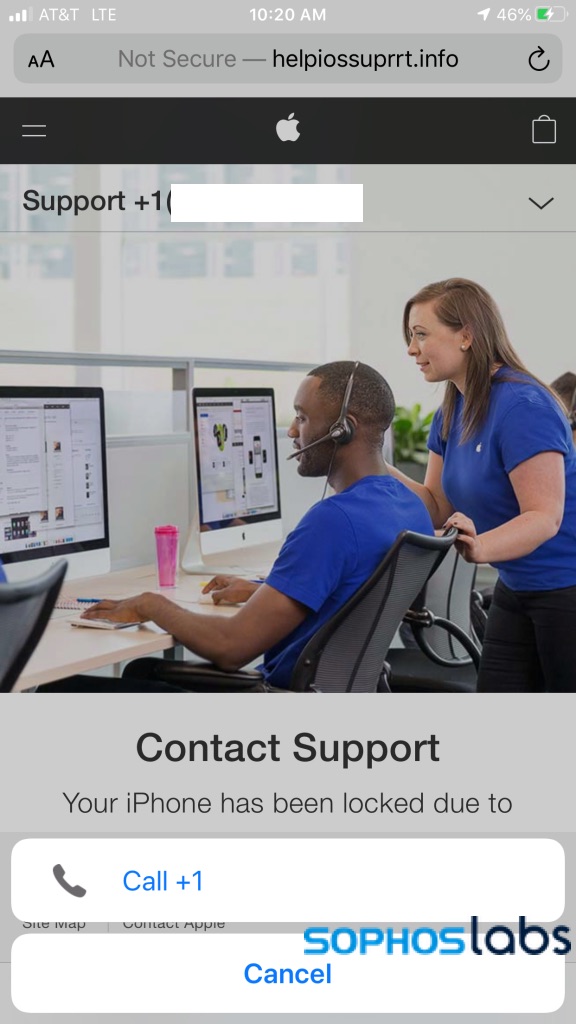

En SophosLabs, investigamos recientemente una serie de estafas que explotan las redes de publicidad online para mostrar alertas de sistema falsas, tanto en ordenadores, como en dispositivos móviles. El objetivo: asustar a los usuarios para que paguen por una solución, a un problema que ni siquiera tienen.

No es exactamente un truco nuevo. El “Scareware” se ha utilizado durante años para incitar a las personas a descargar protección antivirus falsa y otro software malicioso, incluido el ransomware.

Pero las últimas versiones buscan otras formas de sacar provecho de las alertas falsas, utilizándolas como punto de entrada a estafas de soporte técnico o incitando a sus víctimas a comprar aplicaciones fraudulentas o “fleeceware” en una tienda de aplicaciones móviles.

Los desarrolladores de navegadores han trabajado mucho para limitar el daño que pueden causar las ventanas emergentes maliciosas, incluidas las correcciones recientes de Mozilla que intentan limitar la capacidad de las páginas web maliciosas para ralentizar y bloquear el navegador web Firefox.

Pero incluso si los ciberatacantes no bloquean el navegador web, pueden hacer que parezca que algo salió terriblemente mal y que debes hacer algo al respecto de inmediato.

Ahí es donde comienza el daño potencial, con las víctimas permitiendo que los estafadores obtengan acceso a su dispositivo e instalen y cobren por software totalmente innecesario (y potencialmente dañino). Estas estafas obtienen decenas de millones de dólares de sus víctimas cada año.

Ha surgido toda una industria en torno a las estafas de alertas falsas, incluidos los desarrolladores de kits de herramientas de estafas y las plataformas comerciales para administrar campañas publicitarias maliciosas.

Esa industria también está diversificando su base de clientes. Recientemente, hemos detectado campañas de alerta falsas dirigidas a usuarios de Windows y macOS de habla japonesa, alemana y francesa, y hemos observado los esfuerzos de los estafadores de soporte técnico para encontrar personas que hablen esos idiomas para participar en sus estafas.

¿Qué hacer?

Afortunadamente, estas estafas suelen ser bastante fáciles de detectar si se examinan con detenimiento. Al igual que en los mensajes de phishing, a menudo contienen mensajes con frases extrañas, mayúsculas y errores gramaticales u ortográficos.

A veces incluyen una cuenta atrás para ponerte más nervioso, después de lo cual sugieren que tu teléfono u ordenador se dañará.

Y algunas estafas de soporte técnico reproducirán mensajes de voz generados por ordenador que insta a tomar medidas.

Pero todas estas estafas tienen una cosa muy específica en común: desaparecen cuando se cierra el navegador.

Si bien las alertas falsas móviles y las páginas similares en los navegadores de escritorio se pueden cerrar fácilmente, las páginas fraudulentas de soporte de “bloqueo del navegador” a menudo usan scripts que hacen que sea difícil o imposible cerrar el navegador web o navegar por otras páginas, incluyendo:

- Forzar la ventana del navegador al tamaño de pantalla completa.

- Ocultar o camuflar el cursor del ratón.

- Lanzamiento de descargas de archivos sin fin.

- Aparecer cuadros de inicio de sesión que solicitan un nombre de usuario y una contraseña.

- Intentar capturar las pulsaciones del teclado para evitar la navegación fuera de la página con atajos de teclado.

Usar el Administrador de tareas (en Windows) o Forzar salida (en macOS) pueden ser la única forma de escapar de algunas de estas páginas, salvo reiniciar, eso y no permitir que el navegador restaure las páginas de la última sesión al reiniciar.

Sin embargo, la mejor manera de prevenir la mayoría de estos ataques es cortar las redes publicitarias de las que dependen. Como por ejemplo con herramientas de privacidad como el plugin del navegador para bloqueo complementario de rastreadores utilizados por redes publicitarias de menor reputación Privacy Badger de Electronic Frontier Foundation. Los servicios de seguimiento de reputación también pueden ayudar al bloquear dominios que se sabe que alojan o envían anuncios maliciosos.

Al igual que con el phishing, la formación también es clave. Si estás en guardia ante estas estafas, es menos probable que caigas en ellas.

Si deseas obtener más información puedes consultar el informe de SophosLabs completo.