Apple acaba de anunciar su última actualización de seguridad.

Como de costumbre, las correcciones de Apple llegaron sin anunciarse, dada la insistencia de la empresa sobre que las correcciones de seguridad se manejan mejor simplemente publicándolas cuando estén listas, en lugar de seguir cualquier tipo de calendario formal.

No todos están de acuerdo: Microsoft ha seguido su proceso Martes de Parches durante muchos años (las actualizaciones llegan el segundo martes de cada mes), por ejemplo, y Firefox tiene su propio calendario de cuarenta días (las principales actualizaciones llegan cada 42 días, es decir, seis semanas, en un martes).

Pero la teoría de Apple parece ser que las actualizaciones de seguridad caen en la categoría “menos decir, mejor hacer”, y que no se debe mostrar información sobre las actualizaciones.

Ya sea cuando se publica una actualización de seguridad o se elimina repentinamente, sabemos que tanto los investigadores como los delincuentes se esfuerzan por trabajar hacia atrás desde los parches, utilizando las diferencias entre los archivos de programas antiguos y nuevos para descubrir los detalles de los errores que se corrigieron.

El martes de parches de Microsoft de enero de 2020, por ejemplo, corrigió un error en la verificación de certificados de Windows 10, por el cual un delincuente podía adoptar la identidad digital del sitio web de otra persona, o pretender ser un proveedor de software conocido. En aproximadamente un día, los expertos en seguridad mostraron públicamente sus habilidades de ingeniería inversa al publicar herramientas que permitían explotar el llamado agujero CryptoApi o crypt33, sin necesidad de conocimientos técnicos.

Los parches

Hay un montón de agujeros críticos parcheados en esta serie de actualizaciones, por lo que recomendamos encarecidamente que se parchee de inmediato, antes de que alguien descubra cómo abusar de estos agujeros recientemente documentados por diversión o para obtener ganancias.

En particular, tanto iOS 13 como las tres versiones más recientes de macOS obtienen soluciones para varios problemas de seguridad a nivel de kernel (las versiones relevantes de macOS son 10.13, 10.14 y 10.15, mejor conocidas como High Sierra, Mojave y Catalina).

Se enumeran cinco errores del kernel para iOS (y iPadOS) y macOS por igual, indicados de la siguiente manera:

- Una aplicación puede leer memoria restringida. (x2) Este tipo de error significa que una aplicación normal, que normalmente ni siquiera podría leer datos de otras aplicaciones, podría recuperar secretos de nivel del sistema, como datos descifrados temporalmente, identificadores únicos para el actual usuario o dispositivo, o información privada sobre lo qué otro software está haciendo.

- Una aplicación maliciosa puede ejecutar código arbitrario con privilegios de sistema. (x2) RCE, abreviatura de ejecución remota de código, es una especie de Santo Grial para los piratas informáticos, ya que les permite engañar a un dispositivo para que implante un programa de malware de su elección. Es posible que no vea ningún tipo de advertencia o señal reveladora: RCE generalmente significa que los delincuentes pueden pasar por alto tanto la tienda de aplicaciones como las propias protecciones de seguridad del sistema operativo.

- Una aplicación maliciosa puede determinar el diseño de la memoria kernel. Muchos errores de RCE requieren que un atacante no solo inyecte código en la memoria, sino que también prediga exactamente dónde terminará. Por lo tanto, tanto iOS como macOS usan ASLR, abreviatura de aleatoriedad en la disposición del espacio de direcciones, para que las direcciones de memoria sean difíciles de adivinar. Por lo tanto, un error de divulgación de diseño de memoria combinado con un RCE puede convertir un ataque “esto podría funcionar si se tiene suerte” en un exploit “funciona siempre”.

iOS 12 recibe parches silenciosos

Curiosamente, iOS 12, que todavía es compatible con iPhones más antiguos como el 6 y el 6+ que no pueden ejecutar iOS 13, también recibe una actualización.

Pero la nueva versión, iOS 12.4.5, no se anunció a través del servicio de correo electrónico de Alertas de Seguridad de Apple, lo que nos desconcertó hasta que revisamos la página web de actualizaciones de seguridad de Apple, donde la actualización está oficialmente listada pero minimizada desde un punto de vista de seguridad:

iOS 12.4.5: esta actualización no tiene entradas CVE publicadas.

(iPhone 5s, iPhone 6, iPhone 6 Plus, iPad Air, iPad mini 2, iPad mini 3 y iPod touch de sexta generación, 28 de enero de 2020).

CVE, abreviatura de Vulnerabilidades y exposiciones comunes, es un sistema patrocinado por el gobierno de EEUU, que asigna identificadores numéricos únicos a errores que se consideran “vulnerabilidades de ciberseguridad conocidas públicamente”.

Si esto significa que el nuevo iOS 12 contiene solo correcciones menores o sin importancia, o que repara agujeros serios a los que simplemente todavía no se les han asignado números CVE, no podemos decirlo, por lo que recomendamos instalar la actualización de todos modos.

Lo hicimos esta mañana, se descargó rápidamente y no tardó mucho en instalarse, sin problemas aparentes.

Cambio de seguimiento de ubicación para iPhone 11

Un cambio de interés periodístico que llegó a iOS 13.3.1, pero para Apple no cuenta como una solución de seguridad, aparece en la página general Acerca de las actualizaciones de iOS 13 de Apple.

Es posible que recuerde el brouhaha, en diciembre de 2019, cuando el conocido periodista de ciberseguridad Brian Krebs preguntó en voz alta por qué su iPhone 11 a veces mostraba el ícono de “acceso a datos de ubicación” incluso si tenía el seguimiento de ubicación desactivado en cada aplicación y en todo su sistema de servicios.

Más tarde, Apple aclaró que la única forma de desactivar por completo el seguimiento de ubicación era desactivarlo con el interruptor principal de “Servicios de ubicación”.

En otras palabras, los “servicios del sistema” individuales cambian para las partes del sistema operativo que tienen en cuenta la ubicación no necesariamente cubren todas las características del núcleo, y eso incluye una nueva función de transferencia de datos de alta velocidad agregada en el iPhone 11 conocido como UWB, abreviatura de Ultra Wideband.

Como explicamos en ese momento:

Algunos países han regulado [el uso de UWB], aparentemente por temor a que pueda interferir con las comunicaciones de radio existentes, y Apple, por lo tanto, agregó el software del sistema [en el iPhone 11] que usa sus datos de ubicación, siempre que el interruptor de ubicación maestro esté activado, para deshabilitar UWB automáticamente según sea necesario.

¡Misterio aclarado!

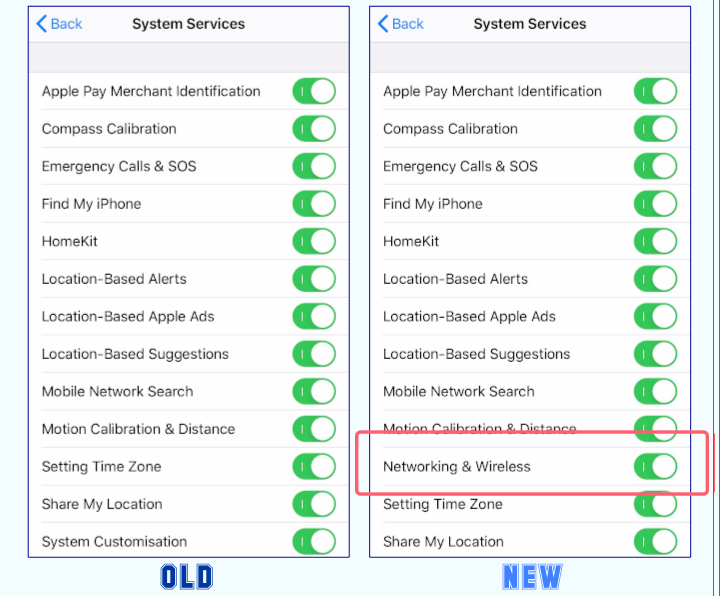

Bueno, Apple ahora ha proporcionado un nuevo conmutador de servicio del sistema que “agrega una configuración para controlar el uso de los servicios de ubicación por el chip U1 Ultra Wideband”.

Puedes encontrar la nueva función en Configuración> Privacidad> Servicios de ubicación> Servicios del sistema:

Ten en cuenta que para acceder a la lista de Servicios del sistema, primero debes activar los Servicios de ubicación; de lo contrario, se eliminarán de la pantalla todos los conmutadores por aplicación y por servicio.

(Nos gustaría que este no fuera el caso, y que se pudiera verificar la configuración de ubicación por aplicación antes de activar los servicios de ubicación en primer lugar, pero Apple no lo ve de esa manera).

¿Qué hacer?

Para comprobar que se está actualizado:

- En un iPhone o iPad, compruébalo en Configuración> General> Actualización de software.

- En un Mac, compruébalo en el menú de Apple, elija Acerca de este Mac y haga clic en Actualización de software…

Si el dispositivo ya se actualizó automáticamente, la pantalla de actualización lo mostrará; si no, se informará sobre la actualización y podrá instalarla desde ahí.