¿Has oído hablar de una empresa de criptomonedas llamada Luno? Nosotros no habíamos oído hablar de ella hasta hace poco, después de todo, existen muchas empresas de criptomonedas, pero los ciberdelincuentes sí que la conocían.

Según su propio sitio web, Luno (que significa luna en Esperanto, en caso de que te lo estés preguntando) ha procesado transacciones de criptomonedas para más de 2.000.000 personas en 40 países desde 2013.

Y eso es más que un número suficiente de víctimas potenciales de phishing para que valga la pena a los delincuentes lanzar un spama kampanjo (que en Esperanto significa campaña de spam, como probablemente adivinaste) con la finalidad de tratar de engañar a los usuarios de Luno para que entreguen datos personales, incluida su contraseña de Luno.

De modo que, lamentablemente para Luno, muchas personas escucharán el nombre de esa empresa por primera vez en el contexto de un intento de fraude contra ellos.

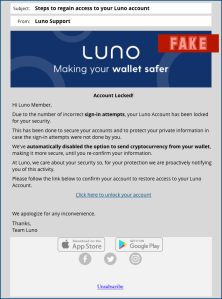

Como este:

Una gran cantidad de spammers son descuidados, y cometen muchos errores gramaticales y ortográficos, por lo que muchos de nosotros hemos caído en la trampa de confiar en errores tipográficos y errores de lenguaje como el principal “indicio” de que nos encontramos ante un intento de fraude.

Por lo tanto, si has adquirido el hábito de vigilar la ortografía y los errores gramaticales para detectar mensajes falsos, podrías caer fácilmente en este caso.

No está escrito en la forma que lo haría un inglés nativo (hay una cierta torpeza lingüística) pero está tan bien escrito como muchos documentos oficiales, supuestamente escritos por profesionales, que hemos recibido durante los últimos años, tanto del sector público como del privado.

Este correo electrónico también evita el estilo dramático que caracteriza a muchas campañas de phishing, donde los estafadores dependen en gran medida de una combinación de miedo y presión para incitarte a ACTUAR o, mejor dicho, a ACTUAR AHORA MISMO.

Tal como están los ataques de phishing, tenemos que admitir, a regañadientes, que este es mejor que la mayoría.

Obvio de todos modos

Afortunadamente, existen otras señales obvias que nos indican que se trata de un engaño, especialmente las empresas de renombre intentan evitar colocar enlaces en sus correos electrónicos que lleven directamente a las páginas de autenticación, e incluso si lo hacen, no se debería hacer clic en ellos de todos modos.

Además, el enlace en esta estafa no apunta al tipo de URL que probablemente se esperaría, conduce a un servidor con un nombre extraño y sin cifrar (no HTTPS) en el dominio .CO.KR (Corea del Sur).

Por supuesto, de la misma manera que los ciberdelincuentes están aprendiendo a escribir y puntuar correctamente, también están aprendiendo a usar los sitios web HTTPS para sus estafas, pero en este caso, no se han molestado, por lo que inmediatamente podemos calificarlo como falso y eliminar el correo electrónico.

El servidor .CO.KR utilizado por estos estafadores, de hecho, está alojado en los EEUU utilizando un dominio que se creó esta semana, probablemente para emplearlo a corto plazo en esta y otras estafas similares.

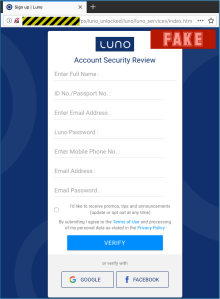

Este servidor localizado en EEUU se usa solo para redirigir el tráfico a una dirección web .COM, esta vez alojada en Serbia, donde se le presenta una página de “desbloqueo de cuenta” falsa:

El nombre de dominio utilizado para el segundo paso de la estafa (la dirección que terminas viendo en tu barra de direcciones, aunque sin un candado) se registró hace varios años, y probablemente fue comprado o pirateado por los estafadores para dar a su estafa una aparente legitimidad a las comprobaciones de ciberseguridad basadas en la reputación.

Por lo que sabemos, el propietario de este dominio lo compró en 2011, configuró un servidor web predeterminado con las mejores intenciones y luego lo dejó tirado, asumiendo que un servidor que no está haciendo nada no puede causar ningún daño.

Hasta que se “toma prestado” como una dirección de alojamiento para páginas web y scripts maliciosos durante una campaña de phishing o un ataque de malware.

¿Qué hacer?

- Si creemos que un correo electrónico es un ataque de phishing porque está mal escrito o puntuado, ES una estafa. Si las señales de advertencia son obvias, ¡no podemos ignorarlas!

- Pero si un correo electrónico tiene la gramática y la ortografía correctas, eso no lo hace legítimo. Los delincuentes saben cómo copiar y pegar, por lo que les es fácil redactar correos electrónicos de apariencia decente incluso en idiomas que no entienden.

- Si creemos que un correo electrónico es un ataque de phishing porque insiste en que inicies sesión con un enlace en el mismo correo electrónico, ES una estafa. No sigas los enlaces que pudieron haber sido enviados por cualquiera.

- Si un sitio web no utiliza HTTPS, no lo visites. Algunos sitios legítimos aún no se han molestado en agregar cifrado a sus servidores: si todos dejamos de visitarlos, pronto entenderán que deben adoptar HTTPS.

- Pero si un servidor web utiliza HTTPS y muestra un candado, eso no garantiza que sea legítimo. Los delincuentes pueden piratear servidores existentes que ya están cifrados, o simplemente obtener sus propios certificados web. El candado HTTPS es importante porque impide que otras personas espíen o cambien páginas web, pero no significa que su contenido sea verdadero o preciso.

- No abandones los dominios antiguos, cuentas y servidores web que se encuentran sin parchear y sin amor. Puedes terminar dando inadvertidamente servicios en la nube gratuitos a un ciberdelincuente, y si lo haces, el dedo de la culpa terminará por señalarte.

En caso de duda, elimínalo.

Si realmente es un cliente de Luno y ha recibido un mensaje como este, ¿por qué confiar en un correo electrónico?

Eso sería como pedirle al acusado en un juicio penal que forme parte de su propio jurado.

Nunca tomes ninguna acción de ciberseguridad basándote en un mensaje que “acaba de aparecer”.

Después de todo, si llamas por teléfono al “número de emergencia” que figura en un correo electrónico fraudulento, el ladrón que responda dirá lo que deseas escuchar; si intentas verificar los “hechos” visitando un sitio web que otra persona te dijo que utilizases, verás lo que el inventor de los “hechos” quiere que veas.

En pocas palabras, ¡es mejor seguir tu propio instinto para validar los hechos que seguir a ciegas a otros!

Para manteneros al día de las últimas amenazas haceros fans de nuestra página de Facebook o síguenos en Twitter para intercambiar experiencias en torno al mundo de la seguridad. Si deseas recibir nuestro boletín de seguridad en tu correo electrónico, suscríbete en la siguiente aplicación:

Dejar un comentario