Il est de plus en plus facile de créer et de lancer des ransomwares, et ce quelle que soit la compétence technique que l’on possède. Vous avez tout simplement besoin d’une volonté forte de nuire et d’un accès au Dark Web, un endroit où les kits de malwares sont vendus en ligne comme des chaussures ou des jouets sur Amazon.

Cette tendance s’appelle Ransomware-as-a-Service, et quelques exemples sont vraiment bien conçus et plutôt dangereux, comme l’est Philadelphia.

Au Black Hat 2017, Sophos a publié un rapport détaillé sur le sujet intitulé “Ransomware as a Service (Raas): Deconstructing Philadelphia”, écrit par Dorka Palotay, une experte en cyber-menaces basée au SophosLabs de Budapest, en Hongrie. Ce rapport plonge au cœur du fonctionnement d’un kit de ransomware que tout le monde peut acheter pour 400 $. Une fois acheté, les cybercriminels peuvent pirater et chiffrer vos données informatiques contre le paiement d’une rançon pour les récupérer.

L’analyse du ransomware :

Pour qu’une campagne de ransomwares réussisse, les cybercriminels doivent faire face à quatre défis principaux :

- Mettre en place un serveur command-and-control pour communiquer avec les victimes,

- Créer des échantillons de ransomwares,

- Envoyer des échantillons aux victimes,

- Et enfin gérer les cyberattaques (à savoir recueillir des informations statistiques, vérifier le paiement, etc…).

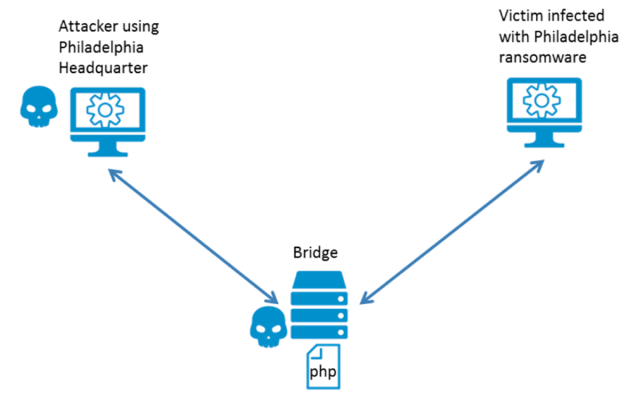

Quand un individu achète le ransomware-as-a-service Philadelphia, il obtient un exécutable. C’est le soi-disant QG de Philadelphia. Le QG aide les cybercriminels pour relever le premier, deuxième et quatrième défi au cours de leurs cyberattaques. Nous avons vu des exemples où les développeurs aidaient leurs clients au niveau de la troisième étape également. Il existe trois systèmes impliqués dans une cyberattaque menée par le ransomware Philadelphia. Deux sont sous le contrôle du cybercriminel et le troisième est tout simplement l’ordinateur de la victime. Le cybercriminel a besoin d’un ordinateur à partir duquel il dirige le QG et a également besoin d’un serveur web pour communiquer avec les victimes. Dans les sections suivantes, nous allons décrire et expliquer les événements qui se déroulent au niveau de ces trois systèmes lors de la préparation et de l’exécution réussie d’une attaque. La figure ci-dessous montre les trois systèmes et les canaux de communication entre eux. La propagation du malware n’est pas représentée.

Suivre les victimes et (peut-être) accorder sa clémence :

En plus de la stratégie marketing, le produit lui-même est sophistiqué avec de nombreux paramètres que les acheteurs peuvent changer pour mieux définir la manière avec laquelle ils vont attaquer leurs victimes, y compris les options “Suivre les victimes sur Google Map” et “Accorder sa clémence”. Des conseils sur la façon de construire une campagne, la mise en place du centre de commande et de contrôle et la collecte d’argent sont également prodigués. Tout va bien !

Ironiquement, la fonction “Accorder sa clémence” n’est pas nécessairement pour aider les victimes, mais plutôt pour aider les cybercriminels à se sortir d’une situation délicate.

“Pour la plupart, l’option de clémence est présente pour offrir aux cybercriminels une porte de sortie, s’ils devaient se retrouver dans une situation délicate après une attaque particulière”, a déclaré M. Palotay. Cette option existe pour les cas où des amis du cybercriminel devaient se retrouver accidentellement pris au piège ou si les cybercriminels voulaient simplement tester leur attaque.

L’option permettant de “Suivre les victimes sur une carte Google”, qui est d’ailleurs plutôt effrayante, donne un aperçu de la façon dont les cybercriminels gèrent la partie “démographique” au niveau de leurs victimes, ce qui pourrait les aider à décider de répéter une attaque, de corriger la prochaine ou encore d’accorder leur “clémence”.

Des fonctionnalités supplémentaires payantes :

Les options de suivi sur Google et de Clémence ainsi que d’autres fonctionnalités au sein de Philadelphia ne sont pas propres à ce kit de ransomware-as-a-service, mais elles ne sont pas non plus énormément répandues. Ce sont des exemples de fonctionnalités de plus en plus courantes dans les kits et qui, par conséquent, montrent bien comment le Ransomware-as-a-Service est devenu un segment de marché à part entière dans le monde des logiciels.

“Le fait que Philadelphia coûte $ 400 alors que d’autres kits de ransomware valent entre 39 $ à 200 $ est remarquable”, a déclaré Dorka Palotay. “Le prix de 400 $, qui est plutôt correct pour les promesses faites aux acheteurs de Philadelphia, comprend des mises à jour régulières, un accès sans limite et des générateurs illimités. C’est comme un véritable service pour logiciel qui prend en charge les clients avec des mises à jour régulières”.

Philadelphia utilise également ce qu’on appelle un “Bridge”, un script PHP pour gérer les communications entre les cybercriminels et les victimes et pour sauvegarder les informations sur les cyberattaques.

Les fonctionnalités supplémentaires que les acheteurs de Philadelphia peuvent personnaliser sont : le texte du message de la rançon qui sera affiché auprès des victimes et la couleur de ce texte, l’affichage du message avant ou après que les données d’une victime ne soient chiffrées, et la “Roulette russe” qui supprime certains fichiers après un certain délai prédéterminé. La “roulette russe” est courante dans les kits de ransomware et est utilisée pour provoquer la panique chez les utilisateurs afin de les inciter à payer plus rapidement, et ce en supprimant donc des fichiers de façon aléatoire après un certain nombre d’heures.

Le fait de disposer d’options de personnalisation et de Bridges permet de générer davantage de profit et ajoute une nouvelle dimension à la cybercriminalité, qui pourrait du coup augmenter la rapidité d’innovation en matière de ransomware, a commenté Dorka Palotay. Dans d’autres cas de RaaS examinés par SophosLabs, les stratégies de tarification allaient du prélèvement d’un pourcentage sur la rançon provenant des victimes avec les clients du kit, à la vente d’abonnements pour un accès aux tableaux de bord qui suivent les cyberattaques.

Le code volé :

Le rapport révèle également que certains cybercriminels auraient “craqué” ou “piraté” Philadelphia et vendu leur propre version copiée à un moindre coût. Alors que le piratage n’est pas nouveau, l’échelle par contre est intéressante. Les menaces prêtes à l’emploi qui ne demandent pas aux cybercriminels de comprendre ce qu’ils font et qui sont de plus facilement disponibles à l’achat évoluent constamment. Selon Sophos cette tendance ne fera qu’augmenter les enjeux, et la fraude envers les fraudeurs ne fera que continuer.

“Il n’est pas rare que les cybercriminels volent un autre code ou s’appuient sur d’anciennes versions d’autres systèmes de ransomware, c’est d’ailleurs ce que nous avons vu avec la récente attaque de NotPetya », a déclaré Dorka Palotay. « L’attaque de NotPetya a combiné Golden Eye, une version précédente de Petya, avec l’exploit Eternal Blue pour se répandre et infecter des ordinateurs dans le monde entier”.

Les mesures défensives :

Pour bénéficier d’une protection optimale contre tous les types de ransomwares, Sophos vous recommande de :

- Sauvegarder régulièrement et gardez une copie récente hors ligne. Il existe des dizaines de situations, hors ransomware, à la suite desquelles des fichiers peuvent disparaître brusquement, tels que le feu, les inondations, le vol, un ordinateur portable abandonné ou même une suppression accidentelle. Chiffrez votre sauvegarde et vous n’aurez plus à vous inquiéter si elle tombe dans de mauvaises mains.

- Ne pas activer les macros dans les pièces jointes reçues par email. Microsoft a délibérément désactivé l’exécution automatique des macros par défaut il y a plusieurs années par mesure de sécurité. Beaucoup d’infections par malwares ont comme objectif premier de vos inciter à réactiver les macros, alors ne le faites pas !

- Éviter d’ouvrir des pièces jointes envoyées par email et en provenance de destinataires que vous ne connaissez pas, même si vous travaillez en ressources humaines ou en comptabilité et que vous utilisez beaucoup de pièces jointes dans votre travail.

- Mettre à jour le plus tôt possible et le plus souvent possible. Les malwares qui n’arrivent pas via des macros, se basent souvent sur des failles de sécurité dans des applications populaires, y compris Office, votre navigateur, Flash et plus encore. Plus tôt vous patcherez, moins de failles de sécurité resteront actives et exploitables vis-à-vis des cybercriminels. Dans le cas de cette attaque, les utilisateurs doivent s’assurer qu’ils utilisent les versions les plus récentes de PDF et Word.

- Utiliser Sophos Intercept X, qui stoppe les ransomwares dès le départ en bloquant le chiffrement non autorisé des fichiers.

- Essayer gratuitement Sophos Home pour Windows ou Mac, afin de protéger vos mails et vos proches.

- Ne pas manquer notre webcast sur les RaaS, progammé le 23 Août prochain.

Sur le même sujet :

- Ransomware Petya : comment se propage-t-il et comment s’en protéger ?

- Cyber attaque par le ransomware WCry : tout ce qu’il faut savoir !

Billet inspiré de Philadelphia RaaS: our map of how it works (and how to prevent it), sur Sophos nakedsecurity.