Muchos de los grupos de hackers asociados a la creación de malware y amenazas persistentes avanzadas (APTs) parece que carecen de conocimientos técnicos sobre los exploits que usan. También fallan a la hora de testear adecuadamente la efectividad de esos exploits antes de usarlos con sus víctimas.

Gabor Szappanos de SophosLabs ha evaluado el malware y las APTs de varios grupos que usaban un mismo exploit (un sofisticado ataque contra una versión específica de Microsoft Office). Ninguno de los distintos grupos fue capaz de encontrar una manera de modificar el ataque para poder infectar otras versiones del Office, aunque teóricamente varias de estas versiones eran vulnerables al mismo tipo de ataque. Muchas tentativas de estos hackers por modificar el código original produjeron software defectuoso y/o mínimos cambios en el exploit original. Curiosamente, los grupos de APT, que a menudo son considerados los atacantes más sofisticados, mostraron la menor capacidad para modificar y controlar la calidad. Fueron los grupos criminales “oportunistas” los más efectivos en revisar el código para sus propósitos.

Gabor Szappanos de SophosLabs ha evaluado el malware y las APTs de varios grupos que usaban un mismo exploit (un sofisticado ataque contra una versión específica de Microsoft Office). Ninguno de los distintos grupos fue capaz de encontrar una manera de modificar el ataque para poder infectar otras versiones del Office, aunque teóricamente varias de estas versiones eran vulnerables al mismo tipo de ataque. Muchas tentativas de estos hackers por modificar el código original produjeron software defectuoso y/o mínimos cambios en el exploit original. Curiosamente, los grupos de APT, que a menudo son considerados los atacantes más sofisticados, mostraron la menor capacidad para modificar y controlar la calidad. Fueron los grupos criminales “oportunistas” los más efectivos en revisar el código para sus propósitos.

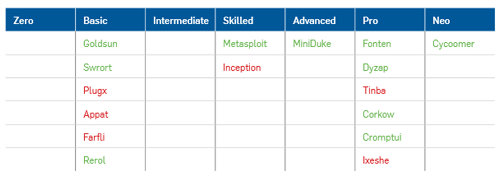

En la siguiente tabla aparecen las familias de malware basadas en la capacidad demostrada para modificar el código del exploit. En rojo indica que el exploit modificado no funcionaba correctamente:

El autor señala, sin embargo, que estos grupos, en muchos casos, son capaces de infectar a sus objetivos y conseguir lo que quieren (normalmente datos o dinero). Por explicarlo de una manera más gráfica, es como si supieran usar una ganzúa, pero no modificarla para abrir más tipos de puertas.

Una conclusión, según Szappanos, es que “si los expertos en seguridad y los administradores de sistemas actúan en base a los avisos de vulnerabilidades, están preparados contra estos grupos”. En otras palabras, parchear vulnerabilidades y aplicar las actualizaciones en cuanto están disponibles, así como usar otras tecnologías (por ejemplo IPS) para bloquear ataques conocidos debería ser muy efectivo en la protección contra la mayoría de ataques.

Sin embargo también nos avisa “pese a todo esto, nunca debemos subestimar a los creadores de malware mencionados en este informe. Son capaces de desarrollar sofisticados troyanos y conseguir introducirlos en grandes compañías. El hecho de que no sean unos maestros con los exploits, no significa que sean menos peligrosos”.

Para terminar Szappanos añade “entender sus limitaciones nos ayuda a preparar nuestras defensas”.

Para manteneros al día de las últimas amenazas haceros fans de nuestra página de Facebook o síguenos en Twitter para intercambiar experiencias en torno al mundo de la seguridad. Si deseas recibir nuestro boletín semanal de seguridad en tu correo electrónico, suscríbete en la siguiente aplicación:

Dejar un comentario