Sophos MDR ha observado una nueva campaña que utiliza el phishing dirigido para incitar al objetivo a descargar una herramienta legítima de gestión remota de máquinas para volcar credenciales. Creemos con una confianza moderada que esta actividad, que rastreamos como STAC 1171, está relacionada con un actor de amenazas iraní conocido comúnmente como MuddyWater o TA450.

El primer incidente rastreado se produjo a principios de noviembre, cuando las reglas de comportamiento de Sophos para endpoints bloquearon la actividad de vertido de credenciales dirigida a una organización de Israel. Al evaluar la actividad, descubrimos que el indicador y la TTP coincidían con los informes de Proofpoint sobre TA450. El actor obtuvo acceso inicial a través de un correo electrónico de phishing que dirigía al usuario a abrir un documento compartido alojado en hxxps[://]ws[.]onehub[.]com/files/ y descargar un archivo llamado “New Program ICC LTD.zip”.

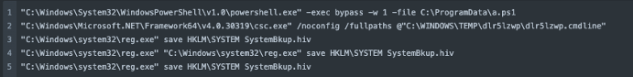

El archivo “Nuevo programa ICC LTD.zip” contenía un archivo de instalación comprimido para la herramienta legítima de monitorización y gestión remota (RMM) Atera. La instalación de Atera utilizaba una cuenta de prueba registrada en una dirección de correo electrónico que creemos comprometida. Tras instalar el Agente Atera, los actores de la amenaza utilizaron los comandos de ejecución remota de Atera para ejecutar un script de PowerShell (a.ps1) con el objetivo de volcar credenciales y crear un archivo de copia de seguridad de la colmena del registro SYSTEM. Esta actividad de volcado de credenciales fue detectada y bloqueada por las reglas de comportamiento de Sophos:

“cmdline: “C:\WINDOWS\system32\reg.exe\” guardar HKLM\SYSTEM SystemBkup.hiv”

Las acciones posteriores al compromiso en Atera también incluían:

- Múltiples comandos de enumeración de dominios

- Un túnel SSH hacia 51.16.209[.]105

- Un comando PowerShell ofuscado utilizado para descargar la herramienta Level RMM (en hxxps[:]//downloads.level.io/install_windows.exe)

Hemos visto telemetría de otro cliente de Sophos no RMM en Estados Unidos que sigue el mismo comportamiento. Sophos X-Ops seguirá vigilando esta actividad y actualizará con cualquier información adicional sobre este grupo de amenazas.